Un gruppo di minacce avanzate noto come Karakurt Team o Karakurt Lair, ha avvertito sul proprio canale Twitter della presenza del nuovo data leak site (DLS).

Il gruppo ha impiegato una varietà di tattiche, tecniche e procedure (TTP), creando sfide significative per la difesa e la mitigazione.

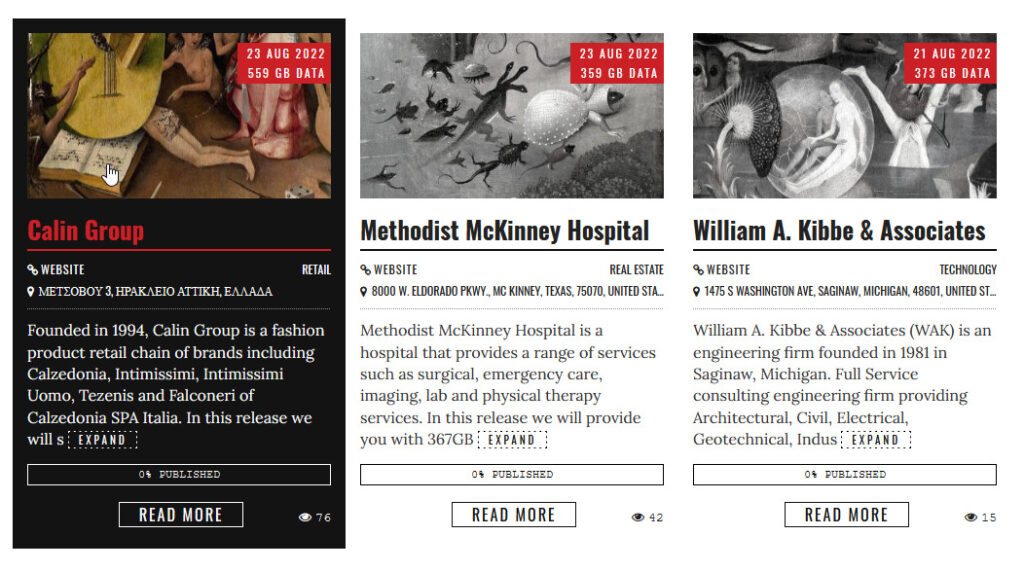

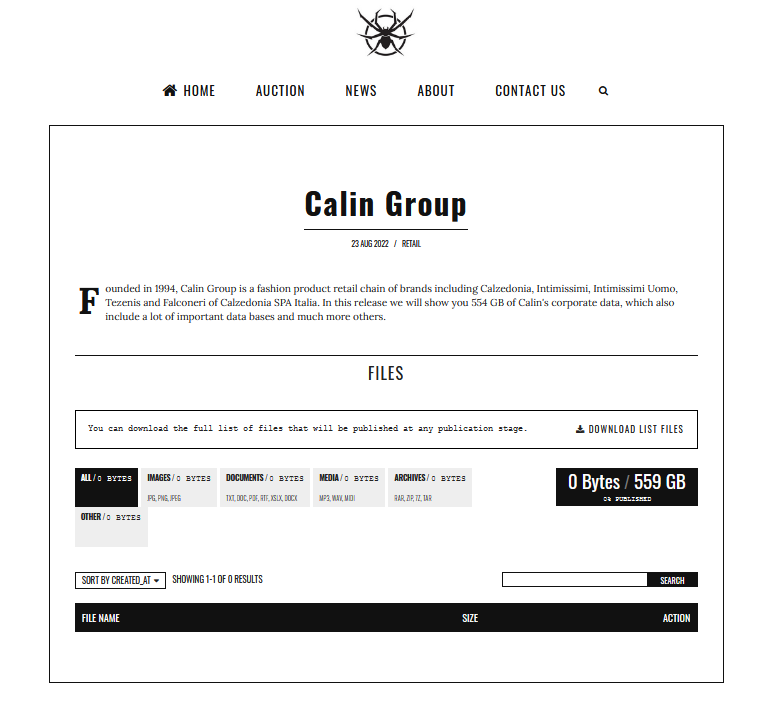

Le vittime di Karakurt non hanno segnalato la crittografia di macchine o file compromessi; piuttosto, gli attori di Karakurt hanno affermato di rubare dati e minacciato di metterli all’asta o di rilasciarli al pubblico a meno che non ricevessero il pagamento del riscatto richiesto.

Di fatto stiamo assistendo ad un cambio di rotta, che avevamo come RHC visto nell’incidente alla SIAE dove i criminali di Everest intervistati da RHC ci avevano detto che preferivano esfiltrare dati e chiedere il riscatto per la pubblicazione piuttosto che cifrare le infrastrutture delle vittime.

Le richieste di riscatto note vanno da 25.000 a 13.000.000 di dollari in Bitcoin.

Gli attori di Karakurt in genere hanno fornito schermate o copie di directory di file rubati come prova del furto di dati.

Gli attori di Karakurt hanno anche contattato i dipendenti, i partner commerciali ei clienti delle vittime con e-mail e telefonate moleste per fare pressione affinché collaborassero, tattica spesso incontrata anche in altre cybergang da profitto.

Le e-mail contenevano esempi di dati rubati, come numeri di previdenza sociale, conti di pagamento, e-mail di aziende private e dati aziendali sensibili appartenenti a dipendenti o clienti.

Dopo il pagamento dei riscatti, gli attori di Karakurt hanno fornito una qualche forma di prova dell’eliminazione dei file e, occasionalmente, una breve dichiarazione che ha spiegato come si è verificata l’intrusione iniziale.

Prima del 5 gennaio 2022, Karakurt gestiva un sito Web di aste e fughe di notizie che si trova all’indirizzo https://karakurt[.]group.

Il dominio e l’indirizzo IP che ospitavano originariamente il sito Web sono andati offline nella primavera del 2022. Il sito Web non è più accessibile su Internet aperto, ma è stato segnalato che si trova raggiungibile nel deep web e nel dark web.

A maggio 2022, il sito Web conteneva diversi terabyte di dati che si presume appartenessero a vittime in Nord America ed Europa, insieme a diversi “comunicati stampa” che nominavano le vittime che non avevano pagato o collaborato e istruzioni per partecipare alle “aste” dei dati delle vittime.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…