I ricercatori di sicurezza informatica di Cryptolaemus, GData e Advanced Intel hanno identificato casi in cui il malware TrickBot installa un bootloader per Emotet su dispositivi infetti. In precedenza, Emotet installava TrickBot, ma ora gli aggressori utilizzano un metodo chiamato Operation Reacharound per ripristinare la botnet Emotet utilizzando l’infrastruttura TrickBot esistente.

Verso fine di gennaio del 2021, con una importante operazione internazionale, le forze dell’ordine e le autorità giudiziarie di tutto il mondo hanno interrotto una delle botnet più significative dell’ultimo decennio: EMOTET.

Gli investigatori hanno assunto il controllo della sua infrastruttura di comando e controllo (C2) interrompendo una tra le più grandi minacce criminali della storia dell’informatica.

Infatti EMOTET è stato uno tra i servizi di criminalità informatica più professionali e duraturi in circolazione. Scoperto per la prima volta come trojan bancario nel 2014, il malware si è evoluto nel corso degli anni fino a diventare la soluzione ideale per i criminali informatici.

L’infrastruttura EMOTET ha essenzialmente agito come apri porta per i sistemi informatici su scala globale. Una volta stabilito questo accesso non autorizzato, tali accessi sono stati venduti ad altri gruppi criminali di alto livello per svolgere ulteriori attività illecite come il furto di dati e l’estorsione tramite ransomware e il furto di proprietà intellettuale (PI).

Gli esperti non hanno registrato alcun segno che la botnet Emotet stesse inviando spam e non hanno trovato alcun documento dannoso che scaricava malware. La mancanza di spam è probabilmente dovuta alla ricostruzione dell’infrastruttura di Emotet completamente da zero.

Secondo gli esperti dopo aver analizzato il nuovo bootloader Emotet, il programma contiene delle modifiche rispetto alle versioni precedenti.

“Finora, possiamo confermare con certezza che il buffer dei comandi è cambiato. Sembra che ci siano diverse opzioni di esecuzione per i binari scaricati (poiché non si tratta solo di dll)”

hanno detto gli esperti.

Nell’aprile di quest’anno, quando Emotet venne rimossa dai computer infetti a seguito di un’operazione da parte delle forze dell’ordine europee, venne creato un aggiornamento software dalle forze dell’ordine stesse, che una volta inviato ai client riuscì a “disinfettare” tutti i client interconnessi eliminando la minaccia informatica. Ma tutto questo non ha impedito agli aggressori di ripristinare l’intera infrastruttura.

Abuse.ch, un’organizzazione no-profit di monitoraggio dei malware, ha pubblicato attraverso un tweet, un elenco di 246 server C&C utilizzati dalla nuova botnet Emotet e raccomanda vivamente agli amministratori di rete di bloccare questi indirizzi IP.

Pertanto risulta importante a livello di protezioni perimetrali bloccare il traffico in ingresso ed in uscita verso tali IP address per preservare al meglio l’infrastruttura delle aziende.

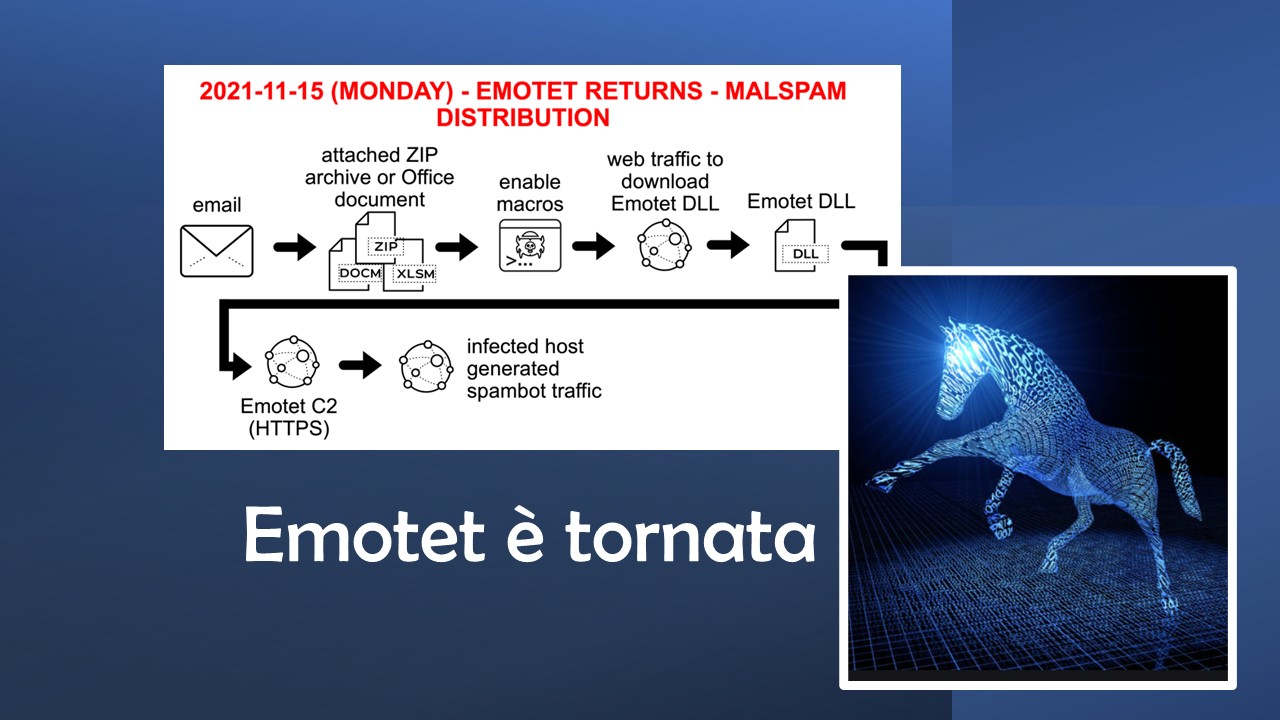

Lunedì 15-11-21, sono stati rilevati dei segni di ripristino della botnet Emotet attraverso degli indicatori di compromissione che hanno portato all’attenzione che Emotet fosse tornato.

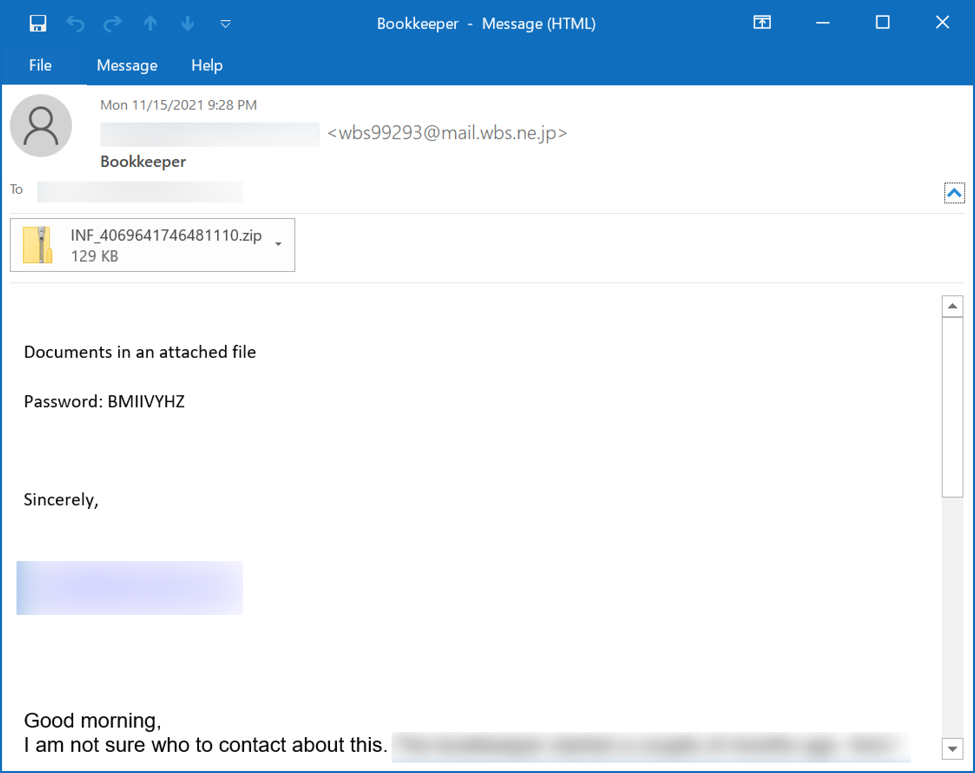

Sono state trovate alcune e-mail da una botnet Emotet appena rianimata che contenevano uno dei tre tipi di allegati:

Queste e-mail erano tutte risposte contraffatte che utilizzavano dati da catene di e-mail rubate, presumibilmente raccolte da host Windows precedentemente infetti.

Il traffico di infezione di Emotet è simile a quello che visto prima della rimozione della botnet nel gennaio 2021.

L’unica vera differenza è che Emotet dopo l’infezione C2 ora il traffico di comunicazione è in HTTPS anziché HTTP non crittografato, segno di una evoluzione del malspan in una direzione di maggior sicurezza per i criminali informatici.

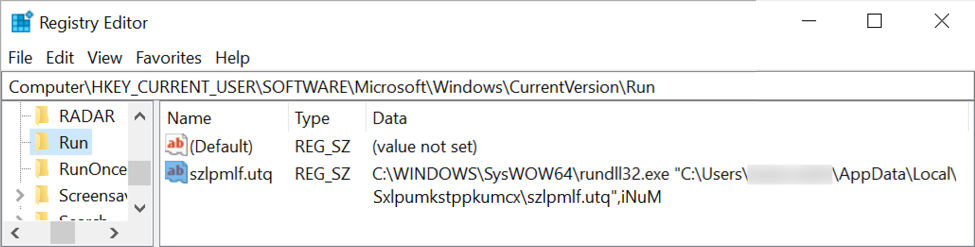

La DLL Emotet è stata inizialmente archiviata come nome di file casuale con estensione .dll nella directory C:\ProgramData. Quindi è stato spostata in una directory con nome casuale nella cartella AppData\Local dell’utente infetto e resa persistente tramite un aggiornamento del registro di Windows.

Di seguito degli hash SHA256 per 7 esempi di file DLL Emotet:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…