Non è scontato da parte di piccole, medie e anche grandi imprese fornire spiegazioni sui propri incidenti di sicurezza. A maggior ragione, al termine di una analisi, non è facile avere dettagli tecnici quando c’è stata esfiltrazione dei dati, ma anche quando (almeno dalla nostra esperienza) non c’è stata.

Questo può dipendere da molti fattori. A volte per una mancanza di cultura nell’affrontare una crisi, oppure per una carenza intrinseca di conoscenza della sicurezza informatica e quindi nelle analisi tecniche successive.

Ma soprattutto, perché in Italia vige la rigorosa regola di “mai esporci”. Cosa totalmente sbagliata soprattutto quando c’è stata esfiltrazione dei dati. Infatti la trasparenza e l’etica premiano sempre di fronte ai propri clienti (che sono il bene più prezioso di ogni organizzazione). Pertanto risulta mandatorio fornire informazioni rapide su cosa si sta succedendo e come si sta reagendo ad una crisi.

Ma per fortuna in questo caso non c’è stata esfiltrazione dei dati.

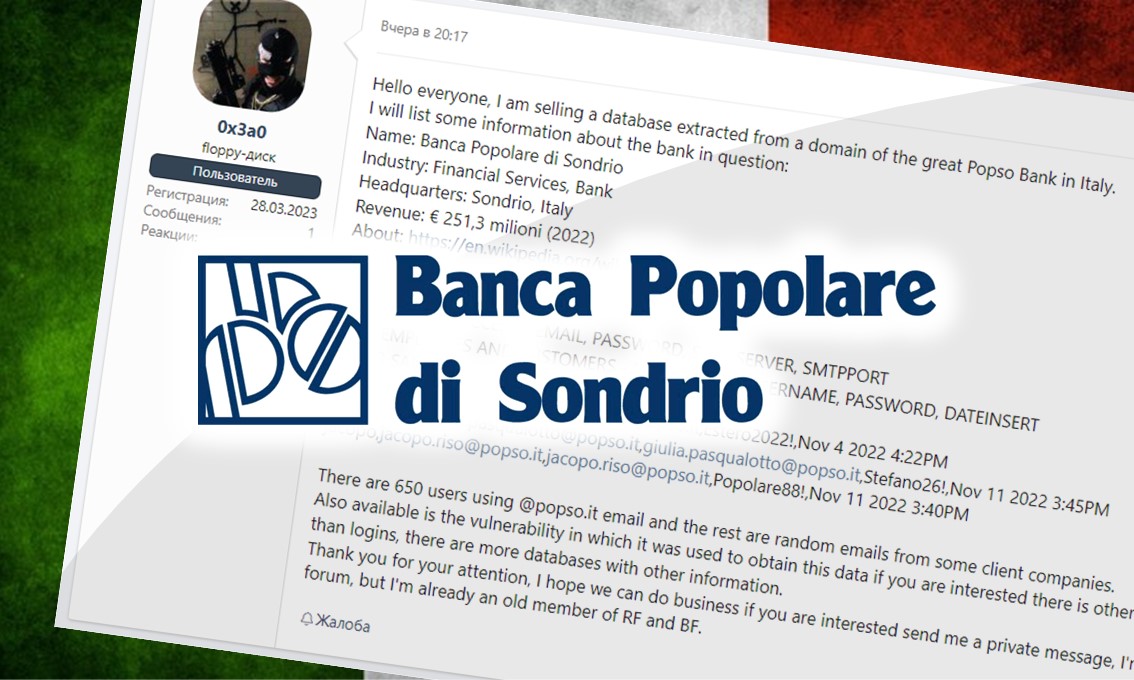

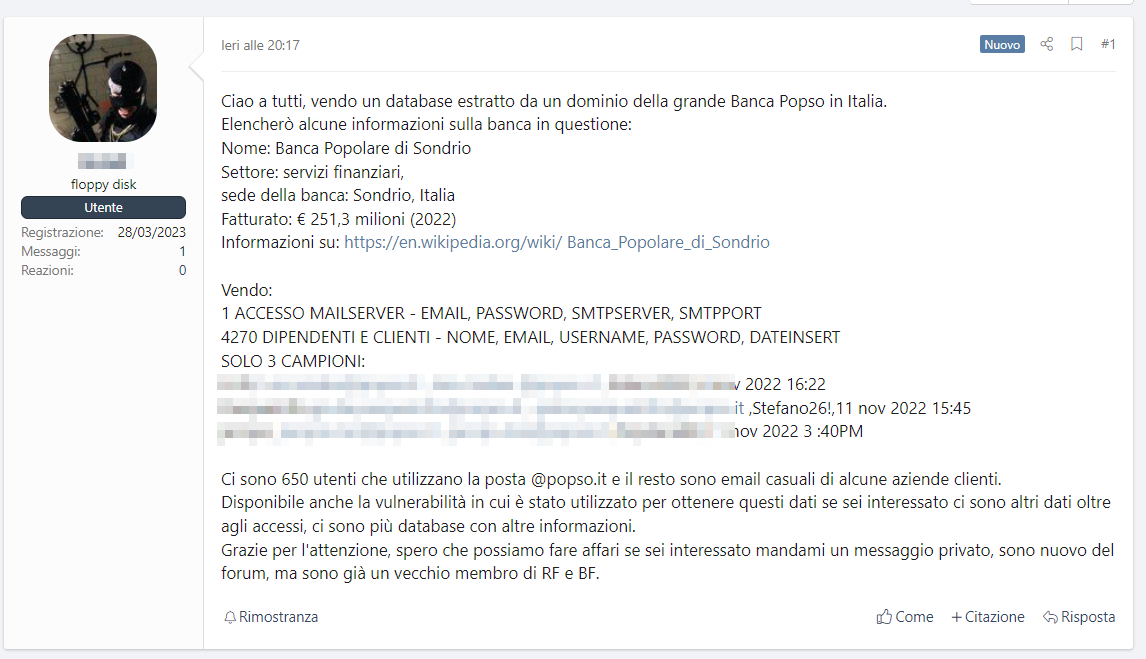

Nella giornata di ieri è arrivata in redazione una mail di delucidazione da parte della Banca Popolare di Sondrio, relativamente ad un post pubblicato sul forum underground in lingua russa XSS, seguito da un nostro articolo.

Nel post veniva riportato che il Threat Actors aveva a disposizione una serie di informazioni della Banca Popolare di Sondrio, come ad esempio l’accesso al server di posta elettronica ed una serie di account mail e relative password.

Nella mail arrivata in redazione, la Banca Popolare ha riportato che “grazie alla tempestiva comunicazione della Agenzia Nazionale della Cybersecurity” sono state effettuate delle analisi e verificato che l’informazione pubblicata dal Threat Actors era una fake news.

Infatti, effettuando delle prove di accesso con le credenziale riportate nei samples presenti nel post, non è stato possibile accedere agli account e il server di posta essendo nel cloud Microsoft (anche se non è specificato se si tratti si soluzione IaaS o SaaS), non ha registrato violazioni relative al servizio.

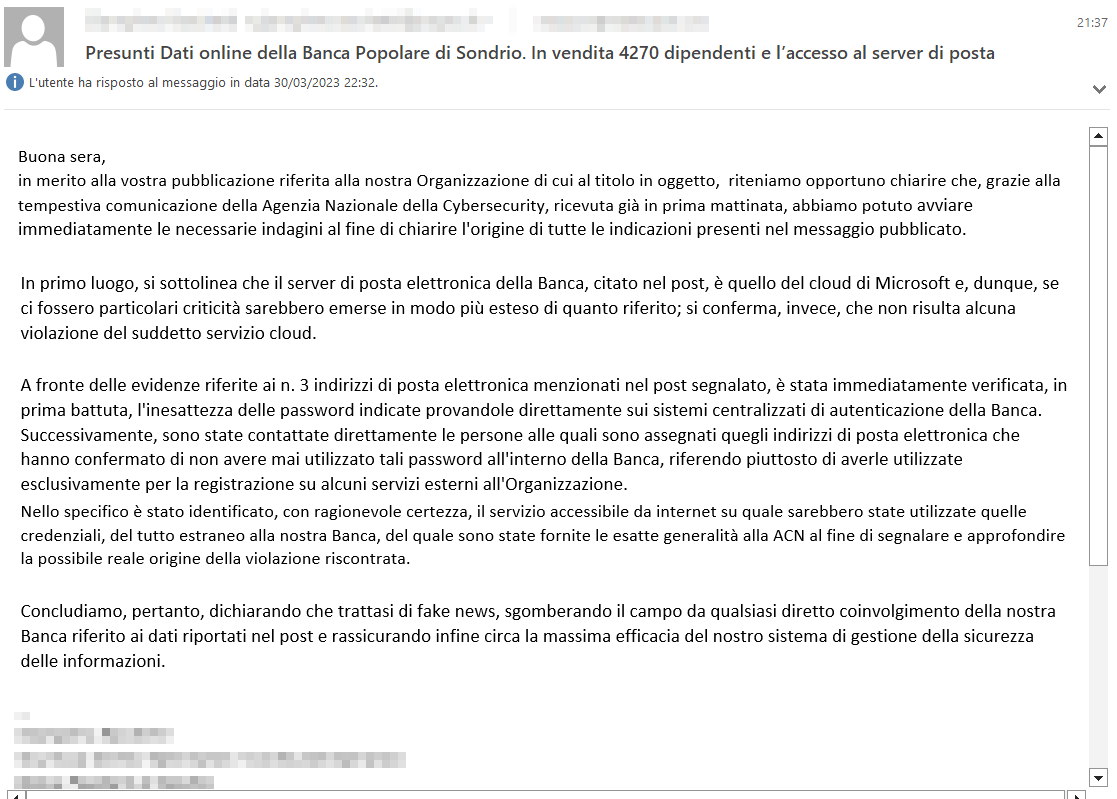

Di seguito il testo completo della mail arrivata in redazione:

Buona sera,

in merito alla vostra pubblicazione riferita alla nostra Organizzazione di cui al titolo in oggetto, riteniamo opportuno chiarire che, grazie alla tempestiva comunicazione della Agenzia Nazionale della Cybersecurity, ricevuta già in prima mattinata, abbiamo potuto avviare immediatamente le necessarie indagini al fine di chiarire l'origine di tutte le indicazioni presenti nel messaggio pubblicato.

In primo luogo, si sottolinea che il server di posta elettronica della Banca, citato nel post, è quello del cloud di Microsoft e, dunque, se ci fossero particolari criticità sarebbero emerse in modo più esteso di quanto riferito; si conferma, invece, che non risulta alcuna violazione del suddetto servizio cloud.

A fronte delle evidenze riferite ai n. 3 indirizzi di posta elettronica menzionati nel post segnalato, è stata immediatamente verificata, in prima battuta, l'inesattezza delle password indicate provandole direttamente sui sistemi centralizzati di autenticazione della Banca. Successivamente, sono state contattate direttamente le persone alle quali sono assegnati quegli indirizzi di posta elettronica che hanno confermato di non avere mai utilizzato tali password all'interno della Banca, riferendo piuttosto di averle utilizzate esclusivamente per la registrazione su alcuni servizi esterni all'Organizzazione.

Nello specifico è stato identificato, con ragionevole certezza, il servizio accessibile da internet su quale sarebbero state utilizzate quelle credenziali, del tutto estraneo alla nostra Banca, del quale sono state fornite le esatte generalità alla ACN al fine di segnalare e approfondire la possibile reale origine della violazione riscontrata.

Concludiamo, pertanto, dichiarando che trattasi di fake news, sgomberando il campo da qualsiasi diretto coinvolgimento della nostra Banca riferito ai dati riportati nel post e rassicurando infine circa la massima efficacia del nostro sistema di gestione della sicurezza delle informazioni.Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…