La sicurezza informatica è una preoccupazione fondamentale per aziende e individui.

Uno degli strumenti più controversi in questo campo è il keylogger. In questo articolo, esplorerò un caso di studio in cui ho utilizzato un keylogger per dimostrare l’importanza della sicurezza informatica. Inoltre, vedremo come la steganografia puòessere utilizzata per nascondere file all’interno delle immagini e come strumenti moderni possono anche non rivelare questi segreti nascosti.

Supporta Red Hot Cyber

La steganografia è l’arte di nascondere informazioni all’interno di altri dati. A differenza della crittografia, che rende i dati illeggibili, la steganografia nasconde l’esistenza stessa dei dati. Un metodo comune consiste nell’incorporare dati all’interno di file immagine, alterando leggermente i pixel in modo che il cambiamento sia impercettibile all’occhio umano.

Il progetto mirava a creare un keylogger come esercizio pratico per comprendere le vulnerabilità dei sistemi informatici e l’importanza di proteggere i dati sensibili. Il keylogger è stato sviluppato e testato in un ambiente controllato per garantire un uso etico e legale.

Strumenti utilizzati

Per prima cosa, ho installato la libreria pynput, necessaria per monitorare gli eventi della tastiera:

Ho scritto uno script Python che registra le pressioni dei tasti e le salva in un file di log.

Ecco alcune delle componenti principali utilizzate:

Inizializzazione del Listener:

from pynput………import Key, Listener

def on_press(key):

……………

Buffer per memorizzare i tasti: Utilizzato per ridurre il numero di accessi al file system.

buffer = ………

Thread per la scrittura periodica: Un thread separato per scrivere periodicamente il buffer su disco.

import threading

……..(target=buffer_writer,……………. daemon=True).start()……..

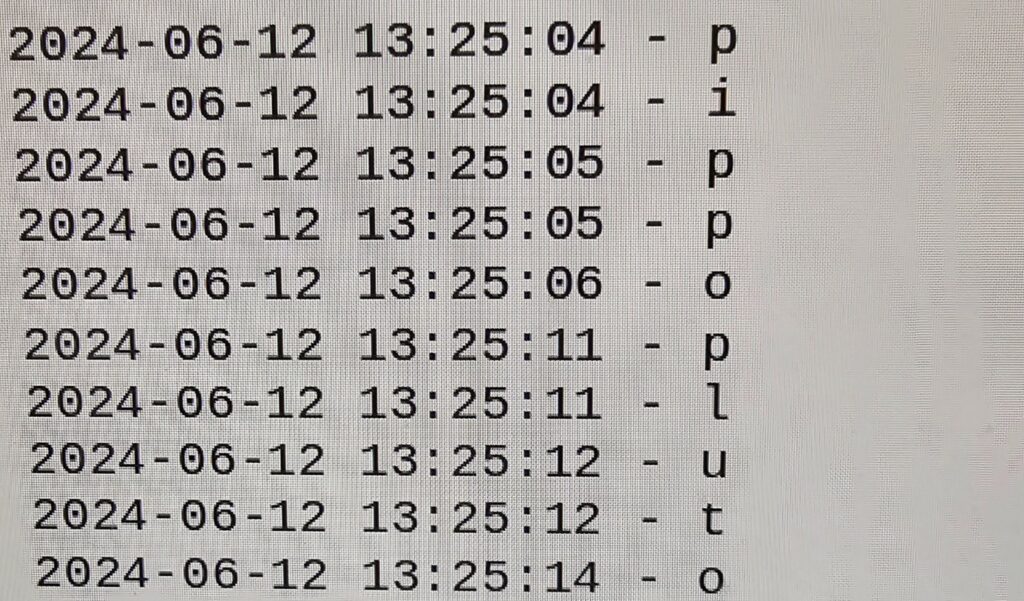

Timestamp per per ogni tasto: Aggiunta di timestamp per ogni pressione di tasto per tracciare il momento esatto in cui è stato premuto.

from ……… import datetime

timestamp = datetime.now()……..Per dimostrare come la steganografia può essere utilizzata per nascondere file dannosi, ho nascosto il file del keylogger all’interno di un’immagine. Ecco il processo:

Preparazione dell’immagine e del file nascosto:

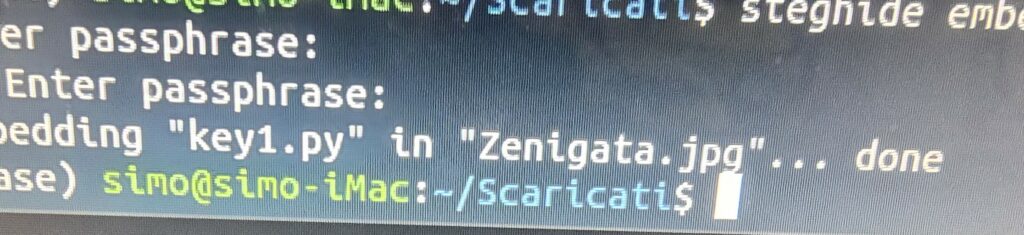

Utilizzando steghide, ho incorporato il file keylogger.py nell’immagine Zenigata.jpg.

Questo strumento modifica leggermente i pixel dell’immagine per nascondere il file in modo che il cambiamento sia impercettibile.

steghide embed -cf Zenigata.jpg -ef key1.py

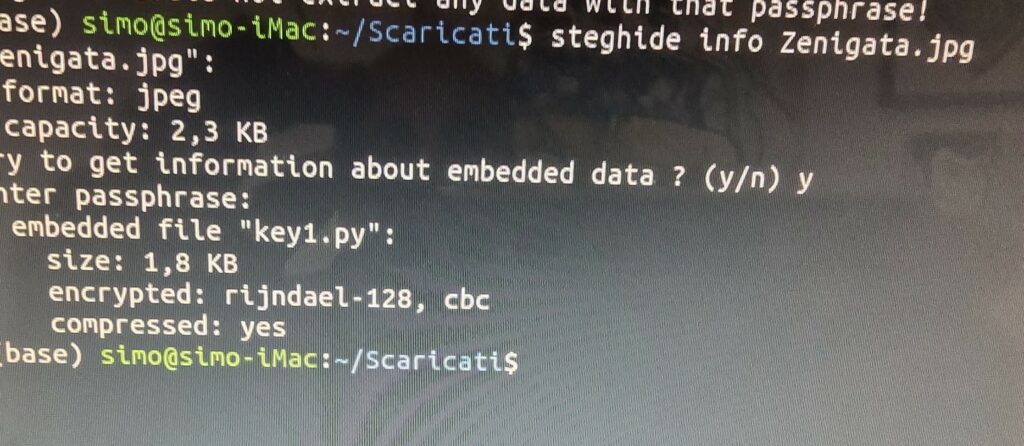

Per verificare che il file sia stato correttamente nascosto ho utilizziato steghide info

Estrazione del file nascosto:

Per estrarre il file nascosto, ho utilizziato:

steghide ………. -sf Zenigata.jpg

Test

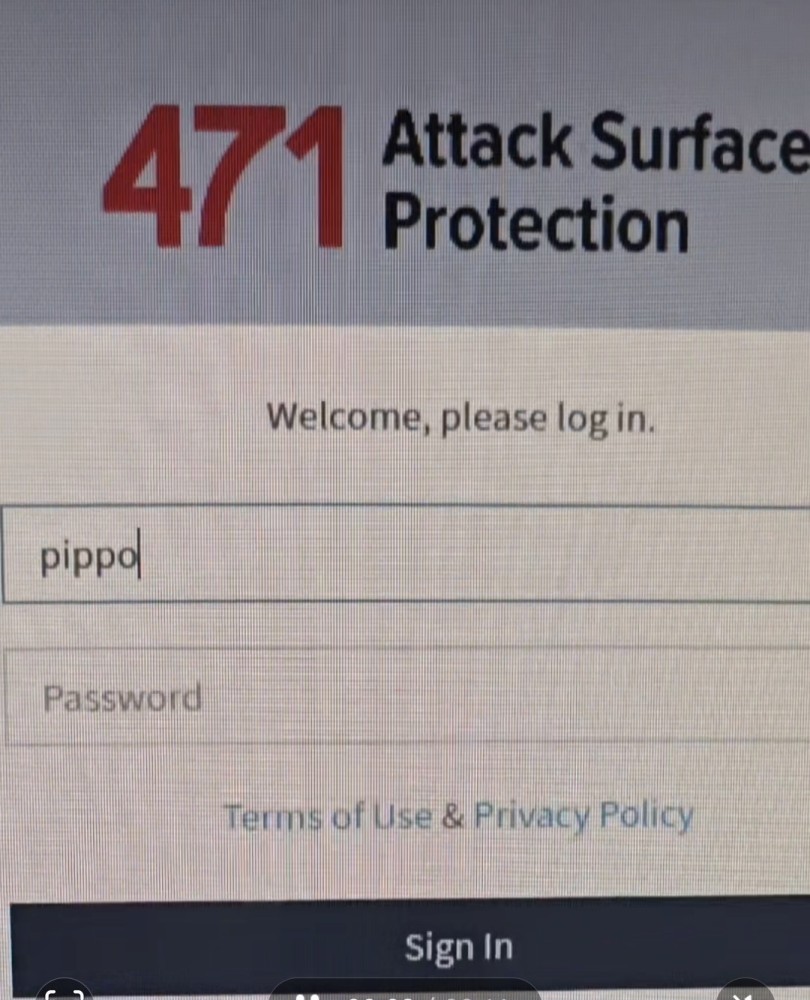

Il keylogger è stato testato su un computer personale in un ambiente controllato. Ecco come ho eseguito il test:

Esecuzione dello Script: Ho eseguito lo script Python sul mio computer.

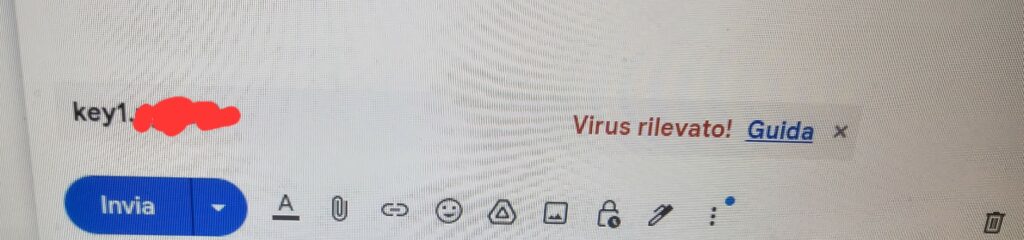

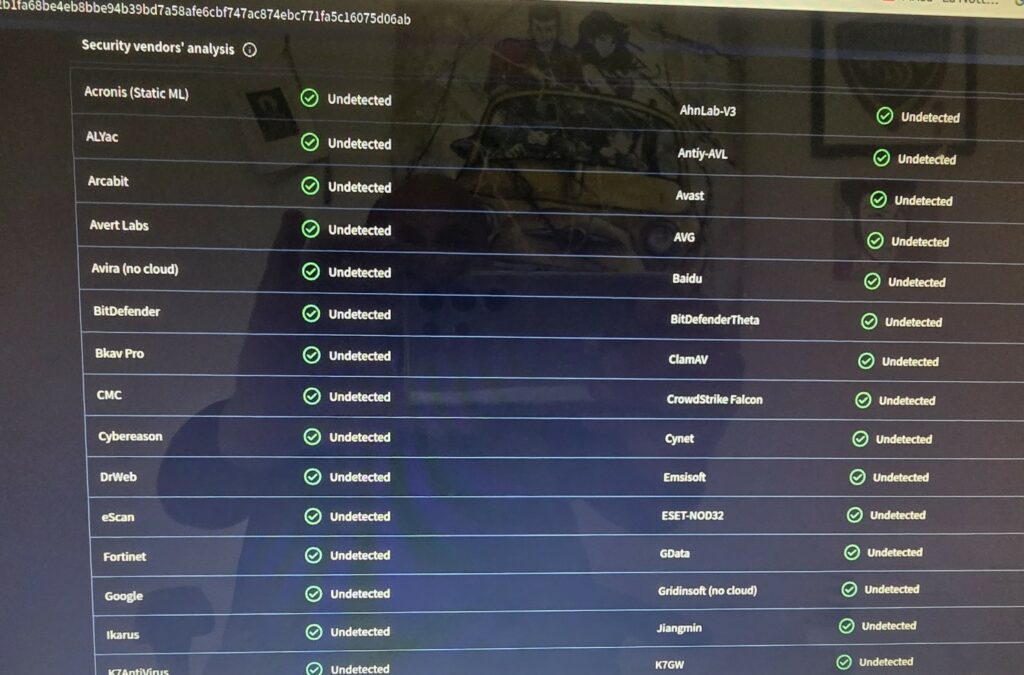

Il file inizialmente rilevato come virus, una volta steganografato diventa impercettibile agli antivirus (controllo su VirusTotal)

Il test ha dimostrato che il keylogger era in grado di registrare accuratamente le pressioni dei tasti, inclusi dati sensibili come password e messaggi privati. Questo ha evidenziato quanto sia importante implementare misure di sicurezza adeguate per proteggere i sistemi informatici.

Rilevare la presenza di dati nascosti non è semplice e richiede strumenti specifici. Alcuni dei più utilizzati sono:

Questo esercizio ha fornito una lezione pratica sull’importanza della sicurezza informatica. È cruciale che gli strumenti come i keylogger siano utilizzati solo in modo etico e legale, con il consenso esplicito di tutte le parti coinvolte. Educare gli studenti e i professionisti sui rischi associati ai keylogger e sulle strategie per mitigare tali rischi è essenziale per sviluppare una cultura della sicurezza informatica solida e consapevole.

Questo articolo è progettato per essere informativo, con un focus sulle applicazioni e sulle implicazioni della steganografia. Assicuriamoci di utilizzare sempre queste tecniche in modo responsabile e legale. Parte del codice è stato modificato per ragioni di sicurezza.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.