La giornata del 19 Luglio 2024 ha sicuramente segnato una data importante per quanto riguarda il mondo IT e, ovviamente, il mondo della security. RHC ha già coperto la notizia in maniera esaustiva spiegando la causa dei disservizi ICT in tutto il mondo e non necessita di ulteriori approfondimenti. In questa sede, invece, andremo a porre delle riflessioni su tutte le conseguenze (sia tecniche che non) che questo “semplice” errore ha portato alla luce. L’incidente CrowdStrike ha molto di più da insegnare.

Il contenuto di questo articolo è un’estensione di una breve ma coincisa analisi già pubblicata sempre su RHC dove è stata evidenziata una corsa repentina al criticare ed incolpare i diversi protagonisti nella faccenda.

Verrà oltretutto offerto uno scenario (raccontato sempre in questo blog) che si avvicina molto all’incidente di oggi e che richiede attenzione, tempo e, soprattutto, conoscenze per poter essere affrontato a dovere.

Le critiche a CrowdStrike, incolpandoli dell’outage mondiali, non si sono fatte aspettare. Certamente devono rispondere ad una responsabilità non da poco perché aeroporti, banche e servizi IT tra i più disparati fanno affidamento sul software Falcon.

Questo lo rende uno strumento sensibile non solo per il suo obbiettivo ma anche sul come ottiene quest’ultimo, ogni singolo cambiamento deve essere testato a dovere prima di essere rilasciato ai clienti finali.

Il semplice incolpare CrowdStrike mostra un modus operandi troppo semplice per problemi complessi.

È vero che tutti possono commettere errori, e per questo è importante concentrarsi sull’analisi dell’errore stesso piuttosto che lamentarsi del suo accaduto. Purtroppo la calma e freddezza non appartiene alla totalità della community infosec togliendo attenzione a pensieri edificanti e lasciando spazio a divisioni.

Kaspersky, dopo il ban dei suoi prodotti negli USA, ha voluto precisare come i loro prodotti non portino gli endpoint a crollare su se stessi.

You wouldn't see this with any of our products (just sayin.) 🤷 pic.twitter.com/39veWooFio

— Kaspersky (@kaspersky) July 19, 2024

Chiaramente si tratta di un joke a fini di marketing, anche prodotti Kaspersky sono stati causa di crash e malfunzionamenti passati. Dovrebbe farci riflettere come quasi tutti i big players di soluzioni EDR abbiano rilasciato software o update contenenti errori tra i quali : Palo Alto Networks, TrendMicro, SentinelOne e WatchGuard.

Le dichiarazioni di Kaspersky devono essere trattate come quello che sono e cioè una risposta ironica ai danni causati dal “bug” di CrowdStrike (controparte USA dalla quale sono attualmente bannati prodotti Kaspersky) a fini di sponsorizzare i loro software. Come gia analizzato su RHC [2][3], i “muri digitali” che si stanno innalzando in questi ultimi anni iniziano a creare fazioni ed a dividere la community con un pizzico di disinformazione.

C’è poi chi ha cavalcato l’onda per sfruttare il problema contingente di CrowdStrike per ottenerne vantaggio e chi ha evidenziano un bias sempre più prepotente che risulta nocivo per l’intera community. Il caso del ban di Kaspersky è già stato coperto a dovere in questa sede ma per chiarezza sul perché tali pregiudizi siano non solo sbagliati ma dannosi è necessaria una breve digressione.

È ormai chiaro che l’amministrazione Biden-Harris abbia eseguito il ritiro obbligato di ogni tipo di software Kaspersky per un motivo ideologico senza l’ombra di fatti. Per chi non avesse letto i vari statement ufficiali verranno qui riportate parti di quest’ultimi :

Si può notare la totale assenza di prove o fatti che abbiano portato alla decisione finale usando il termine ombrello “national security risk” ed avanzando potenziali metodi di spionaggio tramite il software.

Totalmente fuori luogo il giudicare una intera azienda dal background del fondatore. Ad esempio, Sergey Brin (co-founder di Google) ha un background russo ma non per questo andremo mai a dubitare di un possibile rischio nazionale riguardante Google ed i suoi prodotti. Inoltre aziende come Xiaomi e Tesla hanno più volte dimostrato (coi fatti) l’uso improprio dei loro prodotti creando un danno alla privacy e sicurezza nazionale, sono aziende che rispondono a giurisdizione diverse dalla Russia (rispettivamente Cina e USA) ma non è stata presa nessuna iniziativa a tutela dei cittadini.

Rimanendo nel campo di AV e EDR, l’antivirus Avast (repubblica Ceca) vende a terze parti dati legati all’identità e privacy dell’utente ma rimane comunque popolare grazie alla sua licenza gratuita. Tutti questi fatti portano ad una sola conclusione, oramai non importa più l’essere spiati o meno ma semplicemente da chi si viene spiati creando fazioni buone e fazioni cattive. I sintesi “Muri Digitali”.

Le critiche a Kaspersky (che tra l’altro ha sempre collaborato con CrowdStrike in maniera trasparente con ottimi risultati) e sul come non si dovrebbe permettere di utilizzare il recente outage come pretesto pubblicitario sono la prova che ci stiamo avvicinando a scenari pessimi con spaccature sempre più evidenti.

La privacy è un diritto fondamentale che va a favore anche di chi non la pensa cosi, invece di bloccare software potenzialmente dannoso è importante aprire tavoli di discussioni per cambiare la visione degli utenti a scegliere autonomamente come preservarla senza imposizioni camuffate da sicurezza nazionale.

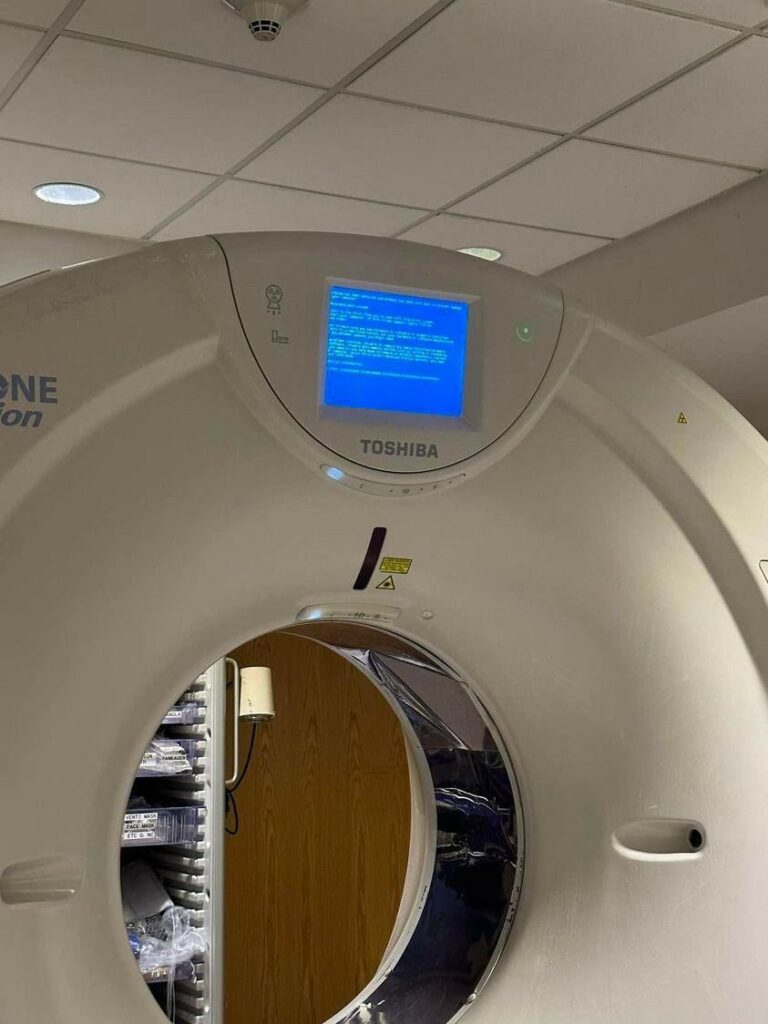

Uno dei più grandi disservizi IT della storia è stato causato, ironicamente, da un update per un software di cybersecurity. CrowdStrike nelle ultime ore ha rilasciato lo statement riguardante l’incidente riportando che non si tratta di un attacco informatico (“This was not a cyberattack.”) ma possiamo definire tutte le conseguenze e procedure “cybersecurity”?

La parola “sicurezza” deriva dal latino se (“senza”) e cure (“ansia”) e definisce sia una sensazione che uno stato delle cose, spesso però viene definita come l’assenza di danno tralasciando concetti come resilienza, secrecy e recovery. Quando si vuole “mettere in sicurezza” qualcosa (edifici, reti, persone, ecc…) bisogna avere in mente cosa si sta proteggendo, perchè la si sta proteggendo, da chi/cosa ci si difende e, sopratutto, perchè si sta mettendo in sicurezza un determinato asset.

Prendiamo il caso dei sistemi ICT nell’ambito della borsa valori, in linea generale quello che si cerca di proteggere è la continuazione delle attività senza blocchi improvvisi per evitare perdite finanziare. I temuti blocchi dei dispositivi digitali posso avvenire per diverse cause : attacchi informatici, perdite di corrente e malfunzionamenti di terze parti (ecc…). Chiaramente molti sforzi andranno alla prevenzione di tali minacce che devono essere ben definite e classificiate ma poche volte si sente discutere sul come attuare processi di recupero e resilienza.

Quando una rete informatica si blocca (per qualsivoglia motivo) non è automaticamente sintomo di mancanza di security ed il caso CrowdStrike ne è un esempio lampante. Avere dei piani alternativi e procedure di Incident Response (si, IR non riguarda solo attacchi informatici) sono parte fondamentale tanto quanto la prevention. Notare come tantissimi stakeholder si siano trovati nel panico senza sapere bene come continuare le loro attività con metodi alternativi nel mentre si cercavo di fixare il problema è sintomo di mancanza di security. La mitigazione dei danni e preparazione per il worst case deve riguardare tutti gli stakeholder.

Durante i diversi continui processi di sicurezza è importante far comprendere come chiunque e qualunque cosa rientri nella definizione “senza ansia”. L’esecuzione di aggiornamenti in bulk e diretti ai processi di produzione, come dimostrato dall’elevato numero di asset interessati da un singolo update, non rappresenta un approccio efficace per la sicurezza delle reti.

La sensibilizzazione sulla sicurezza informatica non si limita a campagne di red teaming o bug bounty. È fondamentale far comprendere perché procedure apparentemente noiose e inutili, come il rilascio graduale degli aggiornamenti di terze parti, siano invece cruciali per raggiungere gli obiettivi di sicurezza desiderati. Bisogna inoltre affrontare il conflitto percepito tra il “perdere tempo” con queste buone pratiche e la mission aziendale, dimostrando come esse siano un investimento nella sicurezza e nella produttività a lungo termine.

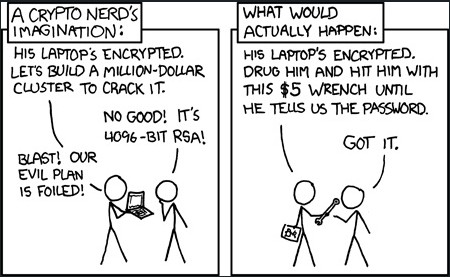

Inoltre, molti in questo periodo hanno portato all’attenzione che la protezione si limita alla semplice configurazione di tool come EDR. Tralasciando i metodi di bypass e di DoS di tali programmi , l’aumento di livello non è intrinseco ai tool usati (stessa cosa valida anche per gli attaccanti) ma dal loro utilizzo. Un semplice download-&-install sugli endpoint ha un valore aggiunto molto limitato, ogni rete è diversa e bisogna sapere come configurarli in modo da evitare il più possibile falsi positivi, cosa tenere sotto controllo per avere una visione chiara di cosa si sta monitorando e soprattutto come agire in caso di detection.

Mai dare troppa attenzione solo agli EDR, o qualsiasi altro strumento, perché proteggono da un sottoinsieme di minacce (e procedure) e hanno le loro limitazioni che devono essere integrate con altri software e procedure. Definireste “sicura” una rete con tutti gli endpoint sotto EDR ma con misconfiguration di Active Directory che permettono la chiusura del software? E una situazione similare ma dove gli user sugli endpoint sono amministratori locali? Un sistema EDR che non viene monitorato a dovere?

Per chiudere questa sezione e tornare al tema CrowdStrike si può concludere come tutti le “good practices” che vengono esplicitate per riprendersi da un attacco ransomware sono congruenti per altri tipi di danni alla security delle infrastrutture digitale. L’incidente del 19 Luglio 2024 evidenzia come la sensibilizzazione sul tema vada presa seriamente perché le minacce non sono solo quelle criminali.

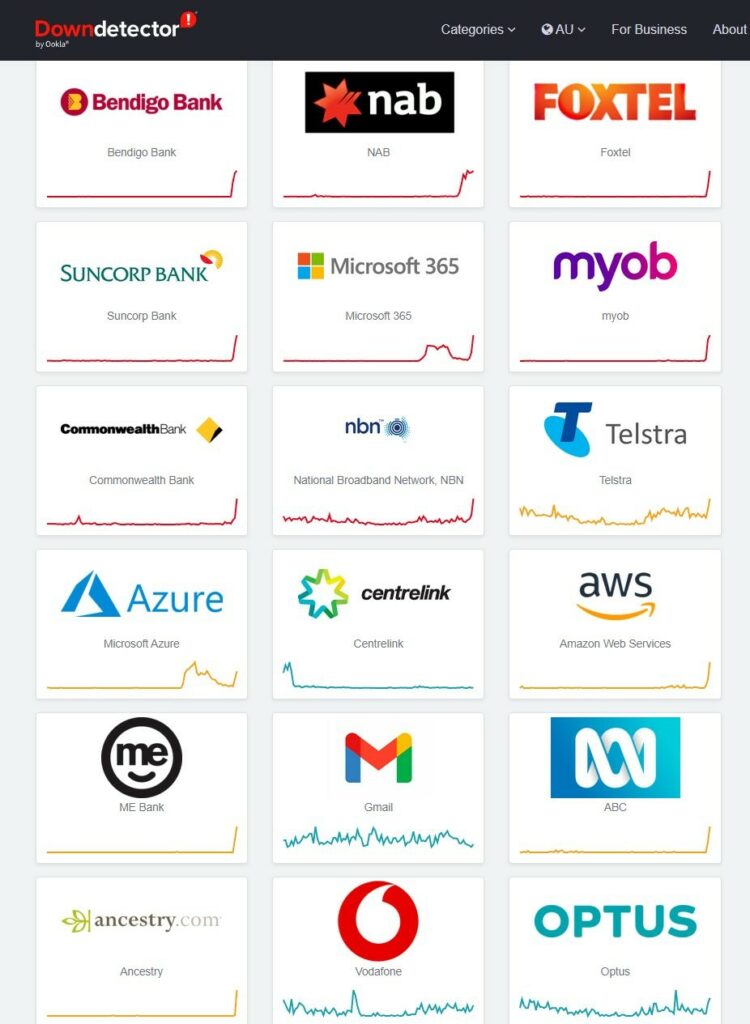

Iniziamo quest’ultima sezione con due ovvietà ormai ripetute all’estremo : il mondo è globalmente interconnesso e tutti i settori sono digitalizzati. Non c’è da stupirsi delle cadute in borsa generali assieme all’effetto domino portato dalla interruzione di buona parte dei servizi, uno scenario inquietante dove servizi 911, ospedali ed infrastrutture critiche hanno dovuto interfacciarsi.

Quando ci si chiede perchè tutti gli sforzi nella sensibilizzazione sulla conoscenza e “pignoleria” in ambito security vengono fatti in maniera cosi persistente (come RHC) la risposta è semplice. Proteggere realmente la rete di una azienda (grande o piccola che sia), di un ospedale, di un servizio supply chain ed anche dei servizi pubblici ha benificio per tutti.

Le vittime dei data breach non sono le aziende ma gli owner dei dati esfiltrati, l’interruzione di una azienda crea danno a chi beneficia dei servizi di tale azienda e il danno finanziario è solo una conseguenza. Lavorare per mantenere la security su ogni asset digitale è un servizio pubblico che copre tutti i cittadini, non solo per motivi economici strettamente legati al proprietario dell’asset. Un attacco digitale è un attacco alla società ed il sottovalutare la sicurezza digitale vuol dire mettere a rischio i membri di quest’ultima.

RHC ha voluto raccontare (nonostante le poche informazioni a riguardo) l’operazione Nitro Zeus, pianificata dal governo USA contro l’intero Iran ma mai attuata. Tale scenario comprendeva la volontaria interruzione e “disruption” di ogni servizio ICT comprendendo compagnie telefoniche, dighe, telecomunicazioni militari, servizi di energia e altro tramite l’installazione di implant su tutto il territorio iraniano. Tale scenario si sarebbe dovuto attivare durante un potenziale bombardamento aereo da parte di Israele mandando nel caos il governo e la sua popolazione, con costo relativamente basso rende tali operazioni una alternativa efficente alla guerra cinetica.

Il caso di CrowdStrike può essere considerato un antipasto di cosa potrebbe succedere quando, invece di un errore di codice, un threat actor vuole far si che reti su scala nazionale vengano disabilitati portando la società nel caos e non solo con disservizi o rallentamenti delle attività. Sicuramente un fix per tale attacco non sarebbe facile da attuare perché si entra in conflitto con un attore maligno che ha la motivazione per mantenere la situazione di caos integra il più possibile.

Se doveste ancora avere dubbi sul perchè sia importante che tutti gli stakeholder, dai più ai meno tecnici, ed ogni governo assieme alla società intera debba affrontare in maniera seria e continua il tema della sicurezza informatica domandatevi cosa succederebbe in un caso come quello di Nitro Zeus. Importante ribadire come la security sia sia uno stato d’animo che uno stato “delle cose” : ci si può sentire al sicuro in un ambiente totalmente opposto e ci si può trovare in una situazione sicura ma continuando a credere di non esserlo. L’obbiettivo di tutti, proprio chiunque anche gli esterni all’industria, è quello di bilanciare questi due aspetti per mantenere nel tempo un ecosistema florido e benefico alla società.

In caso siate gia convinti, o lo diveniate in futuro, armatevi di pazienza e buona volontà per far comprendere a chi vi sta attorno cosa davvero si intende per sicurezza, perchè la sicurezza informatica deve essere trattata come un bene pubblico e quale è il ruolo che ognuno dovrebbe ricoprire per ottenere tale obbiettivo. Anche questa è “security”, non solo le disposizioni tecniche e legali. La cosa positiva di questo incidente è che ora sempre più persone vorrano sapere cosa è un EDR, perchè questo impatto enorme e come si poteva prevenire tutto ciò. Siate di supporto a questi quesiti perchè sul lungo termine tutti ne avranno beneficio.

Ransomware Gang, APT e Sponsored State Actors stanno crescendo divenendo sempre più sofisticati e per difenderci abbiamo bisogno di comprensione, lucidità, assenza di pregiudizi e unione. Richiede tempo e sforzi ma è l’unico modo per evitare che il prossimo disservizio ICT globale possa portare a conseguenze peggiori di quelle causate da CrowdStrike.

Il fascino, e allo stesso tempo ostacolo, di questo mondo è che tutti devono possono farne parte a prescindere dal loro background e conoscenze. Non pensiate che la security venga dall’alto senza che venga richiesto uno sforzo (anche piccolo) ad ognuno di noi altrimenti, prima o dopo, saremo costretti ad interfacciarsi con la realtà senza gli strumenti necessari per affrontarla.

Per chi volesse approfondire eccovi alcune fonti da cui iniziare :

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…