Come abbiamo riportato nella giornata di ieri, l’incidente ad ACEA si sta consumando e non sembra che sia di breve durata. Questa mattina alle 09:00 mentre pubblichiamo questo aggiornamento, il sito web e i backend delle app mobile ancora non funzionano.

Alcune fonti ci hanno detto che nella giornata di oggi, si tenterà a far ripartire i servizi, pertanto il sito web dovrebbe ritornare online, anche se non è certo il risultato finale.

Relativamente alla richiesta di riscatto, non è ancora conosciuto il valore economico.

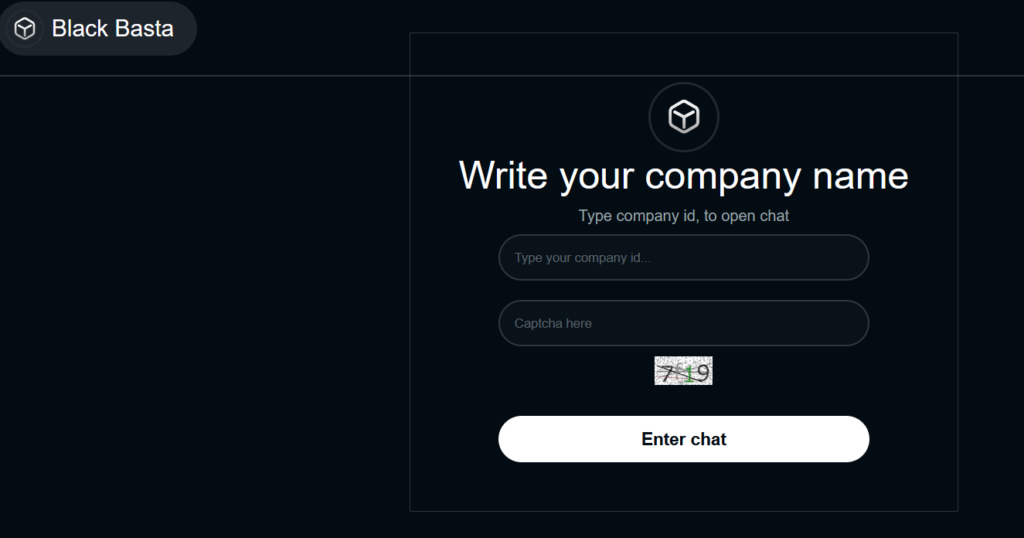

Per poter conoscere l’ammontare della richiesta di riscatto di una violazione effettuata da BlackBasta, è possibile solo dopo aver acceduto al backend del sito onion.

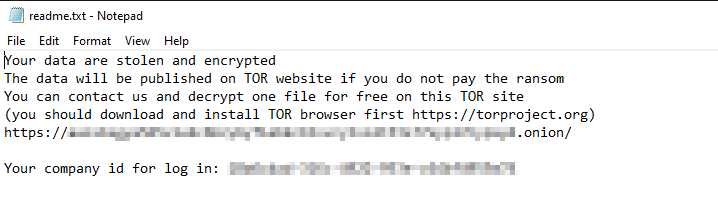

BlackBasta una volta crittografato i dati, crea una richiesta in un file dal nome di “readme.txt”. In tale file viene pubblicato il link alla form di accesso del backend di BlackBasta e un ID relativo all’azienda colpita che deve essere inserito per avviare la trattativa.

Nello specifico, la cybergang viene chiamata a “modello chiuso”.

Questo vuol dire che non pubblica l’ammontare del riscatto sul suo data leak site (DLS). Si tratta di un “modello” o “procedura” comune ad altre cyber gang come Royal e Backbyte o Hive Ransomware (cybergang chiusa dall’FBI qualche settimana fa).

Di fatto BlackByte segue il modello di Conti Ransomware, altra cyber gang d’èlite che oramai non opera più direttamente, che non pubblicava le richieste di riscatto sul proprio sito underground (come lo fa ad esempio LockBit).

Questo modello consente di effettuare una trattativa riservata tra la cybergang e azienda, senza che altri interferiscano nelle loro attività.

Teniamo a precisare che non siamo entrati all’interno del backend di BlackBasta per evitare di interferire nelle attività tra l’azienda colpita e la cybergang criminale.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

Black Basta è un ransomware as a service (RaaS) emerso per la prima volta nell’aprile 2022. Tuttavia, le prove suggeriscono che è in fase di sviluppo da febbraio.

Gli operatori di Black Basta utilizzano la tecnica della doppia estorsione, il che significa che oltre a crittografare i file sui sistemi delle organizzazioni prese di mira e richiedere un riscatto per rendere possibile la decrittazione, mantengono anche un sito di fuga di informazioni sul dark web dove minacciano di pubblicare informazioni sensibili se un’organizzazione sceglie di non pagare un riscatto.

Gli affiliati di Black Basta sono stati molto attivi nell’implementazione di Black Basta e nell’estorsione di organizzazioni sin dalla prima comparsa del ransomware.

Il ransomware di BlackBasta è scritto in C++ e ha un impatto sui sistemi operativi Windows e Linux.

Crittografa i dati degli utenti utilizzando una combinazione di ChaCha20 e RSA-4096 e, per accelerare il processo di crittografia, il ransomware crittografa in blocchi di 64 byte, con 128 byte di dati che rimangono non crittografati tra le porzione di dati crittografate.

Più velocemente viene la crittografia del ransomware, più sistemi possono essere potenzialmente compromessi prima che vengano attivate le difese perimetrali. È un fattore chiave che gli affiliati cercano quando si uniscono a un gruppo Ransomware-as-a-Service.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…