Oggi, viviamo in un mondo in cui il WiFi è una necessità fondamentale, ma come è nata questa tecnologia che ormai diamo per scontata? Come si è poi sviluppata per diventare la rete che adesso usiamo tutti i giorni?

In questo articolo andremo ad esplorare le origini e l’evoluzione del WiFi. Analizzeremo sia le tecnologie che lo hanno reso possibile, sia le minacce che lo accompagnano.

Questo articolo è il primo della nostra “Rubrica sul WiFi”, dove ci addentreremo nei meccanismi e nelle tecniche di attacco, illustrando le migliori strategie per proteggere la nostra connessione wireless. Benvenuti in un mondo senza fili… e senza segreti.

Per rispondere a questa domanda, dobbiamo fare un salto indietro nel tempo. Agli inizi del XX secolo, quando un uomo di nome Guglielmo Marconi dimostrò al mondo che le onde elettromagnetiche potevano essere trasmesse senza fili, sfruttando l’uso delle onde radio per trasportare segnali a distanza. Per fare questo utilizzava una frequenza relativamente bassa per inviare segnali Morse su grandi distanze.

Marconi, considerato uno dei padri della comunicazione wireless, compì un’impresa incredibile trasmettendo il primo segnale transatlantico nel 1901. Per fare questo sfruttava una lunghezza d’onda di circa 365 metri, corrispondente a una frequenza di 820 kHz, che consentiva ai segnali di viaggiare attraverso l’atmosfera.

Questa scoperta segnò l’inizio di una rivoluzione, ma anche il punto di partenza della storia della sicurezza nelle comunicazioni. Infatti, pochi anni dopo, Marconi si trovò di fronte a un “attacco hacker”. Nevil Maskelyne, un mago e inventore, riuscì a sabotare una dimostrazione pubblica delle comunicazioni senza fili di Marconi inviando messaggi interferenti.

Come riportato anche nel nostro articolo dove avevamo parlato di questo aneddoto:

Nevil Maskelyne: il primo hacker della storia

“Ratti, Ratti, Ratti” erano le parole che per magia vennero trasmesse ripetutamente nel sistema… La beffa continuò per diverso tempo con il pubblico sbigottito, poiché furono inviati diversi versi umoristici che screditavano Marconi e la sua invenzione. Questo perché quel fatidico 3 giugno, Maskelyne si installò in un edificio adiacente al teatro e mise in funzione un piccolo trasmettitore che aveva messo a punto per l’occasione divertendosi (oggi si direbbe “trollando”) Marconi e Fleming introducendosi nelle loro telecomunicazioni.“

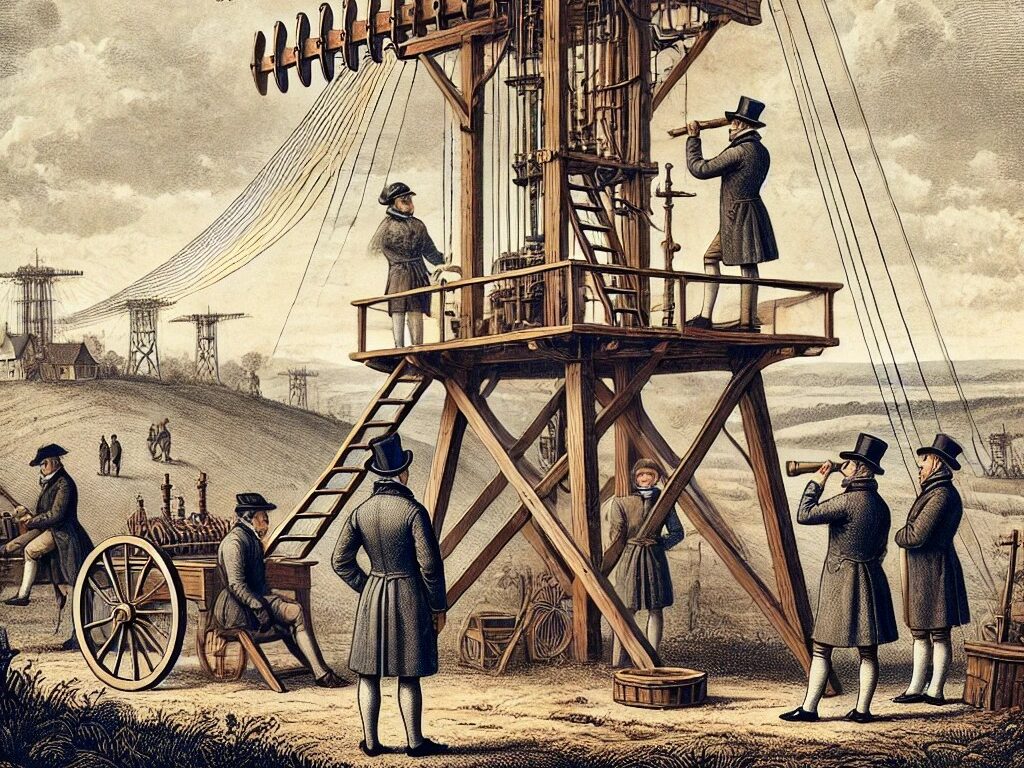

Prima della diffusione delle onde radio, una delle prime forme di comunicazione a distanza era il telegrafo ottico, inventato in Francia da Claude Chappe nel 1792. Questo sistema usava segnali visivi attraverso un meccanismo semaforico composto da due bracci mobili attaccati a una barra centrale. Le posizioni dei bracci rappresentavano lettere, numeri e codici, e venivano osservate e replicate a distanza da stazioni di trasmissione collocate su torri o colline per mantenere una linea di vista chiara.

Ogni stazione replicava il messaggio ricevuto alla successiva, permettendo di coprire lunghe distanze. Durante il periodo napoleonico, il telegrafo ottico di Chappe fu fondamentale per la comunicazione rapida, soprattutto per scopi militari. Nonostante la sua efficienza, il sistema era limitato alle ore diurne e richiedeva condizioni meteorologiche favorevoli. Con l’invenzione del telegrafo elettrico a metà del XIX secolo, il telegrafo ottico divenne obsoleto, ma segnò una pietra miliare nella storia delle telecomunicazioni.

Nel 1834, il telegrafo ottico divenne protagonista di uno dei primi attacchi di “pirateria” informativa. François e Joseph Blanc, due fratelli a capo di una società d’investimento di Bordeaux, scoprirono un modo per sfruttare la rete telegrafica governativa francese a loro vantaggio. Collaborando con un operatore all’interno della rete, riuscirono a inserire segnali in codice che indicavano fluttuazioni significative della Borsa di Parigi. Questo attacco permise loro di ottenere informazioni finanziarie riservate in anticipo, influenzando così i loro investimenti.

Questo evento dimostra come il desiderio di manipolare e ottenere dati riservati sia presente fin dalle prime reti di comunicazione. Il caso dei fratelli Blanc evidenziò per la prima volta la vulnerabilità delle reti e la necessità di proteggere le comunicazioni, un concetto che rimane cruciale anche nelle tecnologie wireless di oggi.

Potete trovafre maggiori informazioni su qeusto anedotto nell’articolo di Focus.

Negli anni successivi, la radiofrequenza si è diversificata.

Le trasmissioni si sono espanse nelle frequenze medie (MF) e alte (HF), aprendo la strada alla radio commerciale e alla trasmissione di voce oltre il semplice segnale Morse.

Durante la Seconda Guerra Mondiale, le onde VHF e UHF divennero fondamentali per le comunicazioni militari, permettendo una trasmissione sicura delle informazioni strategiche sul campo di battaglia. Le forze statunitensi sfruttavano queste bande per coordinare operazioni militari su vasta scala, ma l’intercettazione da parte del nemico rappresentava un rischio costante.

Per proteggere le comunicazioni, l’esercito americano introdusse i famosi Code Talkers Navajo, soldati di origine nativa americana che utilizzavano la lingua Navajo per cifrare i messaggi, rendendoli incomprensibili agli intercettori giapponesi. Il codice Navajo si dimostrò essenziale durante la Seconda Guerra Mondiale e fu un precursore delle moderne tecniche di crittografia, gettando le basi per la sicurezza nelle trasmissioni wireless.

Inoltre, durante la Guerra del Vietnam, le frequenze VHF e UHF divennero bersaglio di attacchi di jamming da parte delle forze nordvietnamite, che tentavano di disturbare le comunicazioni statunitensi. In risposta, l’esercito statunitense adottò tecniche di frequency hopping come il sistema HAVE QUICK, che consentiva alle trasmissioni di cambiare rapidamente frequenza, rendendo più difficile l’intercettazione e il disturbo delle comunicazioni.

Qui potete trovare maggiori informazioni riguardante il sistema Have Quick – Wikipedia

Con il passaggio alle onde millimetriche, le trasmissioni radio hanno raggiunto frequenze ancora più alte, aprendo la strada alla trasmissione di dati più complessi, come la voce in tempo reale e persino le immagini. Questo avanzamento, negli anni ’70 e ’80, ha portato alla creazione delle reti locali senza fili (WLAN), che usavano bande di frequenza non licenziate per la trasmissione dati.

Durante questo periodo, il potenziale delle trasmissioni ad alta frequenza evidenziò anche alcune vulnerabilità: un esempio celebre fu l’incidente di Captain Midnight del 1986, in cui John R. MacDougall (usando lo pseudonimo di “Capitan Mezzanotte“) riuscì a interrompere una trasmissione satellitare UHF di HBO, trasmettendo un messaggio di protesta contro le tariffe di HBO per i proprietari di antenne paraboliche, che considerava troppo costose. Questo evento, di quello che oggi chiameremo un Hacktivista (vi consigliamo questo viedo per sapperne di più sulle differenze tra Attivismo & Hacktivismo), rese evidenti i rischi di pirateria e interferenze nelle comunicazioni senza fili e stimolò la crescita di nuove tecniche di sicurezza per proteggere le trasmissioni wireless.

Qui potete trovare maggiori informazioni Captain Midnight broadcast signal intrusion – Wikipedia

Il vero sviluppo del WiFi iniziò negli anni ’90 con la definizione dello standard IEEE 802.11. Questo standard rese possibile l’uso della frequenza 2,4 GHz (banda ISM – Industrial, Scientific and Medical), una banda senza licenza e accessibile al pubblico, ponendo le basi per la diffusione su larga scala del WiFi.

La crescente richiesta di velocità e la necessità di evitare congestioni spinsero poi all’integrazione della banda 5 GHz, offrendo un segnale più stabile e meno soggetto a interferenze.

Tuttavia, l’apertura di questa tecnologia espose le reti WiFi ai primi attacchi, uno dei quali venne alla ribalta nel 2004 con il famoso caso del “War Spammer”.

In questo caso, un cybercriminale sfruttò una rete WiFi aperta di un’azienda per inviare migliaia di e-mail di spam. Rendendo l’azienda vittima involontaria di un’attività illegale e mettendola in conflitto con le normative federali anti-spam degli Stati Uniti. L’FBI aprì un’indagine, evidenziando quanto fosse importante proteggere le reti wireless anche contro minacce di spam e abusi di rete. Questo caso fu un campanello d’allarme per molte aziende, che compresero la necessità di adottare misure di sicurezza più avanzate per evitare di essere utilizzate come punto d’accesso per attività illecite.

Qui potete trovare l’articolo originale FBI — First “War Spammer” Convicted Under Fed Laws

Con il passare degli anni, lo standard WiFi si è evoluto con l’introduzione di nuove tecnologie: WiFi 4, 5 e 6 hanno aggiunto soluzioni avanzate come OFDM (Orthogonal Frequency-Division Multiplexing) e MU-MIMO (Multi-User Multiple Input, Multiple Output). Queste innovazioni hanno permesso a più dispositivi di comunicare contemporaneamente sulla stessa frequenza senza compromettere la qualità del segnale. La versione WiFi 6E, estendendo l’uso alla banda 6 GHz, ha migliorato ulteriormente la velocità e ridotto la latenza. Questo ha reso possibile un uso più intensivo e versatile del WiFi.

Sin dalle prime trasmissioni radio, è emersa la necessità di garantire la sicurezza delle comunicazioni.

Da Marconi fino ai giorni nostri, le comunicazioni wireless hanno evidenziato l’importanza di proteggere le trasmissioni da potenziali minacce, divenendo un tema centrale della sicurezza informatica.

Abbiamo esplorato le origini e lo sviluppo del WiFi, ma questa è solo l’inizio del nostro viaggio. Nei prossimi articoli, ci addentreremo nei dettagli tecnici delle reti WiFi. Analizzeremo le tecniche di attacco che mettono a rischio la sicurezza delle connessioni, i metodi di difesa più efficaci e i pericoli che ogni utente deve conoscere.

Dalle vulnerabilità dei protocolli di crittografia agli attacchi più diffusi come il “Man-in-the-Middle” e l’“Evil Twin”, fino alle nuove soluzioni come WPA3, Passpoint e OpenRoaming. Vi guideremo attraverso il mondo della sicurezza delle reti wireless, per comprendere meglio i rischi e le strategie di protezione.

Restate con noi per scoprire il lato nascosto del WiFi… perché in un mondo senza fili, la sicurezza non è mai scontata.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…