Alle volte accade che per problemi e malfunzionamenti di attivazione delle licenze, il supporto Microsoft utilizza dei workaround per poter attivare il software. Ma in questo caso si tratta di un crack a tutti gli effetti di Windows.

Infatti, un tecnico del supporto Microsoft , è ricorso all’esecuzione di un “crack” non ufficiale sul PC Windows di un cliente dopo che una copia autentica del sistema operativo non si è attivata normalmente.

Non è la prima volta che i professionisti del supporto hanno utilizzato soluzioni alternative quando non riescono a chiudere tempestivamente i ticket di supporto.

Il tutto avviene in Sud Africa dove un utente ha pagato 200 dollari per una copia autentica di Windows 10 che non si attivava. L’utente è rimasto sorpreso nel vedere un tecnico del supporto Microsoft “crackare” la sua copia utilizzando strumenti non ufficiali che aggirano il processo di attivazione di Windows.

I can't believe it.

— TCNO/TroubleChute (@TCNOco) March 11, 2023

My official Microsoft Store Windows 10 Pro key wouldn't activate. Support couldn't help me yesterday.

Today it was elevated. Official Microsoft support (not a scam) logged in with Quick Assist and ran a command to activate windows.

BRO IT'S A CRACK

NO CAP pic.twitter.com/0vcRGu9PDE

L’attivazione del prodotto Microsoft, come comunemente visto nei prodotti Windows e Office, usa la tecnologia DRM di Microsoft per garantire che gli utenti eseguano i prodotti originali dell’azienda anziché le versioni piratate.

Gli utenti dell’era Windows XP potrebbero anche avere familiarità con Windows Genuine Advantage (WGA), un processo di convalida che Microsoft ha applicato in precedenza per “disattivare” automaticamente le copie del sistema operativo piratato.

“L’attivazione aiuta a verificare che la tua copia di Windows sia autentica e non sia stata utilizzata su più dispositivi di quanto consentito dalle condizioni di licenza software Microsoft”, riporta Microsoft.

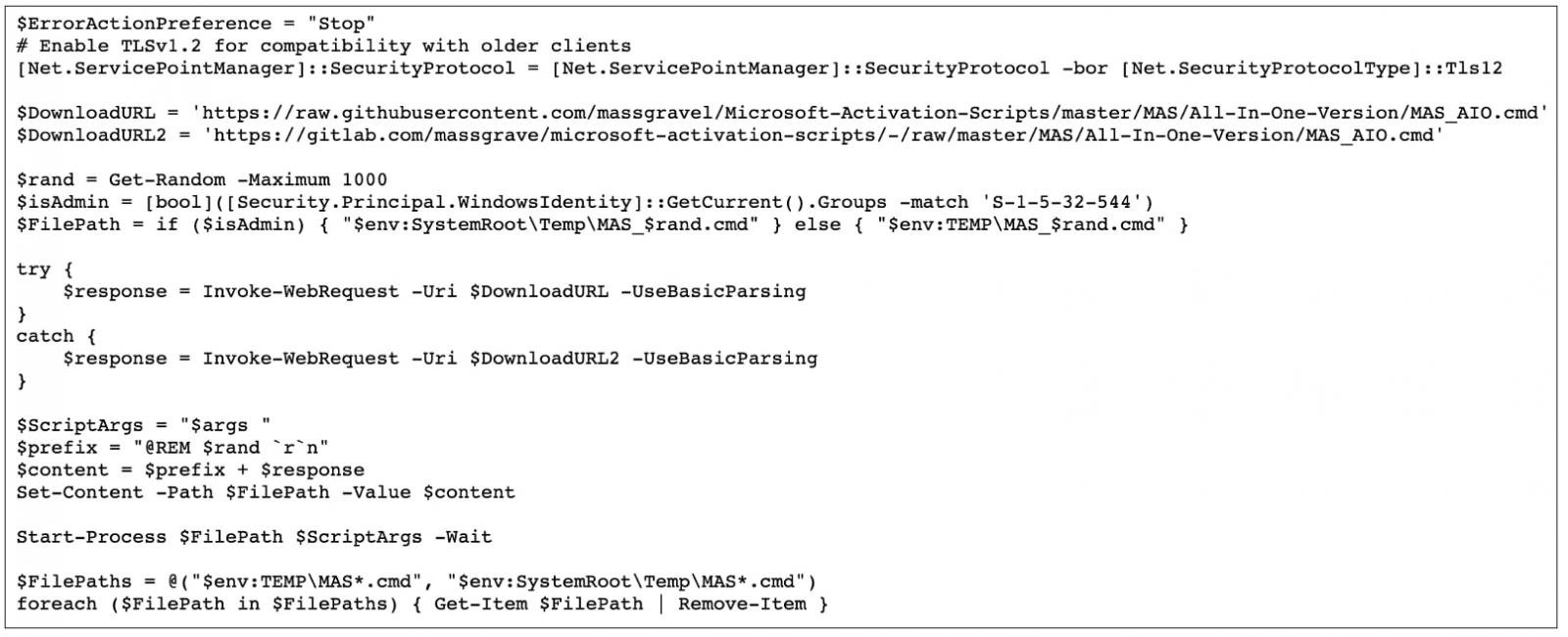

In questo caso il tecnico del supporto Microsoft ha eseguito il seguente comando PowerShell sul PC Windows del cliente (URL leggermente modificato per impedirne l’esecuzione):

irm hxxps://destinationurl[.]dev/get | iexIl comando stabilisce una connessione a massgrave.dev, un repository non ufficiale di script “attivatori” di Windows e Office che potrebbero passare sotto il radar della maggior parte dei prodotti antivirus.

Inoltre, il comando Invoke-Expression aka iex esegue lo script scaricato, come è stato riportato da BleepingComputer:

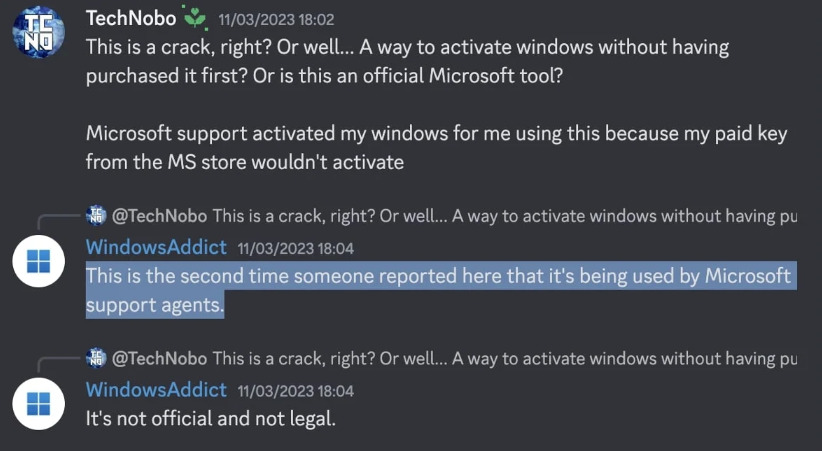

L’utente ha quindi contattato lo staff di Massgrave tramite Discord. Non solo lo staff del sito web ha risposto affermativamente alla domanda dell’utente, ma ha anche affermato che non era la prima volta che sentiva parlare di un ingegnere Microsoft che effettuava questo genere di attivazioni.

“Questa è la seconda volta che qualcuno segnala che viene utilizzato dagli agenti dell’assistenza Microsoft. Non è ufficiale e non è legale”, scrive WindowsAddict.

Naturalmente, tali soluzioni alternative quando impiegate dal personale di supporto di un’azienda di software lascerebbero chiunque sorpreso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…