Cellebrite è una società israeliana di intelligence digitale che fornisce strumenti per le forze dell’ordine federali, statali e locali, nonché per aziende e fornitori di servizi per raccogliere, rivedere, analizzare e gestire i dati digitali.

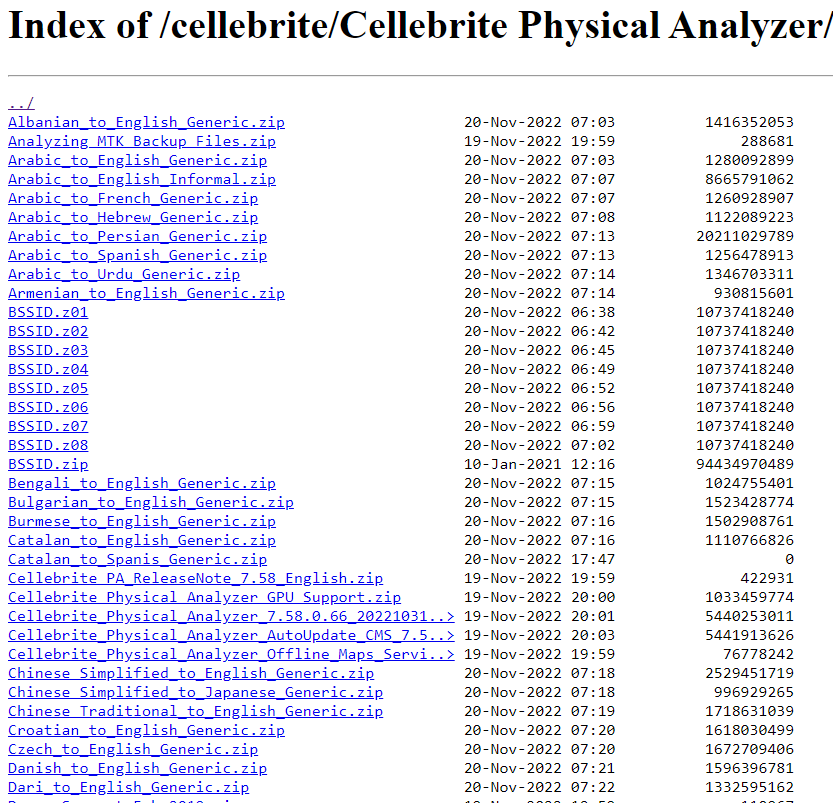

L’azienda afferma che il suo toolkit UFED può estrarre dati da telefoni cellulari, schede SIM e altri dispositivi anche dopo che le informazioni sono state eliminate e il suo Physical Analyzer aiuta a esaminare i dati digitali.

Ad aprile, Nasdaq ha riferito che Cellebrite sarebbe stata quotata in borsa tramite una fusione con TWC Tech Holdings II Corp., una società di acquisizione per scopi speciali (SPAC) con sede negli Stati Uniti progettata per rendere pubbliche le società.

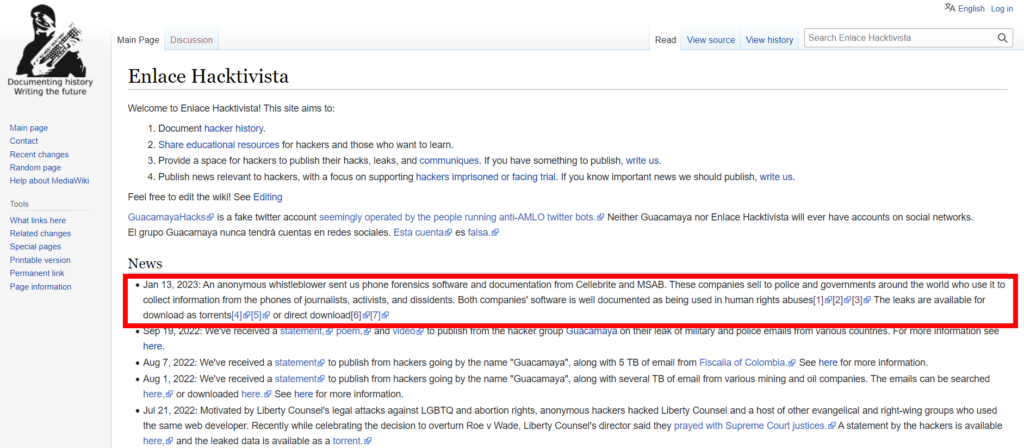

Recentemente un informatore anonimo ha fatto trapelare online il software Cellebrite e la sua documentazione inizialmente su Enlace Hacktivista e poi su DDoSecrets. Entrambi i siti trattano fughe di dati.

DDoSecret è conosciuto per la sua pubblicazione di giugno 2020 di un’ampia raccolta di documenti interni della polizia, nota come BlueLeaks.

Si tratta di una massiccia perdita di dati, ovvero di 1,7 TB contenente il software per poter ricreare l’intero ecosistema di Cellebrite su piattaforme windows e mac oltre che traduzioni per far comprendere alle polizie di mezzo mondo i dati contenuti nei report prodotti.

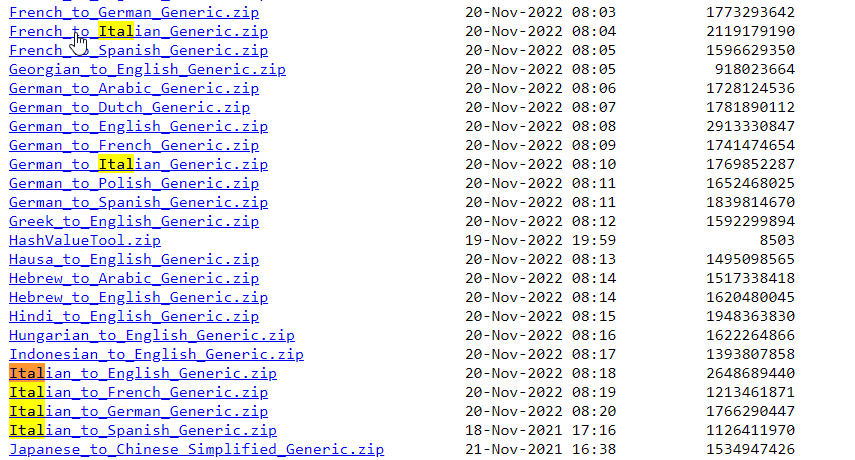

Molte anche le traduzioni sia “da” che “Verso” l’italiano, infatti abbiamo rilevato ben 8 file compressi all’interno dei dati trapelati online. Gli strumenti messi a disposizione da cellebrite sono stati usati contro giornalisti, attivisti e dissidenti in tutto il mondo.

Questi dati sono stati pubblicati per la prima volta da Enlace Hacktivista, che ha scritto in prima pagina:

“13 gennaio 2023: un informatore anonimo ci ha inviato software forense telefonico e documentazione da Cellebrite e MSAB. Queste società vendono alla polizia e ai governi di tutto il mondo che lo utilizzano per raccogliere informazioni dai telefoni di giornalisti, attivisti e dissidenti. Il software di entrambe le società è ben documentato come utilizzato in violazioni dei diritti umani [1] [2] [3] Le perdite sono disponibili per il download come torrent o per il download diretto”

Subito dopo, il dataleak è stato riproposto sul sito DDoSecrets che ha riportato quanto segue:

“Stiamo pubblicando il software e la documentazione forense telefonica della società israeliana Cellebrite e del suo concorrente svedese, MSAB. Queste aziende vendono i loro strumenti alla polizia e ai governi di tutto il mondo. Gli strumenti di Cellebrite e MSAB vengono generalmente utilizzati per raccogliere informazioni dagli smartphone.”

Cellebrite è nota principalmente per il suo prodotto di punta Universal Forensic Extraction Device (UFED), che sblocca telefoni cellulari e altri dispositivi aggirando password e crittografia; (ii) estrae i dati; e (iii) in combinazione con l’altro prodotto di Cellebrite, Physical Analyzer che consente agli operatori di analizzare i dati e preparare report.

Secondo la società madre di Cellebrite, la Japanese Sun Corporation, l’UFED è stato venduto a polizia, forze armate, forze dell’ordine e servizi segreti in oltre 150 paesi e detiene la “quota più alta” su un mercato globale.

All’interno del codice di cellebrite si celano potenti exploit 0day che consentono al software di bypassare le difese dei terminali mobili e quindi hackerarli localmente. Pertanto con molta probabilità nei prossimi giorni dei ricercatori di sicurezza potranno scoprirli celati al suo interno e renderli pubblici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…