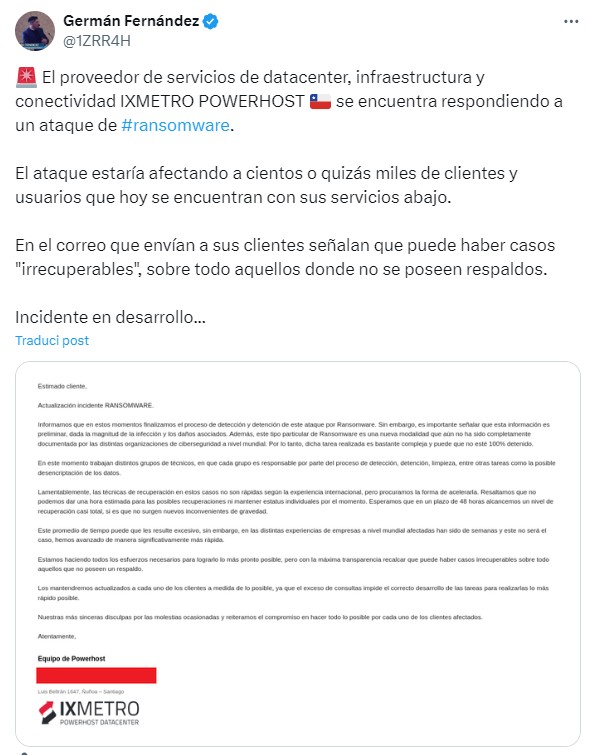

La filiale cilena di PowerHost , IxMetro, è stata vittima di un attacco informatico da parte di un nuovo gruppo di ransomware SEXi il 30 marzo. L’attacco ha crittografato i server VMware ESXi e i backup dei dati dell’azienda.

PowerHost è una società di data center, hosting e interconnessione con sede negli Stati Uniti, in Sud America e in Europa.

Alcuni server VMware ESXi crittografati ospitavano server VPS dei clienti. Attualmente, i siti Web o i servizi sui server VPS non sono disponibili per i clienti. L’azienda si sta impegnando per ripristinare terabyte di dati dai backup, ma l’ultima dichiarazione di IxMetro suggerisce che i server non possono essere ripristinati perché anche i backup erano crittografati.

PowerHost ha riferito di aver negoziato con i criminali informatici per ottenere una chiave di decrittazione. I criminali hanno chiesto 2 BTC per ogni vittima, per un totale di circa 140 milioni di dollari. L’azienda ha sottolineato che tutte le forze dell’ordine raccomandano all’unanimità di non negoziare, poiché nella maggior parte dei casi i criminali scompaiono dopo aver ricevuto il riscatto.

Per i clienti VPS i cui siti web sono stati colpiti dall’attacco ma che conservano ancora i contenuti dei siti, l’azienda offre la creazione di nuovi VPS per poter ripristinare la loro presenza online.

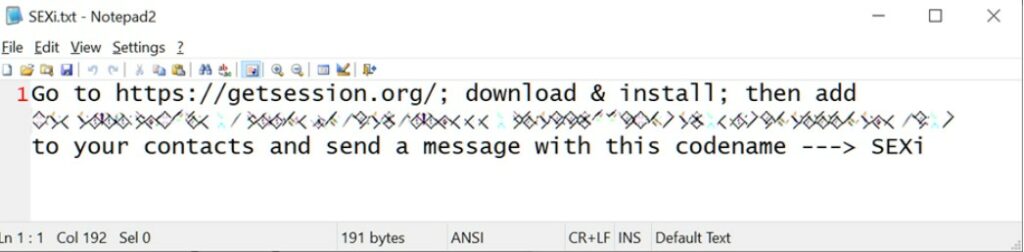

Secondo il ricercatore di sicurezza informatica German Fernandez di CronUp, il ransomware SEXi aggiunge un’estensione “.SEXi” ai file crittografati e crea richieste di riscatto denominate “SEXi.txt”. È noto che gli attacchi del gruppo mirano esclusivamente ai server VMWare ESXi, ma è possibile che in futuro vengano attaccati anche dispositivi basati su Windows.

Secondo BleepingComputer l’infrastruttura dell’operazione SEXi non presenta caratteristiche particolari. Le richieste di riscatto contengono solo un messaggio che ti invita a scaricare l’applicazione Session per contattare il ransomware all’indirizzo specificato. Tutte le richieste di riscatto hanno lo stesso indirizzo di contatto in Session, il che significa che ogni attacco non è unico.

Al momento non è noto se gli aggressori rubino dati per condurre attacchi di doppia estorsione attraverso siti di fuga di dati. Tuttavia, trattandosi di una nuova campagna, la situazione potrebbe cambiare in qualsiasi momento.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…