Negli ultimi anni, il commercio di vulnerabilità informatiche è diventato un settore estremamente redditizio, al punto da essere considerato una vera e propria industria parallela alla cybersecurity. Il mercato underground degli exploit 0day – vulnerabilità sconosciute e non ancora patchate – è un ecosistema complesso in cui si muovono attori di vario tipo: hacker indipendenti, broker specializzati, gruppi criminali organizzati e governi che investono milioni di dollari per ottenere accesso a questi strumenti.

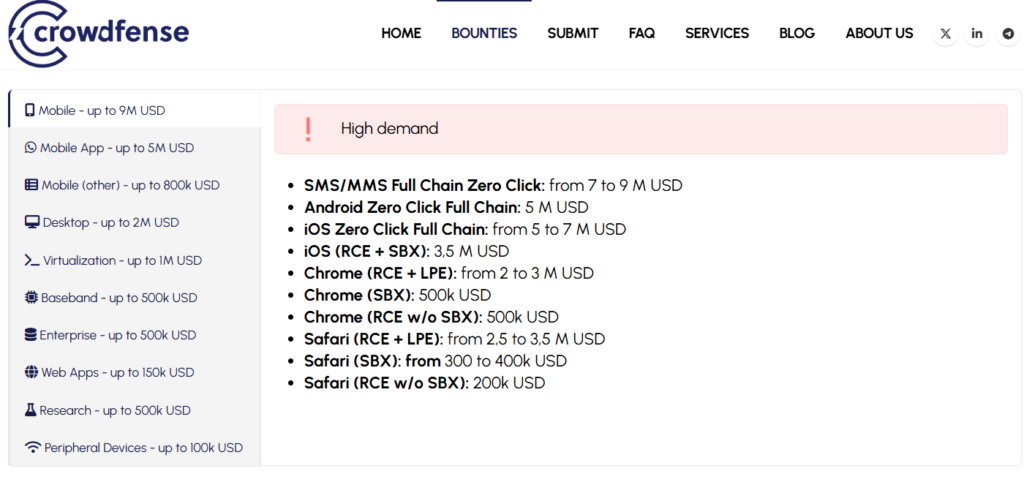

Dalla vendita di exploit nei forum underground alle acquisizioni da parte di società come Zerodium e Crowdfense, fino agli attacchi sponsorizzati da Stati con operazioni come Stuxnet, il mercato degli 0day è diventato il nuovo campo di battaglia della guerra cibernetica globale.

Un exploit zero-day (0day) è una vulnerabilità software sconosciuta agli sviluppatori e, quindi, senza una patch disponibile. Questi bug possono essere utilizzati per compromettere sistemi informatici, rubare dati, spiare individui o causare danni irreparabili alle infrastrutture critiche di uno stato avversario.

Le vulnerabilità 0day si dividono principalmente in due categorie:

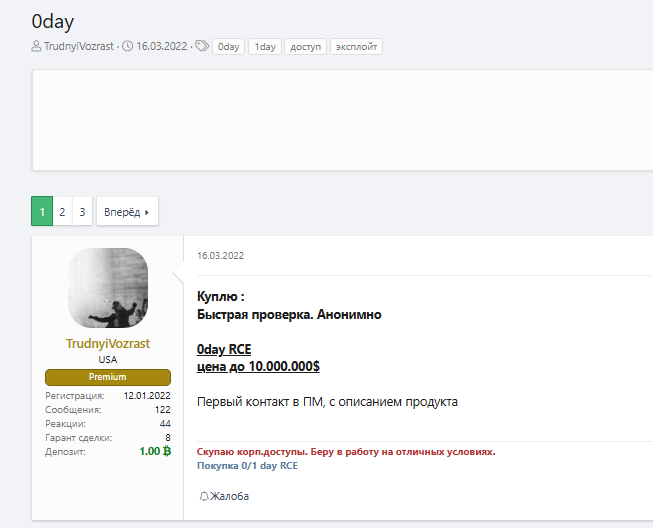

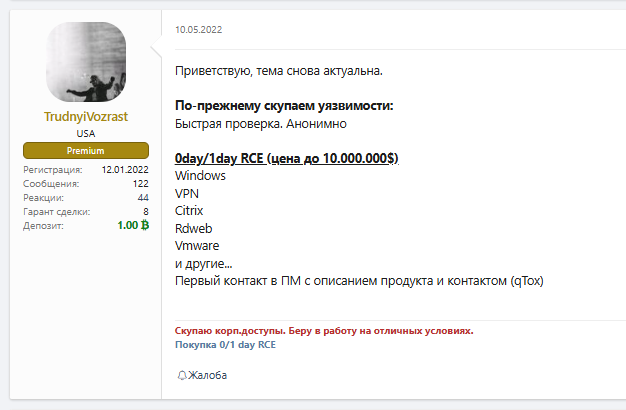

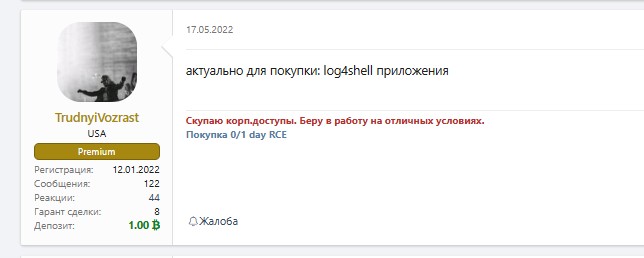

L’immagine sopra riportata è un chiaro esempio di come funziona il mercato degli exploit. Il threat actor, pubblica un annuncio in cui si dice disposto a comprare exploit 0day RCE per cifre fino a 10 milioni di dollari.

Questo dimostra non solo l’enorme valore degli 0day, ma anche il fatto che spesso gli acquirenti diretti non sono gli utilizzatori finali. Chi compra vulnerabilità di questo tipo?

EternalBlue è uno degli exploit più famosi nella storia della cybersecurity, non solo per la sua efficacia devastante, ma anche per il modo in cui è stato reso pubblico. Originariamente sviluppato dalla National Security Agency (NSA) degli Stati Uniti, l’exploit faceva parte di un arsenale di cyber weapons segrete utilizzate per attività di intelligence e operazioni offensive. Tuttavia, nel 2017, un misterioso gruppo noto come The Shadow Brokers pubblicò un’enorme quantità di strumenti di hacking trafugati dai server della NSA nella fuga “Lost In Translation”, inclusi exploit avanzati come EternalBlue. Questa fuga di dati rivelò al mondo intero alcune delle tecniche più sofisticate usate dall’intelligence americana, sollevando gravi preoccupazioni sulla sicurezza e sulla gestione delle vulnerabilità.

Prima di essere reso pubblico, EternalBlue era un’arma segreta impiegata dalla NSA per almeno cinque anni. Questo exploit prendeva di mira una vulnerabilità critica nel protocollo SMBv1 di Windows, consentendo l’accesso remoto e l’esecuzione di codice arbitrario su qualsiasi sistema non patchato. Il fatto che l’agenzia statunitense abbia mantenuto questa vulnerabilità segreta per anni, senza segnalarla a Microsoft, dimostra come le agenzie di intelligence considerino spesso le vulnerabilità software come strumenti strategici, piuttosto che falle da correggere immediatamente per proteggere gli utenti.

Quando EternalBlue venne reso pubblico, Microsoft si trovò costretta a reagire rapidamente. La gravità della falla era tale che l’azienda rilasciò una patch d’emergenza non solo per le versioni supportate di Windows, ma anche per sistemi operativi ormai considerati “End of Life”, come Windows XP. Questo è un evento estremamente raro nella storia della sicurezza informatica e dimostra quanto fosse critica la vulnerabilità. Tuttavia, nonostante la disponibilità della patch, molti sistemi rimasero esposti a causa della scarsa applicazione degli aggiornamenti di sicurezza, aprendo la strada a una serie di attacchi devastanti.

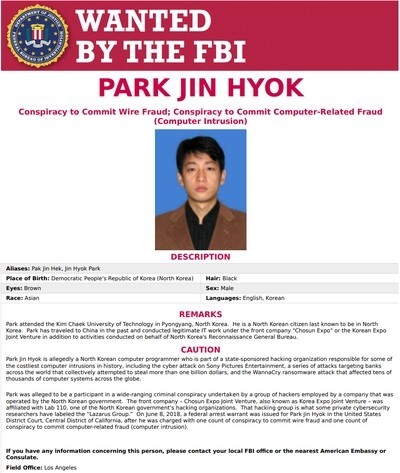

Uno dei primi gruppi a sfruttare EternalBlue dopo la sua fuoriuscita fu Lazarus, un gruppo di cybercriminali legato alla Corea del Nord. Utilizzando l’exploit, Lazarus creò WannaCry, uno dei ransomware più distruttivi della storia. Nel maggio 2017, WannaCry si diffuse rapidamente in tutto il mondo, infettando oltre 230.000 computer in 150 paesi. Il ransomware bloccava i sistemi infetti e chiedeva un riscatto in Bitcoin per decriptare i file, colpendo ospedali, aziende, enti governativi e persino infrastrutture critiche. Questo attacco mise in evidenza quanto potessero essere pericolosi gli exploit di livello governativo una volta finiti nelle mani sbagliate.

Se WannaCry fu un disastro globale, NotPetya rappresentò un ulteriore passo avanti nella guerra cibernetica. Apparentemente simile a un ransomware, NotPetya in realtà non aveva l’obiettivo di generare profitti, ma di distruggere i sistemi colpiti. Questo attacco, avvenuto nel giugno 2017, prese di mira aziende e infrastrutture in Ucraina, ma si diffuse rapidamente colpendo multinazionali come Maersk e FedEx, causando danni stimati in oltre 10 miliardi di dollari. NotPetya dimostrò come un exploit come EternalBlue potesse essere trasformato in un’arma geopolitica, usata per destabilizzare interi settori economici.

Il caso di EternalBlue e dei suoi utilizzi successivi dimostra come gli exploit sviluppati dai governi siano vere e proprie cyber weapons, capaci di generare danni su scala globale se non gestiti con estrema cautela. Le agenzie di intelligence di tutto il mondo possiedono arsenali di vulnerabilità 0day pronte per essere utilizzate in campagne di spionaggio, sabotaggio e cyber warfare. Il mercato di questi exploit è vastissimo e coinvolge sia attori statali sia broker privati come Zerodium e Crowdfense, che acquistano vulnerabilità per milioni di dollari.

Il caso di EternalBlue ci insegna che la gestione delle cyber weapons è un tema critico della sicurezza internazionale e che il rischio di fuoriuscite incontrollate è sempre presente, con conseguenze potenzialmente catastrofiche.

Il mercato degli 0day non è più un semplice spazio di nicchia per hacker e cybercriminali, ma un’industria multimilionaria che si muove nell’ombra. Alcuni punti chiave mostrano come questa realtà stia crescendo:

Se un tempo la sicurezza informatica era vista come un settore tecnico di nicchia, oggi è chiaro che il cyberspazio è il nuovo campo di battaglia globale e geopolitico dell’era moderna. Il commercio di exploit 0day è diventato l’equivalente della corsa agli armamenti nucleari durante la Guerra Fredda: chi possiede i migliori strumenti ha il controllo strategico sulle operazioni di intelligence e della guerra cibernetica.

D’altra parte, agire nell’ombra all’interno della zona grigia consente agli Stati di condurre operazioni di interferenza, influenza e spionaggio industriale con un livello di discrezione molto più elevato. Inoltre, offre sempre la possibilità di negare il coinvolgimento diretto, scaricando la responsabilità su gruppi di hacker affiliati o milizie informatiche, creando così un velo di plausibile negabilità.

La crescita del mercato degli 0day, il ruolo sempre più dominante dei broker specializzati e l’interesse delle agenzie governative dimostrano che il cyberspazio è ora il nuovo fronte della geopolitica globale. Mentre le vulnerabilità più critiche non vengono più segnalate pubblicamente, il mercato sotterraneo continua a espandersi, lasciando sempre più spazio a nuovi attori e consolidando il dominio di chi ha accesso alle armi digitali più potenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…