Gli esperti di ESET hanno scoperto recentemente il malware FatalRAT, che prende di mira gli utenti di lingua cinese. La minaccia viene diffusa attraverso falsi siti Web di app popolari e viene pubblicizzato tramite Google Ads.

I ricercatori affermano che FatalRAT è attivo almeno dall’estate del 2021 ed è in grado di intercettare sequenze di tasti, modificare la risoluzione dello schermo della vittima, scaricare ed eseguire file, eseguire comandi shell arbitrari e rubare o eliminare dati memorizzati nei browser.

Finora, la campagna di distribuzione del malware non è stata collegata a nessun gruppo di hacker noto e anche gli obiettivi finali degli aggressori non sono chiari.

Ad esempio, gli hacker possono rubare informazioni sulle vittime (come le credenziali) per venderle sui forum underground o per utilizzarle successivamente in altre campagne dannose.

Secondo gli esperti, la maggior parte degli attacchi è stata osservata tra agosto 2022 e gennaio 2023 e ha preso di mira utenti di Taiwan, Cina e Hong Kong. Un piccolo numero di infezioni è stato segnalato anche in Malesia, Giappone, Tailandia, Singapore, Indonesia, Myanmar e Filippine.

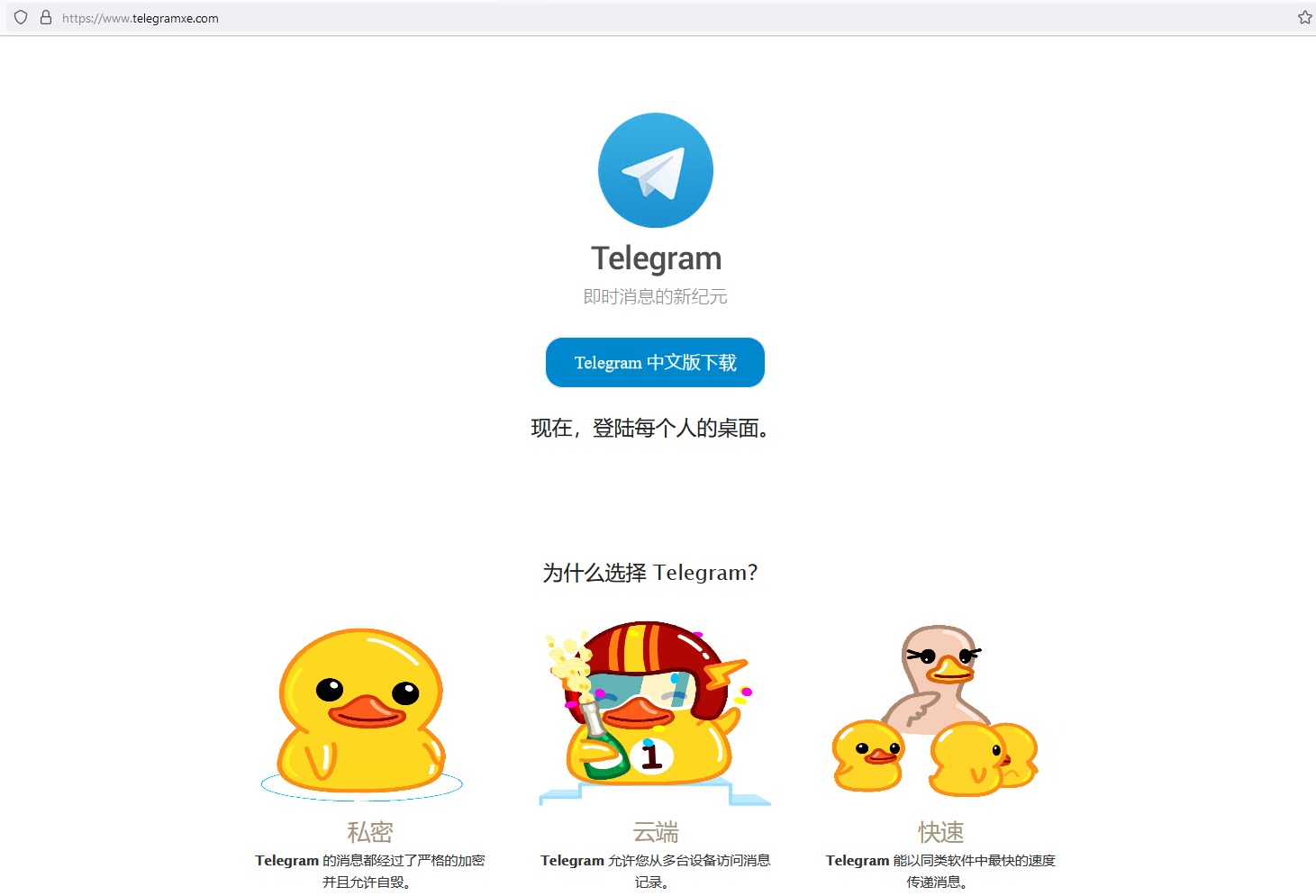

Fondamentalmente, gli hacker distribuiscono il loro malware attraverso falsi siti Web di applicazioni popolari, mascherati da Google Chrome, Mozilla Firefox, Telegram, WhatsApp, LINE, Signal, Skype, Electrum, Sogou Pinyin Method, Youdao e WPS Office.

Alcuni siti offrono versioni false di applicazioni in cinese, quando in realtà queste applicazioni non sono affatto disponibili in Cina (ad esempio Telegram).

Per attirare gli utenti su siti dannosi, gli hacker li promuovono nei risultati di ricerca di Google tramite Google Ad, mentre cercano di far sembrare i siti dei domini falsi come dei siti veri. Questi annunci dannosi sono stati ora rimossi.

Il rapporto ESET rileva che i loader scaricati dai siti falsi hanno consegnato la vera applicazione al dispositivo della vittima per evitare il rilevamento, così come i file necessari per eseguire FatalRAT.

Gli stessi programmi di installazione erano file .MSI con firma digitale creati con il programma di installazione di Windows.

Secondo i ricercatori, questa campagna era di massa e poteva colpire chiunque.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…