Sulle pagine di Red Hot Cyber (RHC) affrontiamo spesso il tema del CSAM (Child Sexual Abuse Material), un acronimo che identifica il materiale di abuso sessuale sui minori. Questa piaga, che rappresenta una delle forme più gravi e abominevoli di crimine online, sta assumendo proporzioni allarmanti. Gli abusi sui bambini sono qualcosa che va fermato, ed è essenziale che tutta la società prenda consapevolezza della serietà del problema.

Il lavoro delle forze dell’ordine è fondamentale nella lotta contro il CSAM. Tuttavia, l’impatto psicologico di questo tipo di indagini è devastante. Analizzare costantemente contenuti di abuso è un compito difficile e doloroso: alcuni investigatori non riescono a sostenere la pressione e richiedono il supporto di psicologi specializzati per poter continuare. Nonostante questo, qualcuno deve necessariamente svolgere questo lavoro per proteggere i più vulnerabili e contrastare queste reti criminali.

In questo articolo esploreremo come si muovono i pedofili online, le strategie che utilizzano per diffondere materiale illecito e i codici nascosti che usano per mascherare le loro attività. Analizzeremo anche come le forze dell’ordine e le organizzazioni specializzate lavorano per decifrare questi segnali e fermare la diffusione del CSAM. È un argomento delicato, ma essenziale per comprendere le dinamiche di un fenomeno che deve essere assolutamente debellato.

Con l’intensificarsi dei controlli digitali e il perfezionamento della moderazione online, i pedofili hanno raffinato il loro linguaggio per eludere la censura e il monitoraggio. Nei primi anni di internet, i termini usati erano spesso diretti e generalmente ignorati dalle piattaforme. Tuttavia, con l’aumento della sorveglianza da parte delle forze dell’ordine, questi termini si sono evoluti in codici sempre più criptici, parte di una strategia sofisticata e adattabile mirata a evitare l’individuazione.

Piattaforme come Usenet, forum anonimi e gruppi su IRC hanno rappresentato i primi punti di ritrovo, ma con l’arrivo di strumenti come TOR e l’espansione della darknet, il linguaggio criptico ha trovato un terreno ancora più fertile. La nascita del dark web e la sua successiva espansione ha dato modo ai pedofili di organizzarsi su forum protetti, dove si sono sviluppati codici complessi e specifici per sfuggire ai controlli. In risposta alla pressione delle autorità, il linguaggio si è arricchito di termini sempre più complessi, trasformandosi in un sistema di comunicazione “camaleontico”: ogni simbolo, ogni lettera, ogni abbreviazione ha un significato preciso, noto solo a chi è parte di questo mondo criptico.

Il linguaggio oscuro dei pedofili online è composto da abbreviazioni e codici che nascondono riferimenti inquietanti. Tra i principali termini troviamo:

Questi termini sono spesso accompagnati da frasi o contesti che ne rendono difficile l’interpretazione per chi non fa parte del gruppo. La complessità di questo vocabolario aumenta costantemente, estendendosi anche a simboli e frasi apparentemente innocue che rendono più arduo il rilevamento.

Oltre alle abbreviazioni, l’uso di emoji e simboli è un’altra tecnica di mascheramento. Alcuni esempi comuni includono:

L’evoluzione costante di questi simboli rende il monitoraggio complicato: ogni volta che un simbolo viene identificato, ne vengono adottati altri, rendendo necessaria la continua evoluzione dei software di controllo.

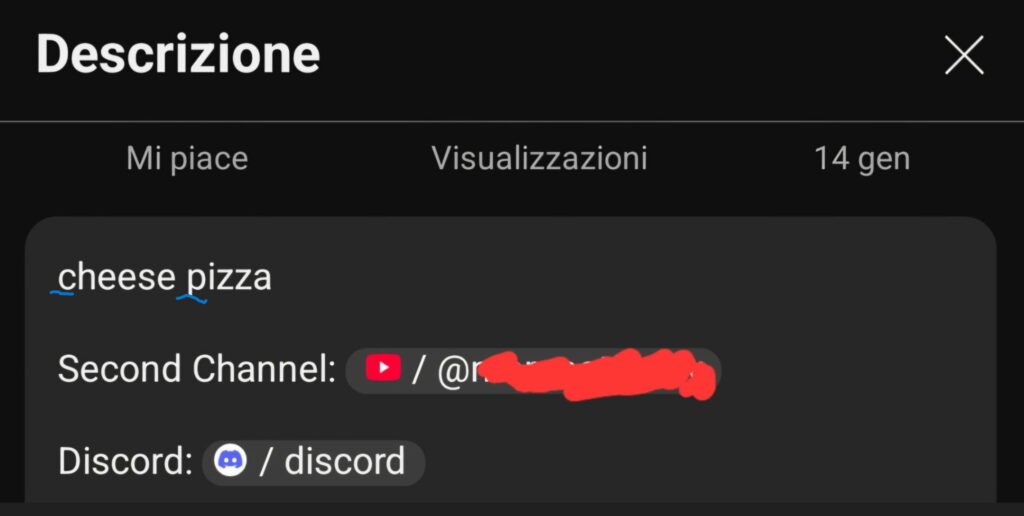

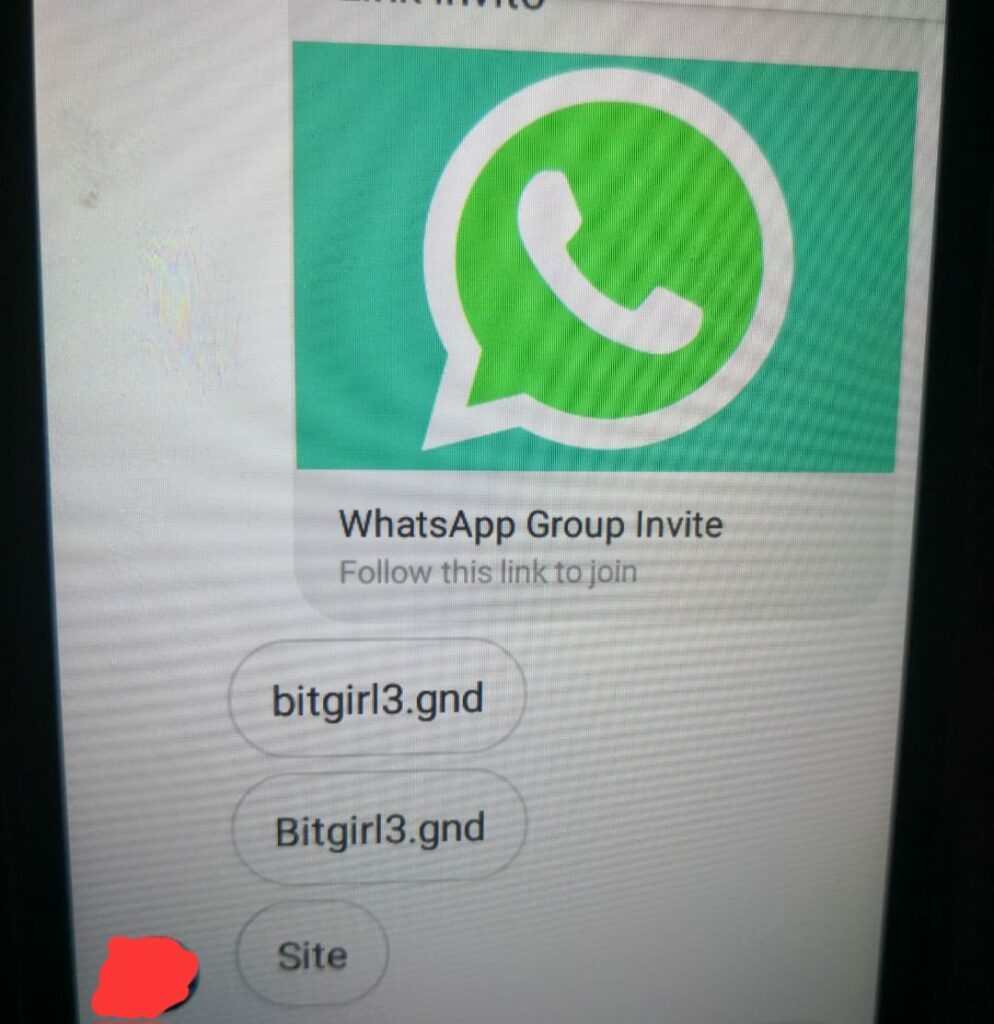

Uno degli espedienti più insidiosi utilizzati dai pedofili online consiste nel camuffare link a materiale illegale sotto descrizioni apparentemente innocue su piattaforme come YouTube, Instagram e X. Questi spazi pubblici diventano il punto di partenza per un viaggio clandestino verso canali privati, dove la supervisione è meno stringente.

Nelle descrizioni di video, post e commenti sui social, compaiono parole apparentemente innocue come “cheese pizza,” “codice postale,” e “caldito de pollo.” Tuttavia, per chi è inserito in questi circuiti il significato è tutt’altro che casuale: le iniziali “cp” non sono scelte a caso, ma richiamano chiaramente child pornography (pornografia infantile). Termini così selezionati costruiscono un linguaggio in codice, un segnale discreto ma efficace per chi è alla ricerca di contenuti illeciti.

A seguire, spesso, si trovano inviti a canali riservati su piattaforme esterne, dove i livelli di controllo sono più blandi, e il materiale proibito può circolare con minori rischi di censura. L’uso di tali abbreviazioni è intenzionale, un espediente studiato per sfuggire ai radar della moderazione, rendendo i contenuti inaccessibili ai non addetti, ma perfettamente riconoscibili per chi li cerca.

Ma non basta. Per eludere i sistemi di rilevamento automatici, questi individui fanno ricorso anche a simboli, spazi e caratteri speciali, rendendo il messaggio ancora più oscuro e aumentando la complessità del lavoro di identificazione per le autorità e i sistemi di monitoraggio.

Per eludere la sorveglianza e proteggere l’anonimato, i pedofili ricorrono a una serie di tecniche sofisticate di mascheramento e crittografia, che rendono estremamente complessa l’individuazione dei loro traffici illeciti:

Darknet e VPN: sfruttando reti come TOR e connessioni VPN, questi individui riescono a navigare senza lasciare tracce identificabili. La combinazione di TOR, che cifra e instrada il traffico su più nodi, e le VPN, che nascondono l’indirizzo IP, crea uno strato di anonimato quasi impenetrabile.

Steganografia: grazie alla steganografia, i file illeciti possono essere nascosti all’interno di contenuti apparentemente innocui, come immagini o documenti PDF. Questa tecnica permette di occultare immagini e video illegali in un formato che non solleva sospetti, complicando il compito dei software di analisi automatica e delle autorità.

Criptovalute: per i pagamenti, l’uso di criptovalute come Bitcoin o Monero facilita transazioni anonime e difficili da tracciare. Le blockchain garantiscono una protezione dai tracciamenti convenzionali e favoriscono la segretezza dei flussi finanziari, rendendo complesso il collegamento tra i fondi e gli individui coinvolti.

La lotta contro la pedofilia online è complessa e richiede una collaborazione internazionale. Europol e Interpol lavorano con le polizie nazionali e le piattaforme digitali per combattere questo crimine. Ad esempio, il software PhotoDNA di Microsoft viene utilizzato per identificare immagini di abusi in tempo reale. Tuttavia, permangono delle limitazioni, specialmente con la crittografia end-to-end delle piattaforme di messaggistica.

In Italia, le normative hanno adottato misure precise per sostenere le forze dell’ordine nella lotta alla pedopornografia, autorizzando le attività sotto copertura per infiltrarsi nelle reti di sfruttamento sessuale e pedopornografico. Questa disposizione consente agli agenti di operare anonimamente all’interno di gruppi e piattaforme digitali, raccogliendo prove fondamentali per identificare e arrestare i responsabili di tali crimini. Un esempio recente è l’Operazione “La Croix”, nella quale le forze dell’ordine italiane hanno condotto perquisizioni e arresti infiltrandosi in canali Telegram utilizzati per lo scambio di materiale illecito.

Un ulteriore strumento nella lotta alla pedopornografia online è l’implementazione di una blacklist di siti web contenenti materiale illecito. Questa lista è gestita dal Centro Nazionale per il Contrasto della Pedopornografia Online (CNCPO) della Polizia Postale e delle Comunicazioni. Secondo il rapporto annuale del 2023, la Polizia Postale ha analizzato 28.355 siti web, inserendone quasi 2.800 nella blacklist per impedire l’accesso a contenuti illeciti. I fornitori di servizi Internet (ISP) italiani utilizzano questa blacklist per bloccare l’accesso ai siti segnalati, proteggendo così gli utenti da contenuti illegali e contribuendo alla lotta contro la diffusione di materiale pedopornografico online.

A livello internazionale, un contributo fondamentale in questa battaglia viene dal National Center for Missing & Exploited Children (NCMEC), un’organizzazione statunitense che supporta le forze dell’ordine a livello globale nell’identificazione e protezione dei minori vittime di sfruttamento sessuale. Grazie a strumenti avanzati e collaborazioni con grandi aziende tecnologiche come Facebook e Google, il NCMEC raccoglie e analizza segnalazioni di materiale pedopornografico, trasmettendo le informazioni alle autorità competenti per l’indagine.

Uno dei principali strumenti del NCMEC è CyberTipline, una piattaforma che consente a cittadini, fornitori di servizi internet e aziende di segnalare contenuti sospetti. Le segnalazioni vengono esaminate e, se confermate, inviate alle forze dell’ordine per le azioni necessarie. In collaborazione con software di analisi delle immagini come PhotoDNA, il NCMEC aiuta a identificare contenuti illeciti e individua i responsabili, rendendo la lotta contro la pedofilia online più efficace a livello internazionale.

Questa combinazione di sforzi, tra autorità italiane e organizzazioni internazionali, rappresenta una linea di difesa essenziale nella lotta alla pedopornografia online. Tuttavia, le sfide rimangono elevate, e la necessità di adeguare continuamente le tecnologie di monitoraggio e di intervento è fondamentale per affrontare una criminalità sempre più sofisticata.

La consapevolezza è uno strumento imprescindibile nella lotta contro la pedofilia online. Genitori, educatori e cittadini devono imparare a riconoscere segnali sospetti nelle attività digitali dei minori e segnalare immediatamente alle autorità i casi a rischio.

Diffondere numeri d’emergenza e contatti di supporto contribuisce a costruire una rete di protezione indispensabile. Nonostante la sfida sia complessa e lontana dalla risoluzione, le tecnologie avanzate, come il machine learning e l’intelligenza artificiale, offrono nuove prospettive e strumenti potenti. Solo attraverso una responsabilità condivisa e una costante vigilanza è possibile costruire un ambiente digitale sicuro, dove i minori siano realmente protetti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…