Le credenziali utente, sono un prezioso bottino nel mondo del crimine informatico. Rappresentano un vettore di accesso iniziale ampiamente sfruttato.

Secondo il Verizon Data Breach Investigation Report 2023, un impressionante 83% delle violazioni avvenute tra novembre 2021 e ottobre 2022 sono state causate da aziende di terze parti, e un significativo percentuale di queste coinvolgeva il furto di credenziali.

Ma come fanno gli autori delle minacce a riuscire a compromettere queste credenziali? L’ingegneria sociale emerge come una delle prime cinque minacce alla sicurezza informatica nel 2023, con il phishing a rappresentare la maggior parte degli attacchi di ingegneria sociale.

Questa tattica economica continua a produrre risultati, diventando sempre più sofisticata e accessibile con l’evolversi delle tecniche e degli strumenti. Con l’aumentare della complessità delle tecniche di phishing e dell’ingegneria sociale, il furto di credenziali si configura come una delle principali preoccupazioni per la sicurezza di qualsiasi organizzazione, se non la principale.

Gli attori delle minacce, specialmente nell’ambito del phishing e dell’ingegneria sociale, hanno superato la semplice strategia delle e-mail. Le campagne di phishing sono diventate attacchi multicanale con diverse fasi. Oltre alle e-mail, gli autori delle minacce si avvalgono di messaggi di testo e vocali per guidare le vittime verso siti web dannosi, sfruttando successivamente telefonate di follow-up per mantenere lo stratagemma attivo.

I dispositivi mobili sono ora un bersaglio privilegiato. Le credenziali sono a rischio poiché gli utenti possono cadere vittima di tattiche di ingegneria sociale all’interno di varie app. Nel corso del 2022, la metà di tutti i dispositivi personali ha subito almeno un attacco di phishing ogni trimestre.

L’intelligenza artificiale è entrata in scena come elemento chiave. Viene impiegata per conferire maggiore credibilità ai contenuti di phishing e per ampliare la portata degli attacchi. Sfruttando i dati della ricerca sulle vittime, l’intelligenza artificiale è in grado di generare messaggi di phishing personalizzati e perfezionarli, aggiungendo un tocco di legittimità per ottenere risultati sempre più efficaci.

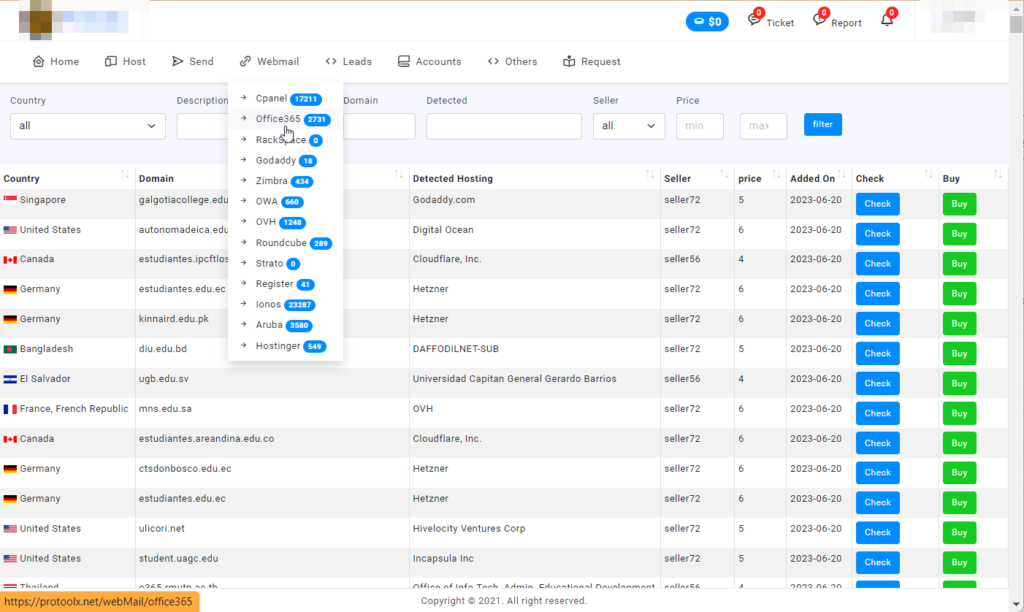

Entrare nel mondo del furto di credenziali è diventato più accessibile che mai. Il phishing, una pratica che ha visto una crescente popolarità, si è trasformato in un lucrativo affare grazie all’adozione diffusa del modello “Phishing-as-a-Service” (PhaaS).

Gli attori delle minacce, abbracciando appieno questo approccio, esternalizzano le proprie competenze, consentendo anche ai neofiti senza esperienza nell’infiltrazione dei sistemi IT di lanciare attacchi. Il PhaaS funziona seguendo il modello cloud che tutti conosciamo ovvero il SaaS (Software-as-a-Service).

Vengono offerti diversi modelli di abbonamento tra cui scegliere, richiedendo l’acquisto di una licenza per attivare i kit di phishing. In questo modo, anche coloro senza competenze avanzate possono acquisire la capacità di condurre attacchi di phishing, grazie alla disponibilità di kit venduti su forum clandestini.

Il sofisticato ecosistema di phishing Business Email Compromise (BEC) creato da W3LL è stato finalmente smascherato. Negli ultimi sei anni, l’artefice delle minacce W3LL ha offerto il suo kit di phishing personalizzato, noto come il W3LL Panel, all’interno del suo mercato clandestino, il W3LL Store.

Questo kit è stato progettato per aggirare con successo l’autenticazione a più fattori (MFA), distinguendosi come uno degli strumenti di phishing più avanzati disponibili nel mercato underground. Nel periodo compreso tra ottobre 2022 e luglio 2023, questo strumento è stato utilizzato con successo per infiltrarsi in almeno 8.000 degli 56.000 account di posta elettronica aziendali Microsoft 365 presi di mira.

Oltre al W3LL Panel, W3LL vende una gamma di risorse, tra cui elenchi di e-mail delle vittime, account di posta elettronica compromessi, account VPN, siti web e servizi compromessi, e persino esche di phishing personalizzate. Le entrate stimate per il W3LL Store negli ultimi 10 mesi ammontano a una cifra impressionante di 500.000 dollari.

Da novembre 2022, il kit di phishing denominato “Greatness” è stato attivo sul fronte dell’hacking, con picchi significativi di attività registrati nel dicembre 2022 e nuovamente nel marzo 2023. Oltre a incorporare funzionalità di filtro IP e all’integrazione del bot di Telegram, Greatness presenta un’innovativa capacità di eludere l’autenticazione a più fattori, simile al pannello W3LL.

L’approccio iniziale avviene attraverso un’email di phishing che redireziona la vittima verso una falsa pagina di accesso di Microsoft 365, dove l’indirizzo email della vittima è già precompilato. Quando la vittima inserisce la password, Greatness si connette a Microsoft 365 e aggira l’autenticazione a più fattori, chiedendo alla vittima di inviare il codice di autenticazione a più fattori nella stessa pagina.

Questo codice viene successivamente inoltrato al canale Telegram, consentendo all’autore della minaccia di utilizzarlo per accedere all’account del target. È importante notare che la distribuzione e la configurazione del kit di phishing Greatness richiedono l’uso di una chiave API specifica.

Nel corso del 2022, il mercato clandestino delle credenziali rubate ha registrato una presenza imponente, con oltre 24 miliardi di credenziali disponibili sul Dark Web, segnando un notevole aumento rispetto al 2020. Il valore attribuito alle credenziali trafugate varia in base al tipo di account.

A titolo di esempio, le credenziali cloud possono essere acquisite a costi bassissimi mentre l’accesso ai conti bancari di ING è quotato a 4.255 dollari. Entrare in questi forum sotterranei può rivelarsi un compito arduo, con alcune operazioni che richiedono verifiche o l’adesione a specifiche quote associative.

In situazioni particolari, come nel W3LL Store, l’ammissione di nuovi membri avviene esclusivamente su raccomandazione di membri già esistenti, rendendo l’accesso a questo illecito mercato ancor più riservato.

Il pericolo associato al furto delle credenziali raggiunge livelli critici quando gli utenti finali adottano pratiche di riutilizzo delle password su più account. Gli autori delle minacce sono disposti a investire per acquisire credenziali rubate, consapevoli che molte persone tendono a utilizzare le stesse password su diversi account e servizi web, sia a scopo personale che aziendale.

Indipendentemente dal livello di sicurezza robusta implementato nell’ambito dell’organizzazione, è difficile impedire il riutilizzo di credenziali valide che sono state compromesse da un altro account.

Questa pratica rende gli utenti finali vulnerabili a potenziali violazioni, sottolineando l’importanza di educare e promuovere buone pratiche di gestione delle password.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…