Gli esperti di Proofpoint hanno pubblicato un rapporto sul framework C2 di Nighthawk. Dopo aver osservato come il framework è stato utilizzato a settembre 2022, i ricercatori hanno concluso che anche ai criminali potrebbe piacere Nighthawk.

Nighthawk è sviluppato e commercializzato dalla società europea MDSec, che offre ai propri clienti strumenti e servizi per la modellazione del comportamento degli intrusi e il penetration test.

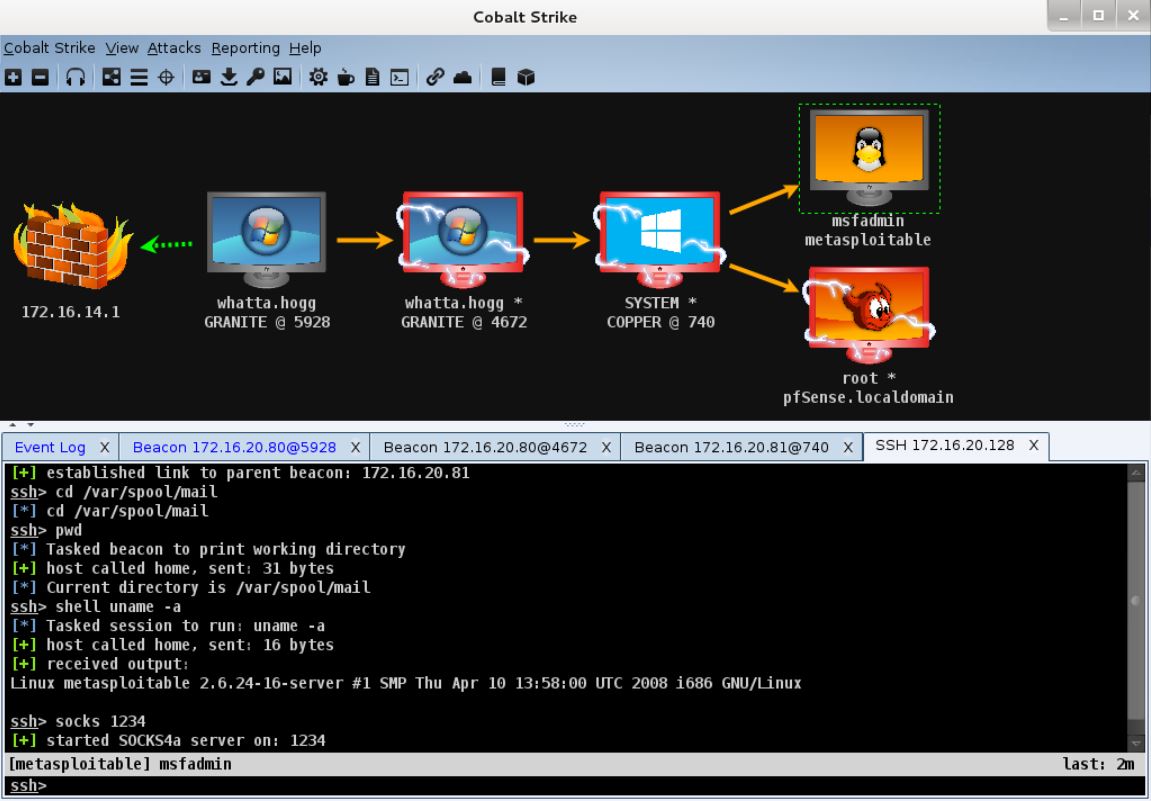

“Nighthawk è essenzialmente un Remote Access Trojan (RAT) distribuito commercialmente simile ad altri framework come Brute Ratel e Cobalt Strike. Come loro, Nighthawk potrebbe rapidamente guadagnare popolarità tra gli aggressori che cercano di diversificare i loro attacchi e aggiungere una struttura relativamente sconosciuta al loro arsenale”

ha affermato Proofpoint in un rapporto.

Gli esperti scrivono che a settembre hanno osservato Nighthawk, ma finora non hanno trovato alcun segno di versioni compromesse o “trapelate” di Nighthawk che potrebbero essere utilizzate dagli aggressori. Tuttavia, l’azienda incoraggia ad iniziare a ricercare segni che Nighthawk venga utilizzato dagli hacker.

“I ricercatori di Proofpoint si aspettano che Nighthawk inizi ad essere utilizzato nelle campagne degli aggressori man mano che lo strumento diventa più noto”, hanno affermato i ricercatori.

In risposta a ciò, i rappresentanti di MDSec hanno già pubblicato la propria dichiarazione, nella quale spiegano che gli esperti di Proofpoint non li hanno contattati prima della loro pubblicazione e per qualche motivo vogliono attirare l’attenzione degli aggressori su Nighthawk, descrivendo alcune delle funzioni dello strumento (che è diventato noto, anche utilizzando il reverse engineering).

“Proofpoint fa previsioni infondate e speculative secondo cui Nighthawk potrebbe essere utilizzato dagli aggressori in futuro. Ciò ha portato a molte domande su Twitter e via e-mail che chiedevano quali precauzioni occorra prendere durante la distribuzione di Nighthawk “, scrive MDSec.

La società sottolinea che controllano attentamente tutti gli acquirenti di licenze Nighthawk, vendono il loro prodotto solo in determinati paesi (UE, Australia, Canada, Giappone, Nuova Zelanda, Norvegia, Svizzera e Stati Uniti) e inoltre non distribuiscono versioni di prova di Nighthawk, poiché questo è uno tra i modi che hanno portato all’abuso di altri prodotti simili in passato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…