Abbiamo parlato molto a lungo su Red Hot Cyber relativamente al fenomeno degli insider, degli “impiegai infedeli”. Il tema non riveste di per se una grande percentuale nella totalità degli attacchi informatici sferrati dagli attori malevoli, ma risulta un fenomeno da monitorare con molta attenzione.

Negli oscuri recessi del mondo digitale, la cybergang ransomware conosciuta come Everest è alla ricerca di nuovi complici per realizzare i suoi loschi obiettivi. Mentre il panorama della sicurezza informatica continua a evolversi, Everest cerca impiegati infedeli disposti a tradire la fiducia delle loro organizzazioni e concedere l’accesso alle reti delle proprie organizzazioni.

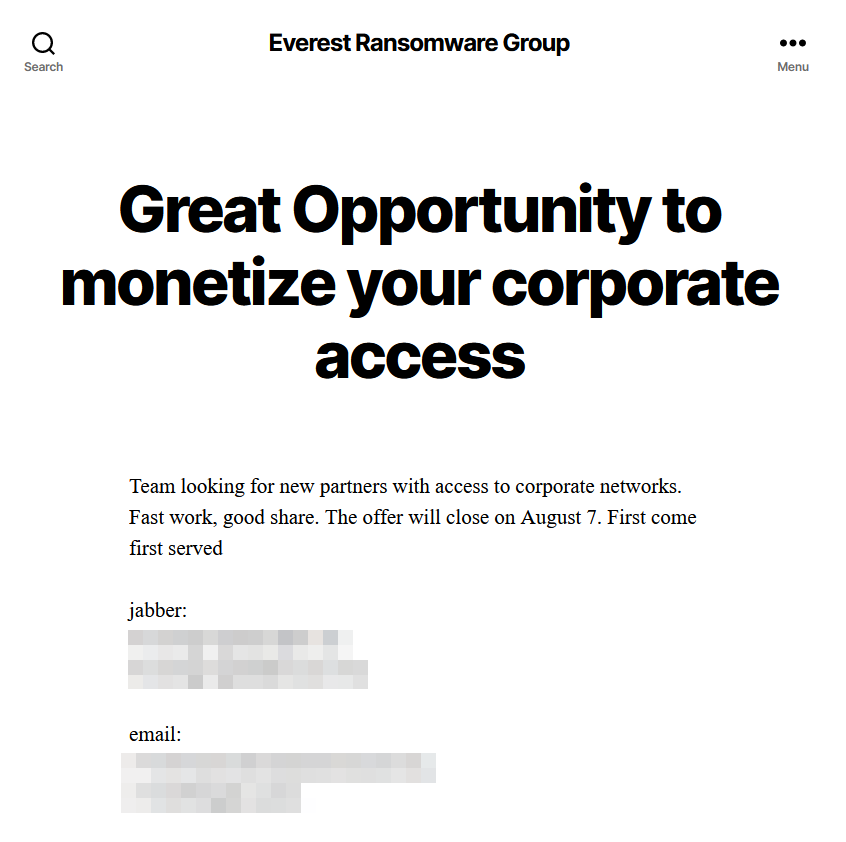

Il Team Everest ha lanciato un inquietante messaggio sul loro sito underground, riportando: “Lavoro veloce, buona condivisione” recita il post, segnalando l’attenzione immediata che la cybergang sta cercando.

Con un ultimatum chiaro, l’offerta scadrà il 7 agosto, e solo i primi a rispondere saranno serviti, ovviamente in denaro crypto.

Il nostro team è alla ricerca di nuovi partner con accesso alle reti aziendali. Lavoro veloce, buona condivisione. L'offerta terminerà il 7 agosto. Primo arrivato, primo servito.

L’enigma che circonda l’identità e l’ubicazione della cybergang rende difficile per gli investigatori rintracciarli e neutralizzarli. La loro abilità tecnica, mescolata con una moralità distorta, rende Everest una minaccia per aziende, enti governativi e istituzioni in tutto il mondo. E non è la prima volta che chiedono nel loro data leak site (DLS) supporto agli insider.

La strategia di Everest è semplice: avere accesso ai sistemi con privilegi di amministrazione, magari acquistando le credenziali e l’accesso da qualche addetto IT impiegato nelle varie control room delle grandi aziende che magari possa fornire, all’occasione, i codici di Multi Factor Authentication (MFA).

Questi traditori volontari apriranno le porte digitali ad operazioni di estorsione, che potrebbero comportare il lancio di un ransomware e quindi l’esfiltrazione di dati sensibili, minacciando la reputazione dell’organizzazione e causando danni finanziari disastrosi.

Le aziende e le organizzazioni sono avvertite dell’urgente necessità di rafforzare le loro difese cibernetiche e formare i propri dipendenti sulle tattiche utilizzate dai malintenzionati. La sensibilizzazione sulle minacce digitali e una cultura di sicurezza informatica sono fondamentali per prevenire il fenomeno degli insider.

Gli esperti di sicurezza sottolineano che la difesa deve iniziare dai fondamenti, come l’implementazione di rigorose politiche di sicurezza e la gestione degli accessi ai dati. Inoltre, l’utilizzo di tecnologie avanzate di rilevamento delle minacce e la creazione di piani di risposta agli incidenti sono essenziali per respingere gli attacchi e proteggere le reti.

Ma questa volta, oltre alle consuete linee guida, l’attenzione dovrebbe rivolgersi anche agli stessi dipendenti, per evitare che all’interno delle organizzazioni nascano e crescano degli insider, sia interni che nelle aziende di terze parti.

D’altra parte, i dipendenti sono una cosa importante!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…