Autore: Stefano Gazzella

Per chi si occupa di informazione nell’ambito di cyberthreat e data breach non è infrequente incappare nella notizia di qualche attacco informatico apprendendolo indirettamente in conseguenza della pubblicazione dell’esfiltrazione nel dark web. Orbene, qui sorge un dilemma: fino a che punto si può fare informazione ed indicare le evidenze di attacchi o incidenti di sicurezza, e i relativi dump?

C’è chi ritiene – per acerba prudenza o matura convinzione – che si debba indicare in modo generico l’accaduto e non fornire dettagli che consentano a chiunque di accedere a quei dati già sottratti in modo illecito.

Il motivo più ricorrente sembra essere il damage control, ovverosia un tentativo di contenere il danno non estendendo la platea dei potenziali accessi abusivi alla base dati fornendo le informazioni sulla disponibilità di questi. Ma l’accesso al dark web, inoltre, non è affatto una pratica iniziatica riservata a pochi. Anzi, è possibile con pochi clic.

Si possono comprendere tali motivazioni?

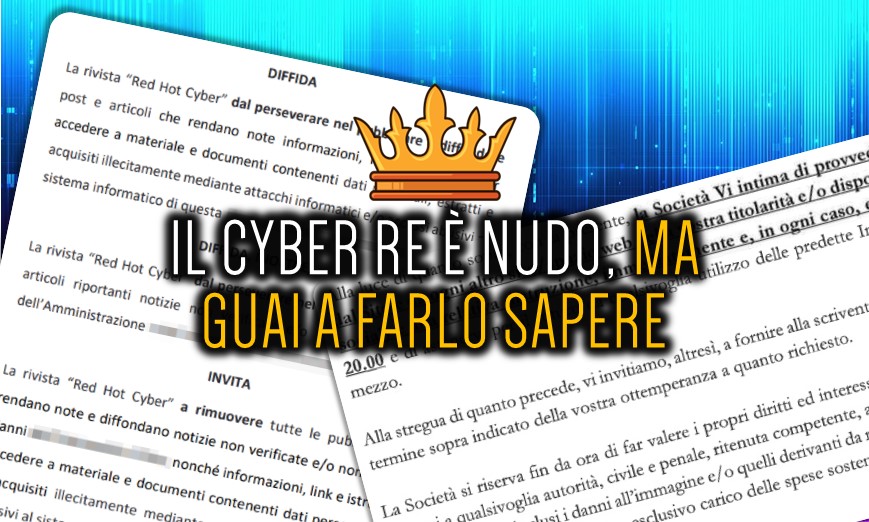

Fino a un certo punto, ma se viene detto dall’organizzazione vittima del cyberattacco imputando a tale misura il valore di una tutela degli interessati coinvolti un sorriso amaro sorge sulle labbra di chi sa computare i rischi. Andando oltre le vesti dell’enfasi di protezione, si vede infatti tutta la nudità dei tentativi di salvare una reputazione online a colpi di diffide e con la minaccia di azioni legali.

Vero, si può affermare senza errore che il diritto di informazione deve essere proporzionalmente bilanciato con la salvaguardia di altri diritti. Ma siamo sicuri che l’ipotesi indicare evidenze dell’esistenza di un data breach possa compromettere i diritti degli interessati od altrimenti aggravare degli scenari di rischio?

Insomma: in che modo può incidere sulla probabilità che si generino comportamenti abusivi ed illeciti dal momento che i dati sono già presente e disponibili nei canali utilizzati da chi “pesca” nel mercato nero dei dati?

Si permetta di esprimere un’ovvietà: come può una “notizia” impattare negativamente su coloro che magari neanche avevano cognizione del fatto che i propri dati personali erano stati compromessi? È bene ricordare che l’art. 34 GDPR impone ai titolari del trattamento una comunicazione agli interessati per le ipotesi di rischio elevato proprio con lo scopo di renderli consapevoli dell’evento di violazione, delle probabili conseguenze e delle misure di mitigazione intraprese affinché possano adottare iniziative per tutelarsi e contenere anche in modo autonomo il danno della violazione.

Far comprendere quanto sia facile avere accesso ai propri dati compromessi più che un danno o un pericolo sembra fornire un apporto informativo rilevante a quella decantata ma tutt’ora imperfetta cultura della sicurezza digitale.

Sussistono ovviamente tutti i limiti di continenza e pertinenza della notizia, la quale non deve esporre in modo diretto (ad esempio pubblicando un sample in chiaro) uno o più interessati, né tantomeno essere conseguenza di comportamenti illeciti quali la copia o condivisione del database.

Ma un dump è un riepilogo, e una ransom notice con proof of keeping appropriatamente censurata altro non è che un’evidenza a sostegno della veridicità della notizia. Altrimenti sarebbe un allarmismo generalizzato, privo di contesto o con un consistente rischio di assumere la qualità – percepita o effettiva – di fake news. Con buona pace di alcuna rilevanza sostanziale dell’informazione.

Insomma: quando il cyber re è nudo, forse è bene che i più ne siano informati.

Altrimenti un’evoluzione di cultura della sicurezza digitale resterà sempre e solo una favola narrata da pochi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…