Autore: Jeremiah Fowler

All’inizio dell’invasione russa dell’Ucraina, il gruppo di hacktivisti Anonymous ha dichiarato una guerra informatica contro la Russia. All’epoca, ho condotto ricerche approfondite sui metodi, sulle tattiche e sui risultati di come un gruppo di hacktivisti non governativi sia riuscito a causare gravi danni in Russia.

La loro strategia prevedeva di tutto, dall’hacking di organi di informazione, stampanti domestiche e dispositivi connessi, allo scaricamento di una quantità sbalorditiva di dati appartenenti ad aziende e agenzie governative russe per poi pubblicarli online. Era la prima volta che il mondo vedeva una guerra informatica in crowdsourcing di successo che non poteva essere ricondotta a nessun paese o governo specifico.

Nell’attuale conflitto tra Israele e Hamas, ho visto gruppi di hacktivisti tentare molte delle stesse tecniche usate con successo contro la Russia. Tuttavia, ora sembrano essere meno efficaci. L’unico fattore principale che rende diverse queste tattiche di guerra informatica è il tempo che intercorre tra i conflitti. Nei 19 mesi trascorsi da quando gli hacktivisti hanno dichiarato guerra informatica alla Russia, gli esperti di sicurezza informatica e i servizi di intelligence di tutto il mondo hanno avuto il tempo di analizzare, prepararsi e cercare di isolarsi imparando dai fallimenti delle difese informatiche russe.

Dopotutto, è un dato di fatto che la guerra informatica svolgerà un ruolo significativo in tutti i conflitti attuali e futuri. Il cyberspazio agisce ora come un secondo fronte senza regole di ingaggio definite. Gli hacktivisti e i gruppi affiliati al governo possono scegliere da che parte stare e lanciare numerosi attacchi in base alle loro competenze specifiche, spostando l’ago della bilancia del conflitto con pochi clic.

La tattica più comune che ho visto nel conflitto online Israele-Palestina sono gli attacchi Distributed Denial of Service (DDoS). Nei primi giorni dello scontro più recente, gli attacchi sembrano essersi concentrati su siti web del governo israeliano, servizi civili, siti di notizie, istituzioni finanziarie e società di telecomunicazioni ed energia. Prendendo di mira questi siti, gli aggressori possono manipolare le informazioni e limitare l’accesso dei civili a notizie in tempo reale, istruzioni governative e altre informazioni importanti.

Non è un segreto di Pulcinella che molte nazioni e altri attori globali hanno passato anni a testare le reciproche difese informatiche e hanno una vasta esperienza nella sicurezza offensiva e difensiva. Gli attacchi informatici sponsorizzati dallo stato rappresentano una seria minaccia sia in tempo di guerra che di pace, ma sembra essere la nuova normalità che una guerra informatica accompagni un conflitto fisico.

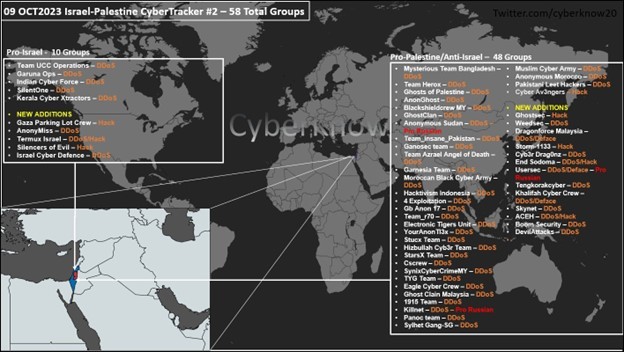

Il panorama della guerra informatica sembra cambiare rapidamente, ma molti gruppi noti hanno già annunciato il loro coinvolgimento nel conflitto Israele-Hamas, tra cui varie fazioni di Anonymous, KillNet, AnonGhost e altri.Secondo CyberKnow, un rilevatore di guerra informatica, nei primi giorni del conflitto hanno preso parte agli attacchi informatici circa 58 gruppi diversi.

Il rapporto iniziale afferma che ci sono 10 gruppi che lavorano a sostegno di Israele e circa 48 a sostegno dei palestinesi. In generale, a causa della natura anonima e segreta dei gruppi di hacktivismo, criminalità informatica e spionaggio, è difficile determinare quale sia il loro programma e quale impatto abbiano esattamente. Essere anonimi è una parte fondamentale della loro sopravvivenza ed efficacia, che cercano di garantire nascondendo la loro posizione, identità ed eventuali affiliazioni statali.

È anche possibile che alcuni di questi gruppi siano in realtà formati dagli stessi individui e utilizzino semplicemente nomi operativi diversi per far sembrare gli attacchi più grandi di quanto non siano in realtà. Una delle maggiori sfide nella guerra informatica è attribuire gli attacchi informatici a specifici attori sponsorizzati dallo stato o a gruppi di hacktivisti indipendenti. Non sapere esattamente chi prende di mira cosa rende difficile stabilire responsabilità e responsabilità.

Tuttavia, diversi attacchi informatici sono stati pubblicamente collegati all’uno o all’altro governo. Ad esempio, diversi gruppi allineati con la Russia, come KillNet e Anonymous Sudan, hanno pubblicamente affermato il loro coinvolgimento in attacchi informatici contro Israele.

Il gruppo KillNet ha lanciato un nuovo canale Telegram chiamato KILLNET PALESTINE, dove ha riaffermato la sua affiliazione con Anonymous Sudan e ha annunciato le proprie intenzioni di coordinare gli attacchi contro le risorse israeliane. Inoltre, secondo un rapporto pubblicato da Microsoft, tra luglio 2022 e giugno 2023 l’Iran ha preso di mira le infrastrutture del governo e del settore privato israeliani più di qualsiasi altro paese. A sua volta, l’Iran ha anche incolpato Israele per numerosi attacchi informatici risalenti a molti anni fa.

Non c’è dubbio che in concomitanza con l’attuale guerra fisica sia in corso una guerra cibernetica online. Al momento, l’impatto di questi attacchi informatici sembra essere minimo e causare solo lievi interruzioni. Man mano che sempre più gruppi e attori si uniscono alla lotta, le minacce alla sicurezza informatica non potranno che aumentare.

I dati compromessi possono comportare rischi significativi per gli anni a venire e possono fungere da tassello per raccogliere informazioni o lanciare attacchi futuri. Non esistono regole nella guerra informatica, il che significa che tutti i tipi di dati potrebbero essere considerati un gioco leale e obiettivi preziosi. Conoscere i metodi e le tattiche della guerra informatica può aiutare a proteggere persone, aziende ed enti governativi.

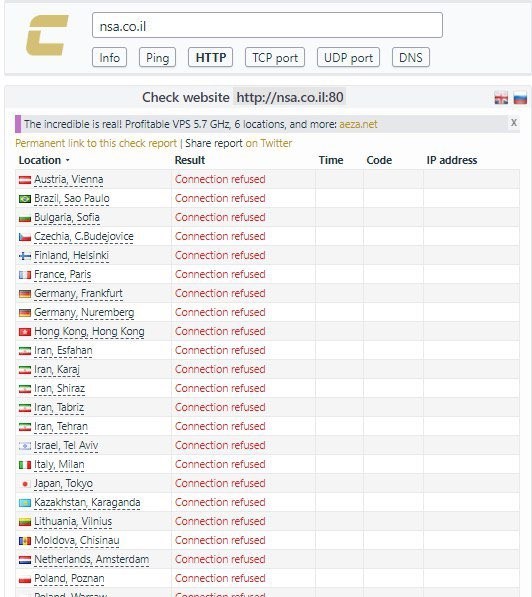

Sono stati segnalati numerosi attacchi DDoS contro imprese private ed enti governativi sia in Israele che in Palestina. Questi attacchi, che provengono da tutto il mondo, non fanno altro che inondare i siti web con un volume enorme di richieste di traffico. Questo “traffico dannoso” consuma le risorse della rete, come larghezza di banda, potenza di elaborazione, memoria o connessioni di rete, e non lascia praticamente alcuna capacità per le richieste legittime degli utenti, da qui il termine negazione del servizio.

In altre parole, un attacco DDoS è un metodo relativamente a bassa tecnologia ma efficace per avviare un’interruzione dannosa di una rete, servizio o sito Web travolgendolo con un’enorme ondata di richieste di traffico. L’obiettivo principale di un attacco DDoS è rendere i siti Web o le reti non disponibili agli utenti legittimi per ore o, in rari casi, giorni.

Dall’inizio del conflitto sono stati lanciati diversi attacchi DDoS. Ad esempio, il sito ufficiale di Hamas è stato brevemente oscurato, presumibilmente da un gruppo di hacktivisti filo-israeliani chiamato India Cyber Force. Il più grande fornitore di notizie in lingua inglese, il Jerusalem Post, è stato preso di mira da Anonymous Sudan, un gruppo che, nonostante ciò che suggerisce il nome, molti esperti ritengono operi dalla Russia.

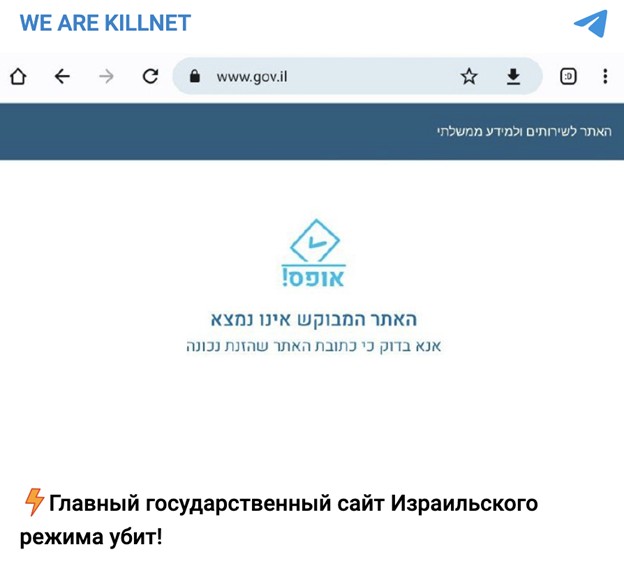

KillNet, un altro gruppo affiliato alla Russia, ha affermato di aver rimosso il principale sito web del governo israeliano. Si sospetta che ThreatSec, un gruppo filo-israeliano, abbia preso di mira i fornitori di servizi Internet di Gaza. Interrompendo l’accesso a Internet, si ostacola sia la capacità delle persone di acquisire informazioni sia le capacità informatiche di coloro che non possono connettersi alla rete.

Questa è probabilmente la tattica di guerra informatica più semplice per la persona media perché non richiede quasi nessuna conoscenza tecnica e solo una connessione Internet. Tuttavia, le sofisticate reti di bot sono più diffuse che mai sui social media, rendendo ancora più semplice l’utilizzo di questa tattica.

Conquistare i cuori e le menti dei sostenitori è sempre stato l’obiettivo primario di tutti i conflitti globali e la propaganda è uno strumento efficace per influenzare le opinioni o ottenere sostegno per una causa o un’ideologia specifica. I social media faticano a tenere il passo con l’enorme quantità di disinformazione e attività dei bot. Nel 2022, solo su X (Twitter) c’erano circa 16,5 milioni di bot.

Un rapporto sulla propaganda russa su X durante l’invasione dell’Ucraina nel 2022 ha rilevato che i bot hanno svolto un ruolo importante nella promozione di contenuti filo-russi, con circa il 20% dei messaggi pubblicati dai bot e che hanno raggiunto quasi 14,4 milioni di utenti. È molto probabile che lo stesso livello di attività dei bot si stia verificando ancora sui social media, con il rischio maggiore che l’utente medio potrebbe non individuare la differenza tra un bot e un essere umano e cadere vittima della disinformazione.

L’UE ha inviato un avviso a Elon Musk e Mark Zuckerburg per presunta disinformazione riguardante l’attacco di Hamas, notizie false e contenuti visivi fuori contesto. L’UE chiede l’attuazione di misure di mitigazione per affrontare i rischi per la sicurezza pubblica e il discorso civico derivanti dalla disinformazione.

Enti israeliani, palestinesi e altri stanno cercando attivamente di monitorare le comunicazioni, infiltrarsi nelle reti e ottenere informazioni preziose che possono essere utilizzate a proprio vantaggio. Il gruppo di hacker con sede a Gaza Storm-1133 ha una storia di attacchi alle società di telecomunicazioni, energia e difesa in Israele con scarso successo.

Storm-1133 ha adottato un approccio leggermente diverso rispetto ad altri gruppi, utilizzando di tutto, da LinkedIn a Google Drive, per lanciare campagne di ingegneria sociale. Il loro obiettivo è quello di implementare backdoor che eludano i metodi di sicurezza tradizionali e quindi raccogliere informazioni attraverso l’ingegneria sociale invece di fare affidamento solo su tentativi di hacking a forza bruta.

Anche l’utilizzo di sistemi e dati compromessi svolge un ruolo nello spionaggio informatico. Una volta filtrati, i dati o un’intrusione possono costituire un trampolino di lancio per ulteriori attacchi o campagne mirate per acquisire ulteriori capacità di spionaggio.

Nell’attuale conflitto, sembra che solo un piccolo numero di affermazioni comprovate di hacking abbiano fatto una grande differenza per entrambe le parti. AnonGhost, un gruppo di hacker con sede in Africa, Medio Oriente ed Europa, ha affermato di aver interrotto un’applicazione di allarme di emergenza israeliana (secondo il loro canale di social media).

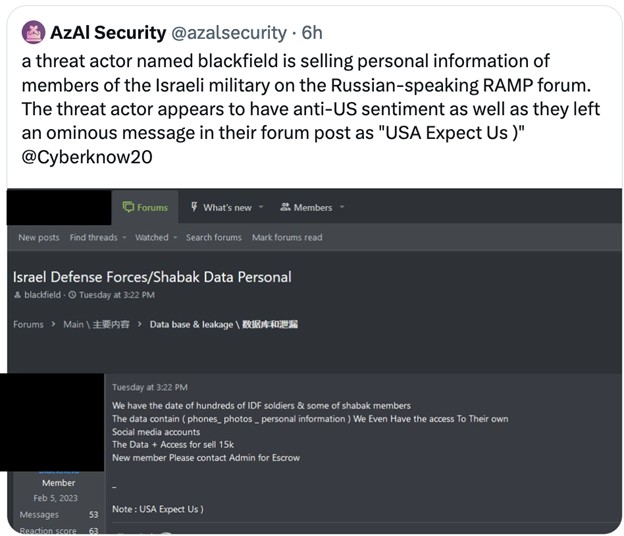

Un gruppo che si fa chiamare Team Insane PK’ ha affermato di aver violato una centrale idroelettrica in Israele. Mentre i Cyber Av3ngers, un gruppo pro-Hamas, ha affermato di aver tentato di prendere di mira l’organizzazione della rete elettrica israeliana. Se fosse vero, ciò aumenterebbe la posta in gioco della possibilità di attacchi informatici alle infrastrutture critiche, comprese le reti elettriche e gli impianti idrici.I dati hackerati rappresentano un’altra delle principali preoccupazioni durante i conflitti. Un esempio è un forum in lingua russa che sembra vendere i dati personali delle forze di difesa israeliane. Questi registri potrebbero rivelare informazioni personali sensibili che potrebbero andare ben oltre la sicurezza personale, poiché i dati potrebbero includere indirizzi di casa, dettagli di contatto o persino nomi di familiari, che potrebbero essere sfruttati dagli hacktivisti per molestie o ulteriori attacchi informatici.

L’accesso ai dati privati può fornire ulteriori informazioni sulla vita digitale dei soldati e metterli a rischio di tentativi di phishing mirati e distribuzione di malware. Essere consapevoli delle migliori pratiche di sicurezza informatica e comprendere l’importanza di mantenere sicure le informazioni personali è una priorità quando le forze di difesa di una nazione sono coinvolte in una violazione dei dati.

Deturpazione: siti web, account di social media e piattaforme digitali associati a entità sia israeliane che palestinesi sono stati presi di mira per attività di deface. Nella prima settimana del conflitto, circa 100 siti web di entrambe le parti sono stati deturpati. L’obiettivo di questi attacchi è hackerare il sito Web e trasmettere messaggi politici e ideologici. Questi attacchi vengono solitamente eseguiti tramite un’iniezione SQL in cui l’hacker sfrutta le vulnerabilità nei campi di input di un sito Web per manipolare il database del sito Web.

Inserendo query SQL attentamente predisposte, un utente malintenzionato può aggirare le misure di sicurezza e ottenere un accesso non autorizzato. Questa forma di attacco consente all’hacker di recuperare credenziali utente riservate o di assumere il controllo del sito Web e deturparlo.

Anche se questi sembrano essere incidenti gravi, è improbabile che forniscano all’hacker dati o informazioni sensibili perché i record sensibili di solito non vengono archiviati su un sito Web pubblico. Di solito queste credenziali sono specifiche per un’area del pannello amministrativo del sito web e, finché le credenziali non vengono riutilizzate o condivise per accedere ad altre parti della rete, esiste un rischio minore di una grave violazione dei dati.

Gli attacchi informatici nel conflitto israelo-palestinese ci mostrano come la guerra dell’informazione e le attività informatiche si intrecciano con le forme tradizionali di guerra.

Il mio obiettivo è evidenziare gli aspetti di sicurezza informatica del conflitto senza le complessità geopolitiche, storiche, politiche o umanitarie. L’uso della guerra informatica sottolinea e definisce una nuova realtà di conflitti nell’era digitale e sottolinea l’importanza di affrontare queste sfide alla sicurezza informatica.

Gli attacchi informatici contro qualsiasi nazione pongono pericoli significativi con conseguenze di vasta portata. L’interruzione delle infrastrutture critiche, comprese le reti elettriche e i sistemi di comunicazione, possono colpire direttamente anche le popolazioni civili. Questi attacchi servono da monito per i paesi di tutto il mondo: tutte le nazioni dovrebbero essere altamente preparate per potenziali attacchi futuri e implementare misure proattive di sicurezza informatica.

Purtroppo, quando si parla di attacco informatico, la questione non è più se avviene, ma quando avviene.

Gli strumenti e i metodi utilizzati oggi dagli hacktivisti potrebbero essere utilizzati domani su di te, sulla tua azienda o sul tuo governo. Capire come avvengono gli attacchi hacker è il primo passo per proteggere te stesso online e la tua vita digitale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…