Fino ad oggi non era chiaro chi avesse violato il Comune di Palermo, anche se tutti sapevamo che si trattasse di un Ransomware.

Infatti poco fa è comparso all’interno del data leak site (DLS) di Vice Society (o “sito della vergogna”) un post che attribuisce a loro la paternità dell’incidente e fissa il “countdown” a 3 gioni e 7 ore per la pubblicazione dei dati esfiltrati.

Questo, come sanno i lettori di RHC, generalmente avviene quando l’azienda è reticente a pagare una forma di riscatto,. In questo modo, minacciando la pubblicazione dei dati in loro possesso, aumenta la pressione verso l’organizzazione violata, sperando che il pagamento avvenga più velocemente.

Il post pubblicato da Vice Society riporta quanto segue:

Palermo functions as Sicilys chief port and centre of government. The port operates both merchant and passenger lines to Tunisia and Naples and handles most of the islands foreign trade. Citrus fruits, cereals, fresh fish, and chemicals are among Palermos principal exports. Ship repair is an important industry, as is the manufacture of chemicals, glass, cement, machinery, and processed foods.

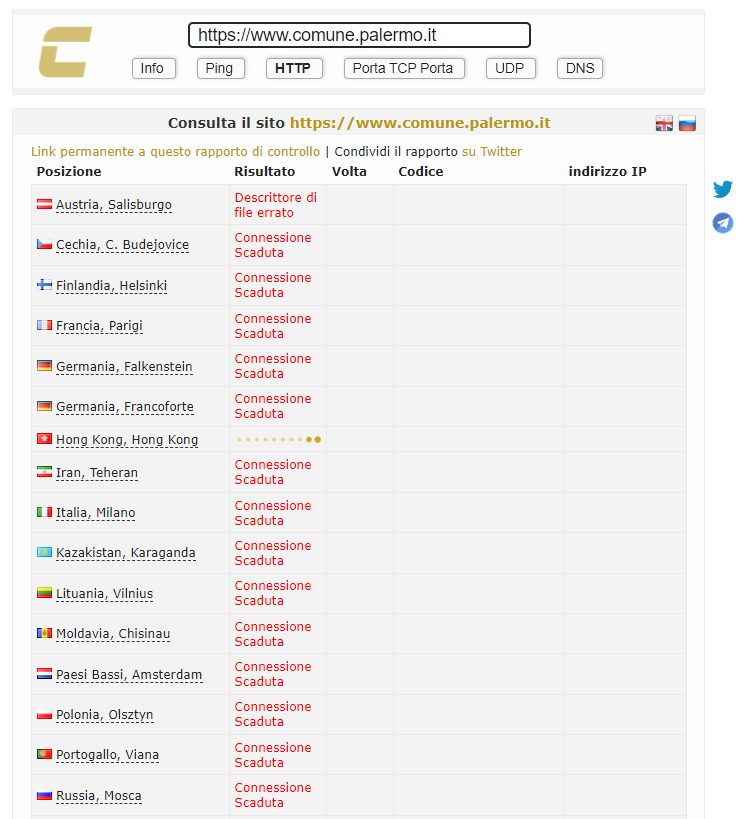

Palermo funge da porto principale e centro del governo della Sicilia. Il porto gestisce sia le linee mercantili che passeggeri verso la Tunisia e Napoli e gestisce la maggior parte del commercio estero delle isole. Agrumi, cereali, pesce fresco e prodotti chimici sono tra le principali esportazioni di Palermo. La riparazione delle navi è un'industria importante, così come la produzione di prodotti chimici, vetro, cemento, macchinari e alimenti trasformati.Ricordiamo che Il sito del comune risulta bloccato da giorni, e ieri anche il gruppo Killnet aveva pubblicato un post che faceva intuire che all’incidente ransomware si fosse unito un attacco DDoS da loro sferrato.

Vice Society, in ambito Italia, ha sferrato diversi attacchi ransomware. Tra i più noti abbiamo quello alla ABI (Associazione Bancaria Italiana), alla ARPA della regione Marche, alla Butali (azienda che detiene il marchio Euronics).

Vice Society è un attore relativamente nuovo nello spazio del ransomware as a service (RaaS). Sono emersi a metà del 2021 e sono stati osservati lanciare attacchi a grandi aziende attraverso la doppia estorsione, anche se hanno puntato a vittime di piccole o medie dimensioni.

Questo gruppo ha anche preso di mira i distretti scolastici pubblici e altre istituzioni educative. Poiché si tratta di un nuovo attore in questo spazio delle minacce, le TTPs di Vice Society sono difficili da quantificare. Tuttavia, sulla base delle osservazioni sulla risposta agli incidenti, sono pronti a sfruttare le nuove vulnerabilità per effettuare movimenti laterali e generare persistenza nella rete di una vittima. Tentano anche di essere innovativi effettuando bypass di sistemi di risposta e di rilevamento degli endpoint.

Come con altri attori di minacce che operano in questo spazio, Vice Society gestisce un sito di fuga di dati esposto nel darkweb, che utilizza per pubblicare i dati esfiltrati dalle infrastrutture IT delle vittime che non scelgono di pagare le loro richieste di estorsione.

Alcune tattiche tecniche e procedure utilizzate da Vice Society, generalmente usate durante ogni fase del ciclo di vita dell’attacco, prevedono:

Una volta ottenuto l’accesso iniziale, è stato osservato che la gang sfrutta specifiche tecniche per condurre la ricognizione post-compromissione all’interno dell’ambiente di produzione della vittima.

Come detto, sono stati osservati tentativi di accesso alla soluzione di backup utilizzata, che potrebbe impedire all’organizzazione di eseguire correttamente il ripristino senza pagare il riscatto richiesto.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…