Gli specialisti di Trellix hanno rilevato una nuova campagna dannosa che sfrutta il vecchio e vulnerabile driver anti-rootkit di Avast (Avast Anti-Rootkit). Gli aggressori utilizzano le tattiche BYOVD (Bring Your Own Vulnerable Driver) per eludere il rilevamento e disabilitare i componenti di sicurezza.

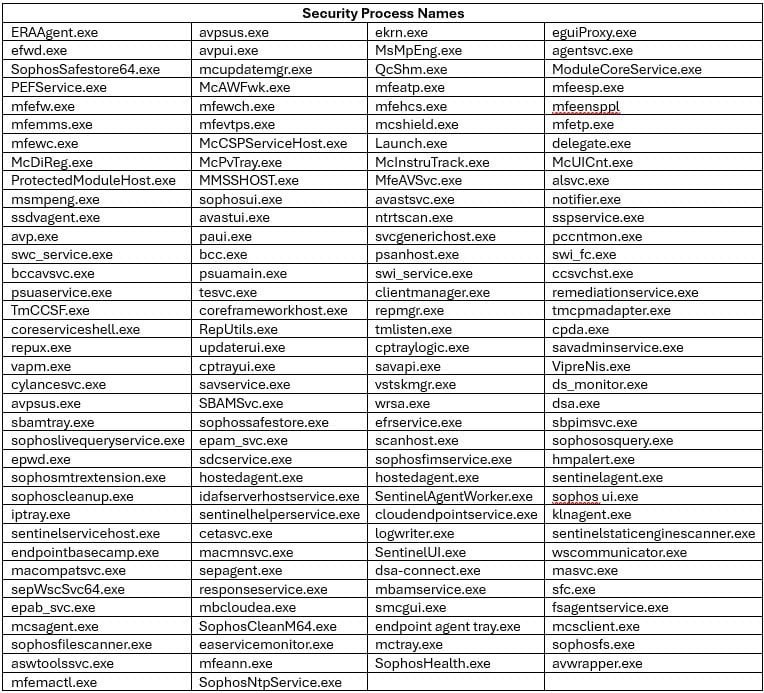

Il malware, che installa il driver vulnerabile sui sistemi delle vittime, è una variante del malware AV Killer. Viene fornito con un elenco codificato contenente i nomi di 142 processi di sicurezza associati a soluzioni di vari produttori.

Poiché il vecchio driver Avast può essere eseguito a livello di kernel, fornisce agli aggressori l’accesso a parti critiche del sistema operativo e consente inoltre al malware di interrompere i processi.

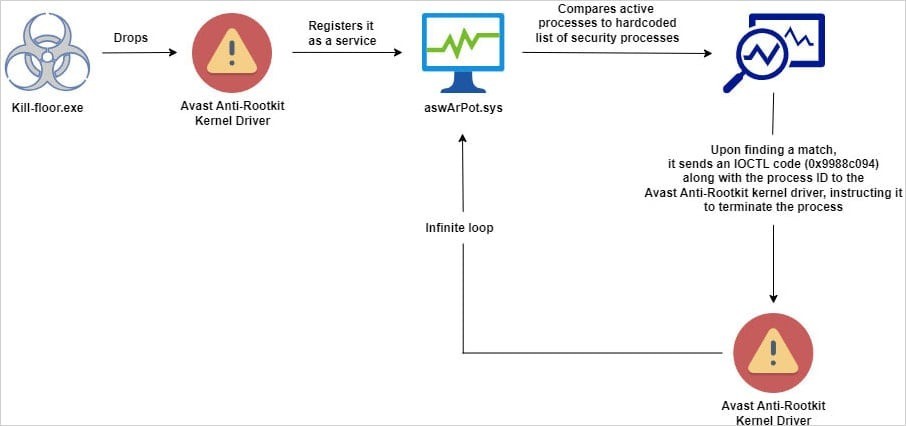

Secondo gli esperti di Trellix, parte del malware (vale a dire il file kill-floor.exe) colloca il driver vulnerabile ntfs.bin nella cartella utente predefinita di Windows. Il malware crea quindi il servizio aswArPot.sys utilizzando Service Control (sc.exe) e registra il driver.

Il malware controlla quindi un elenco di 142 processi associati a vari strumenti di sicurezza e cerca corrispondenze in diverse istantanee dei processi attivi sul sistema. Se viene trovata una corrispondenza, il malware crea un handle per collegarsi al driver Avast installato e utilizza l’API DeviceIoControl per emettere i comandi IOCTL necessari e interrompere il processo.

Il malware attacca i processi di molte soluzioni di sicurezza, inclusi i prodotti di McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET e BlackBerry. Disabilitandoli, il malware è in grado di eseguire liberamente azioni dannose senza generare avvisi o temere il blocco.

Vale la pena notare che questo particolare driver Avast è stato precedentemente sfruttato dagli aggressori. Ad esempio, all’inizio del 2022, i ricercatori sulla sicurezza informatica hanno riportato che AvosLocker utilizzava tattiche simili. E nel 2021, il driver anti-rootkit Avast ha sfruttato il ransomware Cuba.

Più o meno nello stesso periodo, gli esperti di SentinelLabs hanno scoperto due vulnerabilità (CVE-2022-26522 e CVE-2022-26523) che esistevano dal 2016. Questi bug hanno permesso agli aggressori di aumentare i propri privilegi sul sistema di destinazione e di sfuggire alla sandbox. Di conseguenza, gli sviluppatori Avast sono stati informati di questi problemi e la società ha risolto i bug nel dicembre 2021.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…