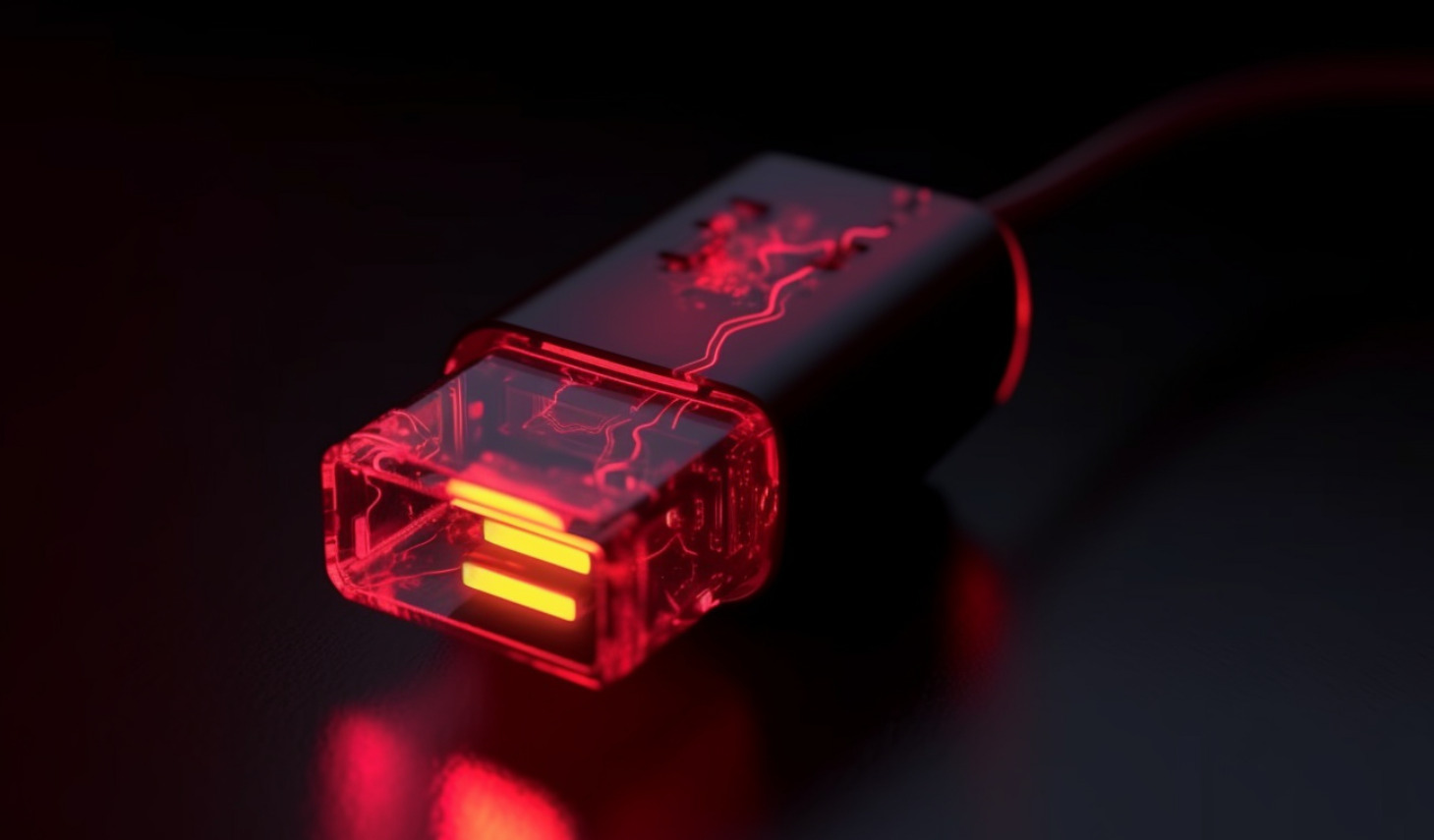

I tempi in cui le chiavette USB erano uno strumento principale per la distribuzione di malware sembrava ormai passato. Tuttavia, secondo la società di sicurezza Mandiant, dall’inizio dello scorso anno il gruppo di hacker cinese UNC53 ha attaccato con questo metodo almeno diversi obiettivi in tutto il mondo.

Secondo Mandiant, la maggior parte delle infezioni si verificano nei paesi africani, tra cui Egitto, Zimbabwe, Tanzania, Kenya, Ghana e Madagascar. Il virus, noto come Sogu, in alcuni casi è stato diffuso attraverso i computer pubblici negli Internet café e nelle tipografie.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Il vecchio metodo di infezione si è dimostrato sorprendentemente efficace, soprattutto nei paesi in via di sviluppo dove le unità flash sono ancora ampiamente utilizzate. Ciò è particolarmente vero per le aziende multinazionali con dipendenti remoti in queste regioni.

Sogu utilizza una serie di metodi semplici ma sofisticati per infettare i computer e rubare dati.

Il malware è in grado di infettare anche i sistemi in reti Air Gap che non sono collegati a Internet. Una volta installato su un computer, il malware stabilisce una connessione a un server remoto, dove vengono inviati i dati rubati. Il metodo consente agli hacker criminali di creare un’ampia rete di sistemi infetti da cui selezionare le vittime più preziose. “Ciò significa che gli hacker dispongono di risorse umane sufficienti per elaborare le informazioni rubate”, hanno osservato i ricercatori.

Sorprendentemente, Sogu è solo una parte di una più ampia rinascita di virus USB segnalata a luglio. Inoltre, a giugno, i ricercatori di sicurezza di Check Point hanno scoperto che il gruppo cinese Camaro Dragon (Mustang Panda) sta utilizzando un nuovo ceppo di malware chiamato WispRider, progettato per rubare dati il quale viene distribuito tramite unità USB compromesse.

I paesi africani sono già stati esposti a virus informatici. A marzo, ad esempio, sono state scoperte numerose infezioni causate dal worm USB PlugX in Africa, Papua Nuova Guinea e Mongolia. PlugX è in grado di raccogliere informazioni di sistema, aggirare antivirus e firewall, gestire file utente, eseguire codice dannoso e persino fornire agli aggressori l’accesso remoto a un computer infetto.

I ricercatori sottolineano che i professionisti della sicurezza non dovrebbero considerare risolto il problema dei virus USB, soprattutto nelle reti globali che includono operazioni nei paesi in via di sviluppo. Ad esempio, in Nord America e in Europa, i ricercatori ritengono che questo sia un vettore legacy che è stato eliminato, ma ci sono vulnerabilità in altre regioni geografiche che vengono ancora sfruttate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.