Da quando la criminalità informatica ha compreso che il ransomware è più remunerativo di altre attività illecite, come il traffico di droga (oltre ad essere molto più sicuro), mese dopo mese abbiamo assistito ad una “escalation” continua di grandi obiettivi e richieste di riscatti milionari.

Non abbiamo fatto in tempo a dire che REvil era scomparso (senza ancora comprenderne le reali motivazioni, o se sia stata una forzatura “politica”), che ecco altri gruppi Ransomware si fanno sotto dicendo che colpiranno obiettivi di grande portata.

Saranno sempre gli stessi dei precedenti gruppi sotto altri nomi oppure si tratta di nuove organizzazioni RaaS che si stanno formando da zero?

Il primo gruppo si chiama Haron. Un campione del malware Haron è stato inviato per la prima volta a VirusTotal il 19 luglio. Tre giorni dopo, la società di sicurezza sudcoreana S2W Lab ha effettuato una analisi di questo nuovo gruppo in un loro post .

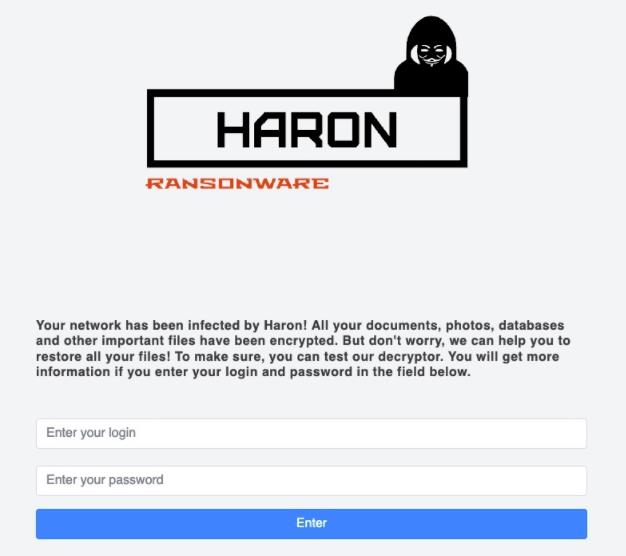

Il sito del gruppo si trova sul dark web dove risulta protetto da password con credenziali estremamente deboli. Una volta superata la prima pagina di accesso, c’è un elenco di presunti obiettivi, una trascrizione di alcune chat e il “Manifesto” della cyber-gang.

Schermata di accesso del sito sulle darknet Haron

Come ha sottolineato S2W Lab, il layout, l’organizzazione e l’aspetto del sito sono quasi identici a quelli di Avaddon, uno tra i gruppi ransomware svanito nel nulla a giugno dopo aver inviato una chiave di decrittazione principale a BleepingComputer, in modo da consentire alle sue vittime di decifrare i loro dati, rimasti orfani di un operatore di “riscatto”.

Il motore che guida il ransomware Haron, secondo S2W Lab, è Thanos, un ransomware separato che esiste almeno dal 2019. Haron è stato sviluppato utilizzando un builder Thanos pubblicato di recente per il linguaggio di programmazione C#.

Jim Walter, un ricercatore senior sulle minacce presso la società di sicurezza SentinelOne, ha dichiarato in un messaggio di aver individuato quelle che sembrano somiglianze con Avaddon in un paio di campioni che ha recentemente iniziato ad analizzare. Ha detto che presto ne avrebbe saputo di più.

Il secondo gruppo è BlackMatter (da non confondere don DarkMatter, un documento pubblicato da WikiLeaks nello scandalo Vault 7 del 2017 che coinvolgeva gli strumenti di Hacking della CIA).

Il gruppo sta attualmente reclutando affiliati (collaboratori) tramite annunci pubblicati su due forum di criminalità informatica, i conosciuti forum Exploit e XSS.

Sebbene gli annunci per le operazioni di ransomware siano stati banditi sui due forum da maggio, il gruppo BlackMatter non sta pubblicizzando direttamente la sua offerta Ransomware-as-a-Service (RaaS) ma ha pubblicato annunci per il reclutamento di “broker di accesso iniziale”, un termine usato per descrivere gli individui con accesso a reti aziendali violate.

I broker di accesso, sono quella parte dell’organizzazione RaaS che compromette le aziende e rivende le informazioni per l’accesso agli operatori delle RaaS, in modo da velocizzare la penetrazione all’interno dei loro sistemi. Se vuoi saperne di più leggi il funzionamento della RaaS in un nostro articolo.

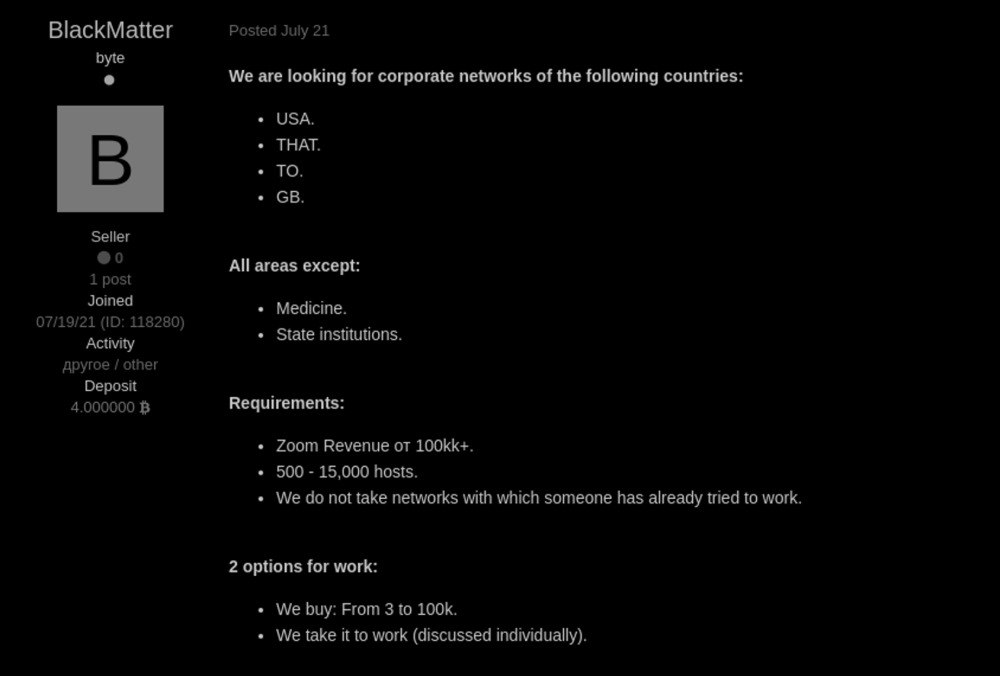

Post di BlackMatter per la richiesta ai broker di accesso

Secondo gli annunci della cyber-gang, BlackMatter è interessata a lavorare con broker che possono concedergli l’accesso alle reti aziendali apicali, per aziende che hanno un fatturato di 100 milioni di dollari all’anno o più.

Secondo la banda di BlackMatter, le reti devono avere tra 500 e 15.000 host ed essere situate negli Stati Uniti, nel Regno Unito, in Canada o in Australia.

Il gruppo BlackMatter afferma di essere disposto a pagare fino a 100.000 dollari per un accesso esclusivo e funzionante a questo genere di reti di alto valore.

Il gruppo si vantava di avere la capacità di crittografare diverse versioni e architetture del sistema operativo. Ciò include sistemi come:

Proprio come la maggior parte delle gang di ransomware di alto livello oggi, BlackMater gestisce anche un sito web sul dark web, chiamato “leak site”, dove pubblicherà i dati che rubano alle loro vittime se l’azienda hackerata non accetta di pagare il riscatto.

Questo sito è ad oggi vuoto, a conferma che il gruppo BlackMatter è stato lanciato solo questa settimana e non ha ancora effettuato alcuna intrusione.

In una sezione di questo sito Web, il gruppo BlackMatter elenca anche uno serie di obiettivi che non intendono attaccare.

Questi saranno:

In linea con la lista di Biden.

La banda BlackMatter ha riportato anche che se una vittima delle sopraindicate verrà infettata per sbaglio, provvederà a decrittografare i propri dati gratuitamente.

Questa sezione è stranamente simile a una sezione che era precedentemente disponibile sul sito delle fughe dei dati della banda Darkside, che ha cessato le operazioni dopo un attacco all’operatore di oleodotti statunitense Colonial.

Gli analisti di Recorded Future, che hanno individuato l’infrastruttura di questo nuovo gruppo all’inizio di questa settimana , hanno dichiarato che, sulla base delle prove osservate finora, ritengono che ci sia una connessione tra BlackMatter e l’ex gruppo Darkside, sebbene questa connessione sia ancora oggetto di indagine.

Fonti

https://medium.com/s2wlab/quick-analysis-of-haron-ransomware-feat-avaddon-and-thanos-1ebb70f64dc4

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…