Autore: Eros Capobianco

Data Pubblicazione: 25/04/2022

I criminali informatici non sono solo hacker etici o hacktivisti ma come ben sappiamo gran parte di loro è esclusivamente guidata da un ritorno economico.

Abbiamo visto come è stata sfruttata la pandemia Covid attaccando gli ospedali con i ransomware, certamente, gruppi di questo tipo non si fermano nemmeno di fronte ad un conflitto. Mentre tutti parlano di wiper e ransomware groups, nell’ombra si celano i gruppi di cryptojackers che come da regola, persistono e infettano perché vengono ignorati.

Una gran parte delle criptovalute richiede la presenza dei così detti “Miners” che si occupano della verifica dei blocchi di transazioni, in cambio, questi riceveranno delle commissioni in criptovaluta che si è scelta per il mining.

Le criptovalute per poter essere generate attraverso la verifica dei blocchi di transazioni richiedono una grande quantità di energia elettrica che spesso ne vanifica il guadagno, inoltre è necessario un grande investimento iniziale al fine di accumulare dispositivi funzionali alla generazione delle sopracitate.

Il Cryptojacking è una tipologia di cyber-crimine che consiste nella generazione di criptovalute tramite l’utilizzo della capacità di calcolo del dispositivo vittima all’insaputa del suo proprietario.

Questo tipo di crimine nasce dalla “necessità” da parte dei criminali informatici di ottenere un ritorno economico dalla pratica del mining, senza però dover effettuare un grande investimento iniziale ed escludendo dall’equazione il grave costo della corrente elettrica utilizzata nel processo, siccome a carico della vittima.

I computer infettati da questa tipologia di malware vengono inoltre inseriti in una “Mining Pool”, ovvero ne viene aggregata la potenza di calcolo con lo scopo di ridurre il tempo impiegato per compiere i calcoli necessari alla verifica dei blocchi.

La maggior parte degli attacchi di questo tipo utilizza varianti di un software open source e Cross Platform utilizzati per il mining di criptovalute.

Il software XMRig, siccome a codice aperto, viene preso di mira dai cyber-criminali che ne modificano il comportamento e lo incorporano nei malware/trojan/rat del loro kit in modo da poterlo successivamente iniettare nel dispositivo vittima.

Nella maggior parte dei casi di cryptojacking viene “Minata” la moneta Monero a causa della sua intrinseca attenzione alla privacy.

Fin dalla sua nascita Monero si è sempre basata sulla privatezza delle transazioni, allo scopo di ottenere due fattori chiave quali: l’impossibilità di determinazione dell’origine delle transazioni e l’impossibilità di accertare un collegamento tra gli utenti. Queste caratteristiche sono il principale motivo per il quale i cyber-criminali si avvicinano alle criptovalute basate su blockchain private, che a differenza di quelle pubbliche come Bitcoin, si dedicano alla Privacy dei loro utenti.

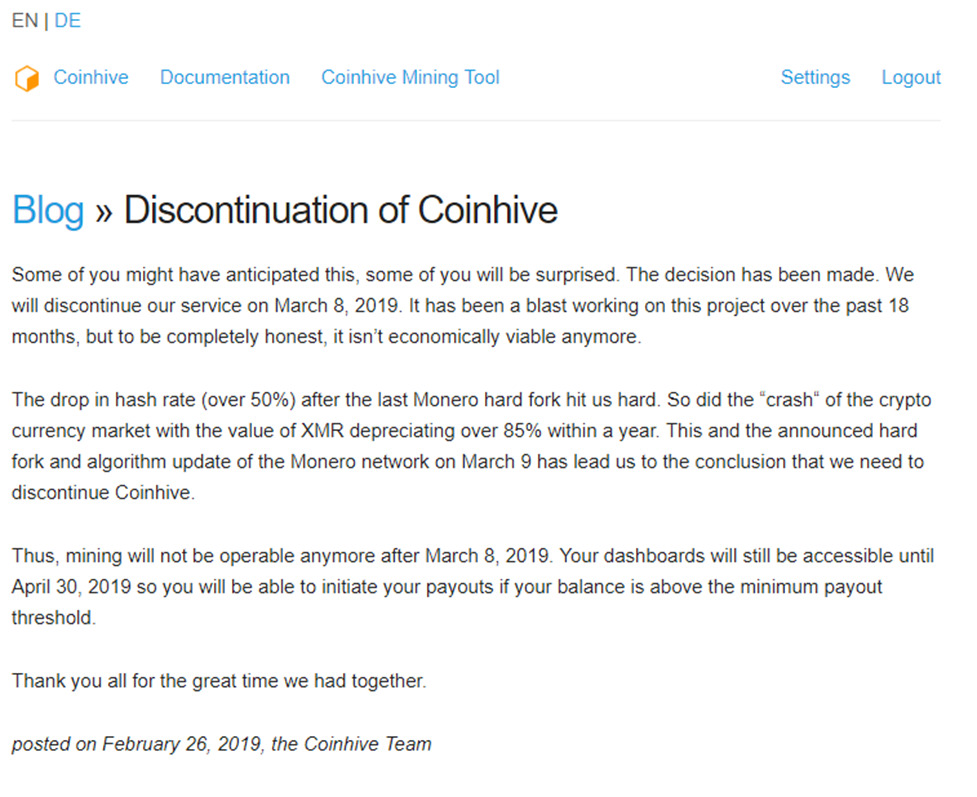

Nel 2019 il caso CoinHive fece parlare molto di sé accendendo così i riflettori sul cryptojacking, questo noto sito offriva servizi di Cripto Mining su Browser.

CoinHive rendeva disponibili svariate tipologie di Widget da inserire nel proprio sito che permettevano di “Minare” criptovalute utilizzando la potenza di calcolo dei dispositivi visitatori.

CoinHive chiude battenti nel 2019 a causa di un aggiornamento dell’algoritmo della rete Monero, ovvero la criptovaluta su cui si basava la loro fonte di guadagno.

In seguito alla chiusura di CoinHive abbiamo potuto assistere ad un declino del settore cryptojacking.

Declino temporalmente molto breve, infatti intorno alla metà del 2020 i criminali informatici si sono riadattati alle nuove sfide del settore, come afferma il report di Cisco Threat trends: DNS Security, Part 1 e successivamente Cisco Umbrella 2022 dove si afferma che “Il 69% delle organizzazioni viene colpita da tentativi indesiderati di cripto mining”.

Successivamente possiamo notare anche che “Durante il primo quadrimestre del 2021 il volume delle infezioni ha raggiunto livelli record in comparazione agli scorsi anni” come afferma il rapporto Enisa 2021.

Il report di SonicWall 2022 sul CyberCrimine invece dichiara un inquietante aumento del 709% di questa tipologia di attacchi nel settore pubblico e un incremento globale del 19% rispetto al 2020.

I precedenti rapporti citati sottolineano come il settore in questione stia crescendo costantemente anche in relazione a un maggior utilizzo di nuove tecnologie come DeFi, Web3, NFT’s oltre che un’adozione di massa delle criptovalute.

Come al solito i gruppi di cyber criminali, da bravi approfittatori, non possono farsi scappare eventi sociali/socio-politici che possano offrire loro nuove opportunità di guadagno. Il più recente esempio possiamo trovarlo nella pandemia covid che ha causato un aumento di attacchi informatici nel settore della sanità e a privati tramite campagne malware a tema covid. (Europol report)

Nel caso dei recenti avvenimenti tra Russia ed Ucraina possiamo notare seppur passata inosservata una grande spinta nel settore criptovalute da entrambe le parti tramite raccolte fondi per aiutare l’Ucraina in Bitcoin e pagamento per acquisto di gas e petrolio in Bitcoin da parte Russa.

Abbiamo visto come questa tipologia di attacchi sia in costante aumento, ma quali sono i maggiori gruppi cybercriminali attivi in questo settore?

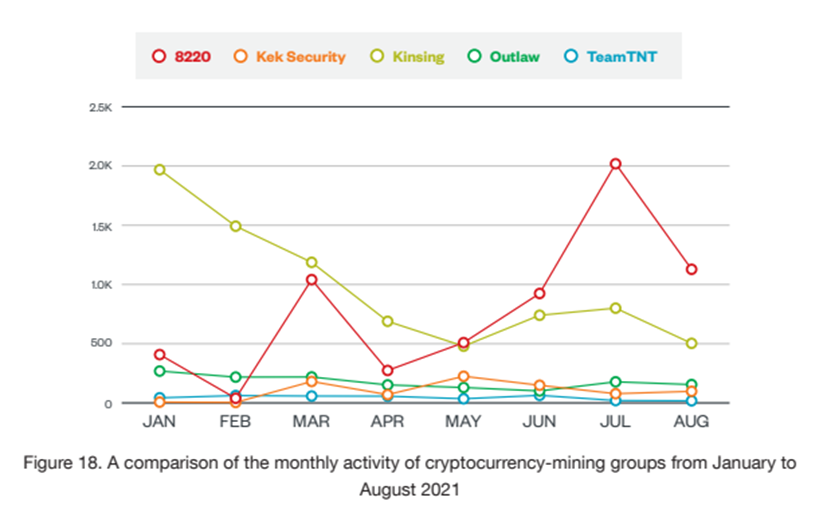

Il Team TnT è un gruppo di cyber criminali tra i principali in ambito cryptojacking, a causa del continuo miglioramento nelle sue tecniche di attacco, che non si limitano al mining di criptovalute. Dalle analisi disponibili sembra essere un gruppo di origine tedesca al quale possono essere attribuite attività cybercriminali già dal 2019. Il target di questo gruppo può essere identificato nelle infrastrutture cloud. Il gruppo inoltre è presente nei social attraverso un account Twitter che qualche volta interagisce con le comunità scientifiche.

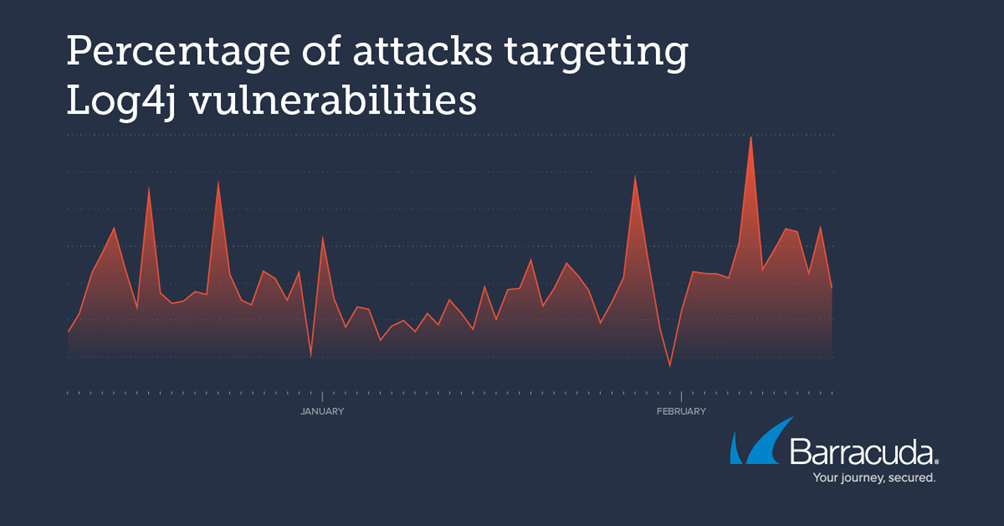

Il rivale del gruppo TnT finisce sotto i riflettori intorno al 2020 a causa di un attacco tramite Worms che approfittava di vulnerabilità cloud su Redis e Docker allo scopo di costruire una botnet incentrata sul cripto mining. In seguito il gruppo ha iniziato a concentrare i suoi attacchi sulle configurazioni cloud errate con lo scopo di recuperare credenziali di alto livello.

Questi cyber criminali ad oggi ancora una volta si sono rinnovati, come infatti viene segnalato da Barracuda sono stati rilevati diversi attacchi sfruttando la famosa vulnerabilità Log4Shell.

Gang attiva almeno dal 2017, inizialmente utilizzava vettori di attacco come repository HoneyPot github ed immagini Docker malevoli. Il gruppo 8220 prosegue le sue attività proliferando principalmente in Cina, migliorando i propri attacchi su cloud rendendoli più mirati attraverso l’utilizzo di vulnerabilità già conosciute come segnalò Alibaba. Nel 2021 le attività di questo gruppo si sono intensificate, raggiungendo i 2000 beacon unici per mese.

KekSec è un gruppo criminale attivo almeno dal 2016, sembrerebbe essere stato fondato da un cyber criminale conosciuto come Freak. KekSec è famoso per il proprio malware “N3Cr0m0rPh” scritto in python e costantemente aggiornato sin dal 2016, ad oggi necro è ancora molto presente ed utilizza vulnerabilità conosciute e bruteforce delle password per diffondersi e aggiungere i dispositivi colpiti ad una IRC botnet.

Le attività di Rocke conosciute risalgono al 2018, i primi passi di questo gruppo sono paragonabili a quelli svolti dalla gang 8220, si evolveranno in seguito sviluppando i propri malware in linguaggio Go. Ad oggi il principale strumento utilizzato dai criminali si chiama ProOcean, è un malware sviluppato in Go che prende di mira servizi ApacheMQ e Oracle WebLogic.

Outlaw è un particolare gruppo che inizialmente colpiva dispositivi IoT aggiungendoli ad una botnet finalizzata al criptomining. Dopo la sua nascita intorno al 2018 viene identificata una nuova campagna tramite la diffusione di una variante “ShellBot”.

Oggi il gruppo sembra risorto dopo due anni di inattività come segnala la CYE Israeliana, il kit utilizzato dai criminali sembra sia molto diverso e articolato rispetto i precedenti in quanto implementa inoltre rootkit come XORDDOOS.

Nanto intorno al 2018 Pacha prendeva di mira server linux, incentrando le proprie attività sulla persistenza e l’eliminazione della concorrenza. Le ultime notizie sul gruppo parlano di una guerra iniziata con il gruppo rivale Rocke nel 2019.

Analizzando i possibili vettori di attacco nasce la necessità di suddividere in sotto categorie il cryptojacking.

Le principali categorie identificate sono:

Tramite la precedente distinzione possiamo già notare come la tipologia di attacco possa variare in base al target, discutiamo perciò dei maggiori gruppi target.

Possiamo affermare che l’utente medio nella maggior parte dei casi verrà a contatto con questo tipo di attacco attraverso: campagne mal-spam, download effettuati tramite siti web poco affidabili, installazione di estensioni per Browser contenenti script malevoli, piuttosto che “click” anche involontari su annunci pubblicitari ingannevoli.

Riguardo il settore Mobile segnaliamo che ultimamente sono state diffuse molte applicazioni per smartphone, che una volta scaricate dagli store installano cripto-miners all’insaputa dell’utente.

Organizzazioni ed Aziende private principalmente vengono infettate tramite: Malwartising, repository usate come HoneyPot ed attacchi mirati caratterizzati nello specifico dallo sfruttamento di vulnerabilità 0 days. Questi 0 days vengono inseriti ed utilizzati nei kit degli attaccanti anche se già conosciuti, data la presenza di molte aziende ed organizzazioni che faticano nel tenere in costante aggiornamento i propri sistemi informatici; a causa di mancato investimento, disinteresse o disattenzione.

Tra i principali exploit utilizzati dai maggiori Threat Actors operanti nel settore cryptojacking ricordiamo: EternalBlue, vulnerabilità su Oracle Web Logic, vulnerabilità relative ad Apache Stuts e Active MQ, Log4Shell, Redis e ProxyShell/ProxyLogon in obbiettivi come Microsoft Exchange Servers e VmWare VCenter.

Ragionando in ottica preventiva non possiamo dimenticare la grande diffusione dei dispositivi IoT, anch’essi sono presi di mira dalle botnet di cripto-mining illecito tramite diffusione di worm e bruteforce delle password.

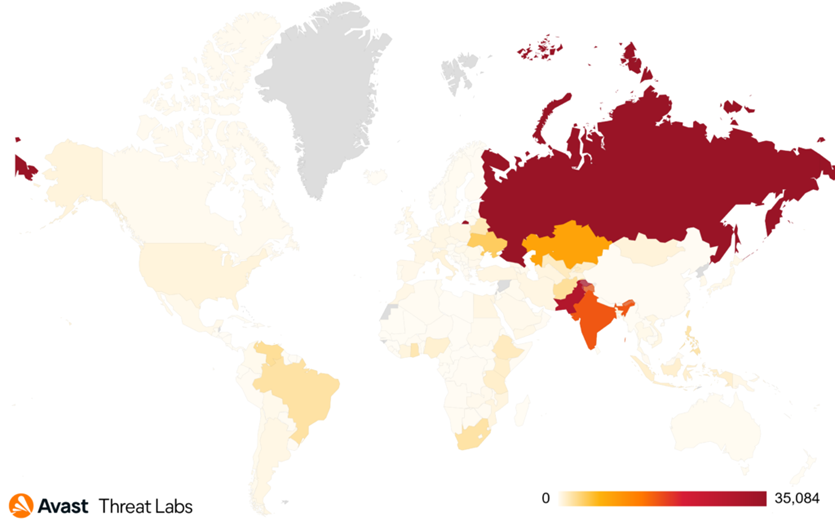

Smominru, MyKings o Hexmen è una botnet che nasce intorno al 2016, da allora si è diffusa silenziosamente fino ad oggi infettando migliaia di dispositivi in tutto il mondo, principalmente, come riporta anche uno studio di Avast i paesi più colpiti sono: Russia, Pakistan, india, Ucraina e Kazakistan.

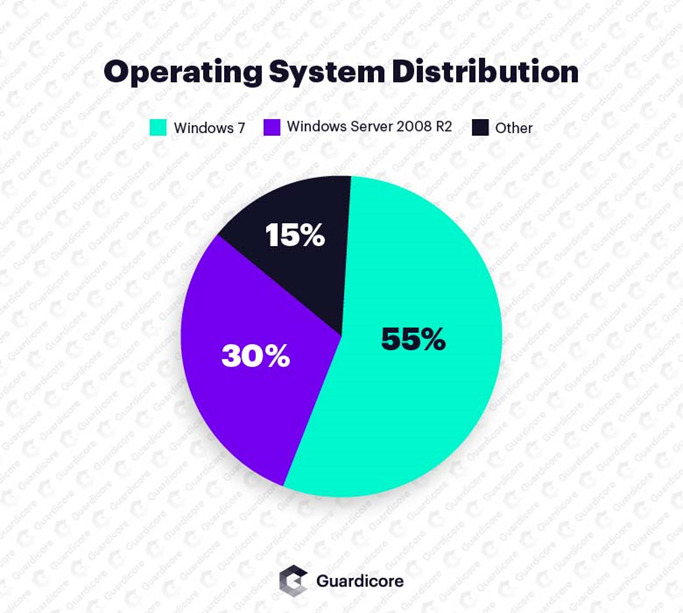

Le metodologie utilizzate allo scopo di infettare nuovi Host sono svariate e in costante aggiornamento. Inizialmente Smominru si diffondeva attraverso svariate tecniche di forza bruta e il famoso exploit EternalBlue.

Questo metodo di propagazione è stato mantenuto anche nelle versioni successive del kit rispetto alla correzione della vulnerabilità, siccome vi sono ancora molti privati e aziende che ignorando gli aggiornamenti di sicurezza ne facilitano la diffusione.

Una volta colpito un sistema, Smominru non si limita esclusivamente all’installazione di un Miner Monero, bensì dall’infezione derivano una serie di conseguenze devastanti tra le quali: installazione di ClipBoard Stealer, trojan, dropper, rootkit e script dedicati alla persistenza e diffusione in rete.

A seguito dell’infezione da Smominru sono stati segnalati anche casi di frode tramite il mercato della piattaforma Steam; inoltre, come spesso accade in questa tipologia di attacchi, sono stati documentati anche casi in fase Post-Infezione in cui veniva ripulito il sistema da script appartenenti a vecchie versioni e venivano eliminati script appartenenti ad altre botnet “concorrenti”.

Le principali frontiere di protezione in questo caso possono essere: un utilizzo di password complesse, utilizzo della doppia autenticazione e aggiornamento dei sistemi e dispositivi.

Prevenire questa tipologia di attacchi non è semplice! Il cryptojacking si basa proprio sui concetti di invisibilità-furtività e persistenza. Ci sono però alcune linee guida che possiamo delineare in ambito prevenzione e riconoscimento.

Innanzi a tutto, il primo passo da fare è identificare in quale bacino target rientriamo, dato che, come visto in precedenza vettori di attacco e post-exploit sono molto variegati.

L’Utente medio per rinforzare il suo perimetro difensivo riguardo a questa minaccia può: mantenere aggiornati i suoi dispositivi, leggere attentamente le e-mail in modo da non essere vittima di malspam, evitare download da siti web poco raccomandabili e valutare la credibilità delle app prima di scaricarle.

Nel caso di Organizzazioni e Aziende invece le difese utili sono molteplici:

Gli attacchi configurabili in ambito IoT comunemente utilizzano metodi di forza bruta, siccome i dispositivi in oggetto spesso vengono sottovalutati e vengono utilizzate password poco efficaci, il consiglio principale perciò è quello di utilizzare password più complesse e monitorare surriscaldamenti sospetti.

Riflettendo riguardo alla situazione odierna possiamo farci molte domande sul proseguimento delle attività cyber criminali.

Abbiamo visto come Smominru prenda di mira dispositivi utilizzando exploit già conosciuti, tuttavia ancora validi a causa di una mancata attenzione nell’aggiornamento dei propri sistemi.

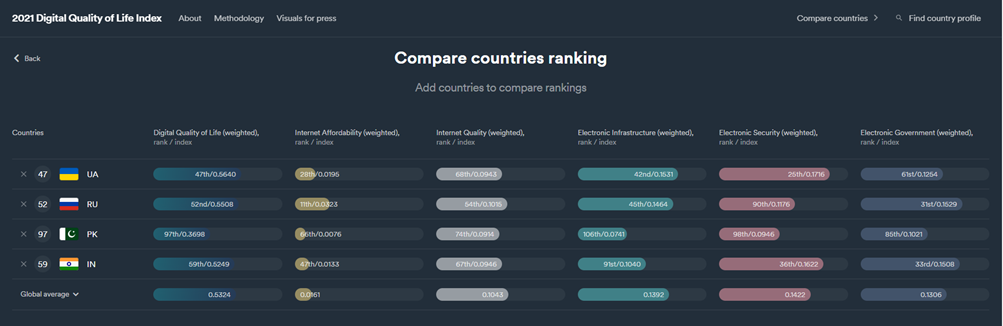

Incrociando i dati relativi a Smominru con l’ultimo report statistico sulla qualità della vita digitale svolto da SurfShark, possiamo notare che i paesi più colpiti dalla botnet sono tra i paesi mediamente sviluppati in termini di qualità digitale.

Queste statistiche unite alla mappa di diffusione della botnet Smominru e ai vettori di attacco più utilizzati dalla categoria cryptojackers, potrebbero significare che il grado di aggiornamento dei sistemi di questi paesi sia basso e di conseguenza lascia le porte aperte a questa tipologia di malware.

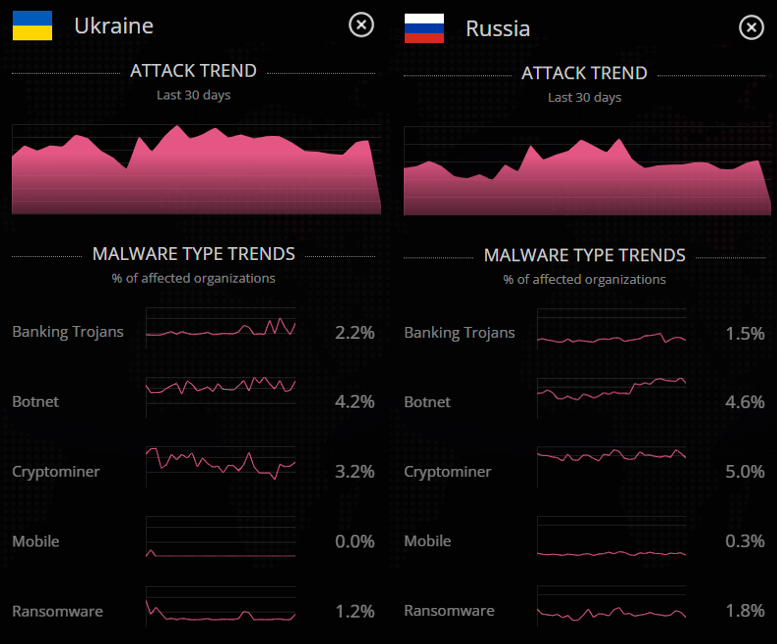

Analizzando i dati in tempo reale possiamo notare che superati ormai i 50 giorni di conflitto, il cryptojacking rimane rispettivamente al secondo e primo posto come tipologia di attacco.

Questo trend indica come i gruppi di cyber criminali stiano sfruttando una situazione critica utilizzando tipologie di attacco basate sul cryptojacking. In un momento storico così delicato, attendere un pagamento del “riscatto” come nel caso dei ransomware potrebbe non garantire ai cyber criminali un ritorno economico.

Dobbiamo inoltre considerare che se gli “utenti medi” stanno fuggendo dal paese, come nel caso dell’Ucraina, ed il criptomining rimane al secondo posto, si può dedurre che i target maggiormente colpiti siano Organizzazioni e Aziende.

Il primo posto in Russia potrebbe essere invece causato da fattori come qualità della vita digitale e lo sfruttamento da parte dei cyber criminali delle distrazioni riguardanti il conflitto.

Il cryptojacking è una tipologia di attacco che non può essere sottovalutata perché causa alla vittima un grave danno economico a causa dell’energia elettrica utilizzata e un generale rallentamento dei propri sistemi informatici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…