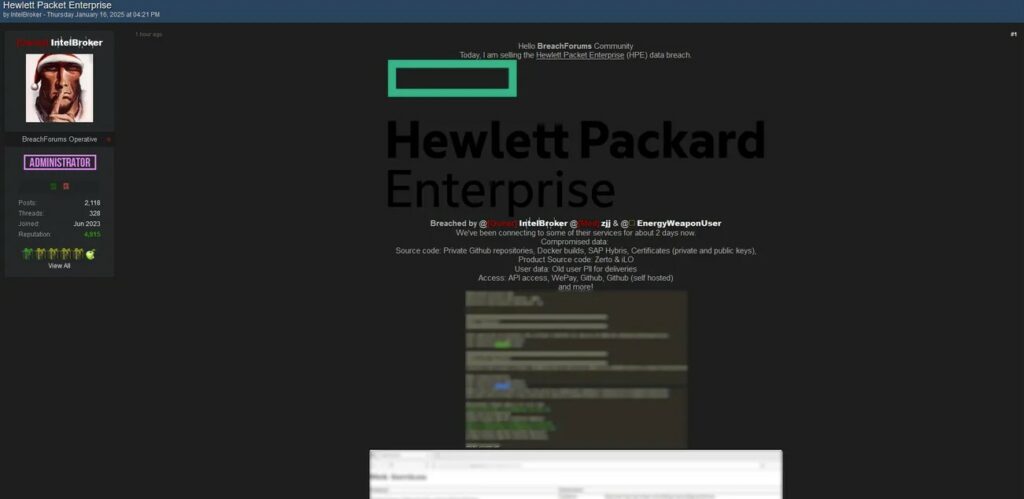

Il panorama della cybersecurity è stato nuovamente scosso da IntelBroker, noto Threat Actor, che ha rivendicato una presunta violazione significativa ai danni di Hewlett Packard Enterprise (HPE).

Secondo quanto dichiarato su un forum nel Dark Web, l’attacco avrebbe esposto dati sensibili interni, tra cui codice sorgente, certificati e credenziali API. Sebbene i dettagli non siano ancora stati confermati ufficialmente, l’evento ha acceso un dibattito su possibili rischi e vulnerabilità per uno dei colossi dell’IT.

Al momento, non possiamo confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

IntelBroker non si è limitato a rivendicare la violazione, ma ha fornito dettagli per supportare le sue affermazioni. Tuttavia, è lecito chiedersi: le prove condivise sono davvero sufficienti per confermare un attacco di questa portata?

A supporto di queste dichiarazioni, IntelBroker avrebbe condiviso screenshot di sistemi interni (ora non più disponibili), endpoint API e documentazione tecnica, aumentando la credibilità delle sue affermazioni.

Se confermate, le conseguenze di questo attacco potrebbero essere devastanti per HPE. Ecco i principali rischi evidenziati:

IntelBroker si è distinto negli ultimi anni per attacchi mirati contro grandi imprese, sfruttando vulnerabilità nei sistemi interni per massimizzare l’impatto delle sue operazioni. In questa presunta violazione, l’attore ha dimostrato un livello di sofisticazione elevato, mirato non solo all’esfiltrazione di dati, ma anche alla raccolta di informazioni critiche sui sistemi e le operazioni di HPE. Questo attacco, se confermato, rappresenterebbe una delle operazioni più significative attribuite a IntelBroker.

HPE, di fronte a queste accuse, deve agire rapidamente per contenere i danni e rafforzare la propria sicurezza. Tra le azioni consigliate:

Questa vicenda, anche se ancora in attesa di conferme definitive, mette in evidenza la necessità di un approccio proattivo alla sicurezza informatica. IntelBroker, con le sue azioni, non solo sottolinea le vulnerabilità di grandi organizzazioni come HPE, ma solleva anche dubbi fondamentali:

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…