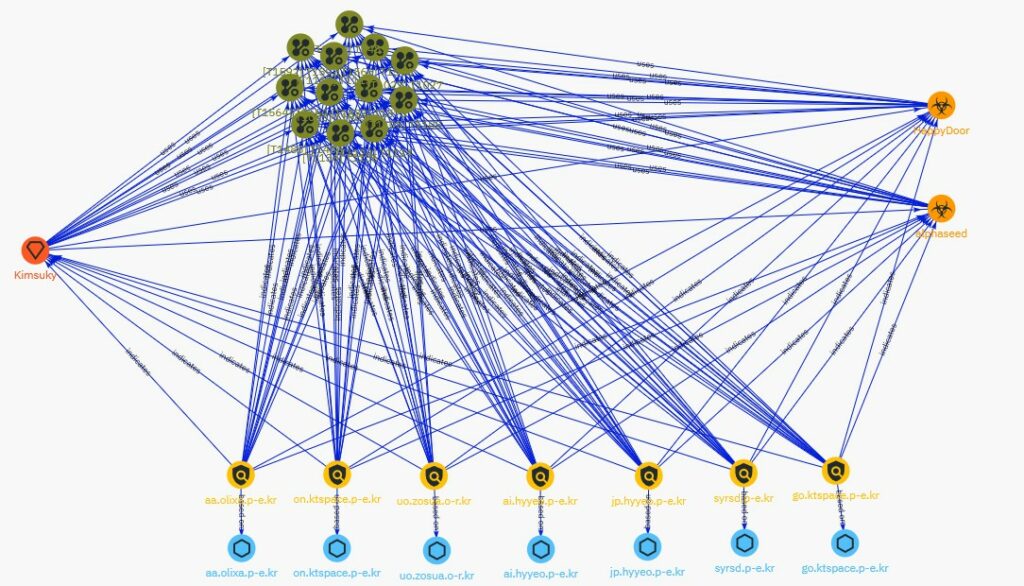

Il gruppo Kimsuky, noto per le sue operazioni di cyber spionaggio, ha sviluppato un nuovo malware chiamato “HappyDoor”. Questo backdoor, progettato per infiltrarsi e rubare dati dai sistemi compromessi, è stato analizzato dettagliatamente dall’AhnLab Security Emergency Response Center (ASEC). Di seguito, una descrizione approfondita delle caratteristiche tecniche e del funzionamento di HappyDoor, oltre a un profilo del gruppo Kimsuky.

Kimsuky, anche noto come Thallium, Velvet Chollima e Black Banshee, è un gruppo di cyber spionaggio con presunti legami con la Corea del Nord. Attivo dal 2012, il gruppo è noto per prendere di mira principalmente enti governativi, organizzazioni politiche, istituzioni accademiche, e think tank, soprattutto in Corea del Sud e Stati Uniti. L’obiettivo principale di Kimsuky è raccogliere informazioni strategiche e politiche sensibili.

HappyDoor utilizza il registro di Windows per configurare dati essenziali per le sue operazioni. I principali percorsi del registro utilizzati sono:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\NotepadIfCharHKEY_CURRENT_USER\Software\Microsoft\FTPUse HttpsHappyDoor utilizza il protocollo HTTP per comunicare con i server C&C. I dati inviati sono cifrati utilizzando una combinazione di XOR e Base64, garantendo che le comunicazioni siano difficili da intercettare e decifrare.

DD 33 99 CC) e successiva codifica Base64.Il flusso di comunicazione di HappyDoor si divide in tre tipi di pacchetti:

Trans Status: 0x1) per notificare l’invio di dati.Data Ord Number: 0x100000000) per confermare la fine della trasmissione e verifica la risposta del server.CMD ID: 0x3E) per eseguire istruzioni specifiche inviate dal server C&C.HappyDoor rappresenta una minaccia significativa per la sicurezza delle informazioni, specialmente per le organizzazioni. È fondamentale che vengano adottate misure di sicurezza adeguate, tra cui:

L’analisi di HappyDoor mette in luce la continua evoluzione delle tecniche di attacco utilizzate da gruppi avanzati come Kimsuky. Le organizzazioni devono rimanere vigili e aggiornate sulle minacce emergenti per proteggere efficacemente i propri dati e infrastrutture.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…