Quanti di voi oggi ricevono messaggi MMS? Probabilmente se sei un veterano della telefonia mobile, forse l’ultimo MMS lo avrai ricevuto 10 anni fa.

Va da se che questo genere di exploit colpiscono persone di rilievo e non persone comuni, ma occorre conoscere tali minacce per poterne comprendere gli effetti potenziali sulla popolazione.

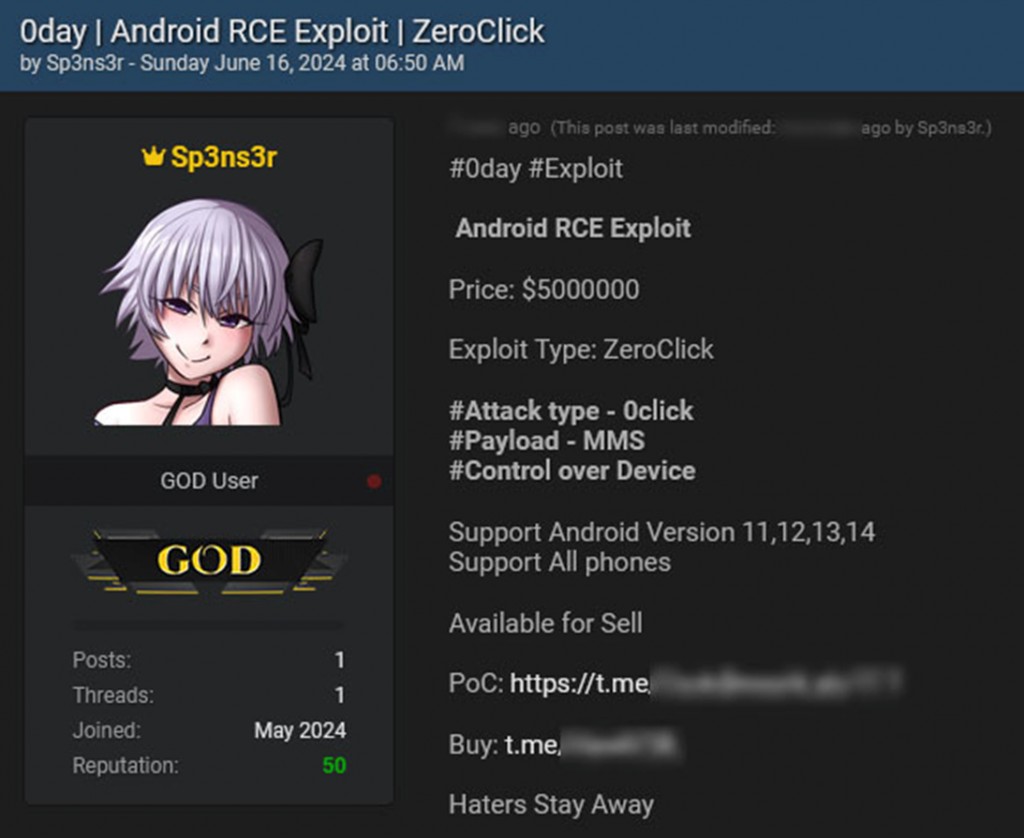

Il 16 giugno un aggressore sotto lo pseudonimo di “Sp3ns3r” ha annunciato in un post sulla piattaforma di criminalità informatica BreachForums la vendita di un exploit Zero-day di alto livello per l’esecuzione di codice in modalità remota (RCE).

Nell’annuncio, l’aggressore sottolinea la facilità dell’attacco, concentrandosi sulla natura Zero-Click dell’exploit. Ciò significa che non è richiesta alcuna azione da parte dell’utente per eseguire il codice.

Secondo l’hacker, l’exploit supporta le versioni del sistema operativo Android 11, 12, 13 e 14, ma anche IoS, mostrando funzionalità ed efficacia su qualsiasi dispositivo.

Il metodo di distribuzione principale sono i messaggi MMS (Multimedia Messaging Service). Inoltre, il solo fatto di ricevere un messaggio del genere porterà già all’infezione del tuo dispositivo. La natura RCE dell’exploit fa sì che, dopo essere stato compromesso, un utente malintenzionato remoto sarà in grado di eseguire qualsiasi comando sul dispositivo infetto.

L’exploit è in vendita per la cifra record di 5 milioni di dollari. Inoltre, su richiesta, l’hacker fornisce anche una prova di concetto (PoC) che dimostra le capacità dell’exploit.

Il record recente per il costo di un exploit messo in vendita apparteneva alla vulnerabilità RCE in Microsoft Outlook, il cui exploit era stato offerto sullo stesso forum Breach forum per 1,7 milioni di dollari.

Per proteggere i tuoi dispositivi Android dal nuovo attacco Zero-Click, puoi disattivare il download automatico degli MMS nelle impostazioni dei messaggi. In Google Messaggi, questo viene fatto come segue: fai clic sul tuo avatar – Impostazioni dell’applicazione Messaggi – sulla tua scheda SIM – Scarica automaticamente gli MMS (sposta il cursore sulla posizione Off).

L’emergere di un nuovo exploit Zero-Click di alto livello per Android dimostra che i criminali informatici sono costantemente alla ricerca di nuovi modi per attaccare e monetizzare le vulnerabilità. Gli utenti devono essere vigili, mantenere aggiornato il software e seguire le migliori pratiche di s

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…