Autori: Roland Kapidani ed Edoardo Faccioli

Dopo gli eventi di rivolta che hanno caratterizzato i giorni precedenti, molti gruppi hacktivisti hanno iniziato a lavorare per difendere e supportare tutte le attività che possano aiutare a ottenere ciò per cui gli studenti lavorano e lottano da tempo.

Le rivolte, come spiegato in precedenza in un articolo già pubblicato sul nostro blog, Bangladesh e Rivolte , hanno preso una direzione sempre più violenta , portando a un’escalation crescente e causando la morte di diverse persone durante gli scontri (ad oggi si parla di più di 147 morti).

L’hacktivismo ha spesso (ma non sempre) come bersaglio diretto obiettivi governativi o aziendali considerati oppressivi. I metodi degli hacktivisti possono includere il furto di dati, attacchi DDoS (Distributed Denial of Service), defacement di siti web o l’uso dei social media per diffondere consapevolezza su una causa a loro cara.

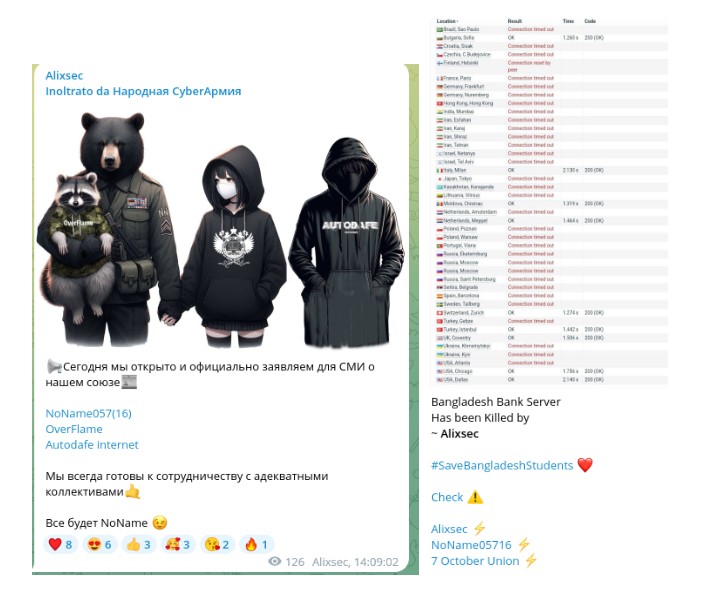

I principali gruppi di hacktivisti hanno iniziato fin da subito a collaborare tra loro e a portare a termine numerosi attacchi. Ormai, molti gruppi utilizzano vari canali Telegram per comunicare tra di loro, con i membri del gruppo e con i semplici sostenitori.

La presenza di diversi messaggi come questo, che annunciano alleanze o rivendicazioni di attacchi eseguiti in collaborazione tra più forze criminali, sta diventando sempre più frequente.

Oggi, gli hacktivisti stanno evolvendo sempre più, arrivando a compiere attacchi di vario tipo, come attacchi DDoS per mettere in ginocchio la disponibilità e raggiungibilità dei servizi più critici, e attacchi di tipo intrusivo per estorcere e rubare il maggior numero possibile di dati sensibili dai governi e dai paesi presi di mira.

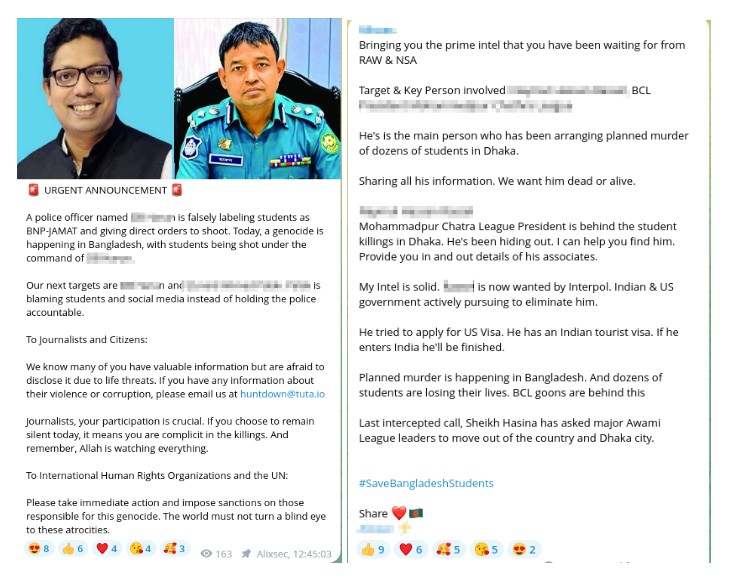

In aggiunta, hacktivisti come “Alixsec” svolgono attività di intelligence e ricerca anche sulle persone chiave coinvolte in conflitti statali e non statali. Questa attività, sempre più pressante, porta alla condivisione di tutte le informazioni personali e sensibili del bersaglio scelto dai criminali, arrivando perfino a fare allusioni alla sua cattura.

Sui principali canali Telegram, l’attività di hacktivismo a favore degli studenti del Bangladesh sta proseguendo con la ricerca delle persone chiave responsabili dell’oppressione e delle escalation contro le proteste.

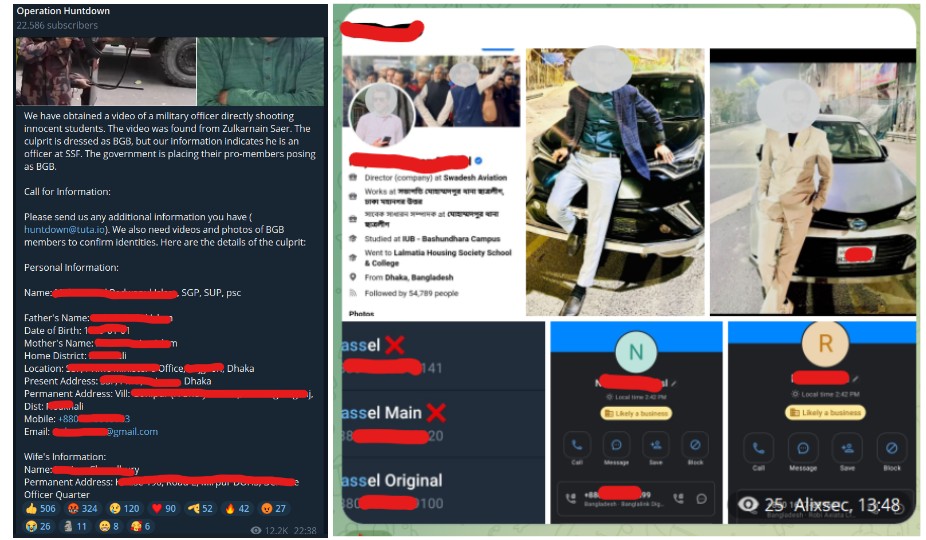

Come vediamo dalle immagini elencate sopra, notiamo che il gruppo di hacker pubblica informazioni sempre più dettagliate delle persone da loro scelte e identificate come importanti nel conflitto tra stato e studenti. Inoltre, nei messaggi vengono fatti riferimenti alla possibile cattura ed eliminazione di tali individui e, talvolta, anche dei loro familiari. Come si può notare dalle foto, gli hacktivisti pubblicano tutte le informazioni private in loro possesso, come immagini, indirizzi di abitazione e di lavoro, email, numeri di telefono, nomi e cognomi dei familiari e, talvolta, anche le credenziali di accesso agli account personali delle vittime.

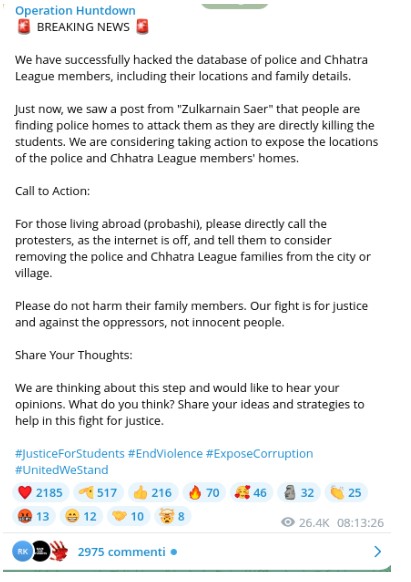

Le ricerche di queste informazioni sono effettuate con molteplici tecniche, dalle ricerche OSINT (Open Source Intelligence) a veri e propri attacchi per infiltrarsi nelle reti governative o delle organizzazioni prese di mira ed estorcere quante più informazioni possibili. Un esempio è il furto di database appartenenti alla polizia del Bangladesh e all’associazione Chhatra League (BSL).

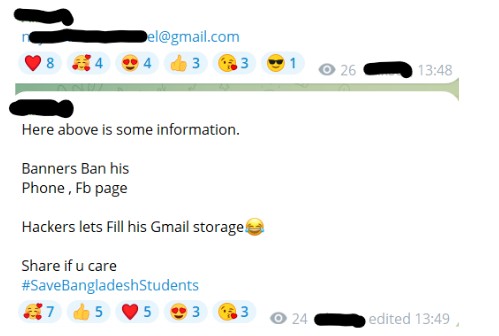

Questo tipo di attività genera molto interesse e numerose interazioni tra i vari seguaci dei gruppi di hacktivisti, come si può vedere dai numerosi commenti. Queste interazioni potrebbero portare a comportamenti e ripercussioni di vario tipo, anche al di fuori della rete e dei social network.

I gruppi sono composti da persone miste e non solo da hacker, questo lo si può notare dalla preparazione tecnica e dai messaggi riportati. Quello che gli accomuna invece è proprio la volontà di opporsi e farsi giustizia da soli.

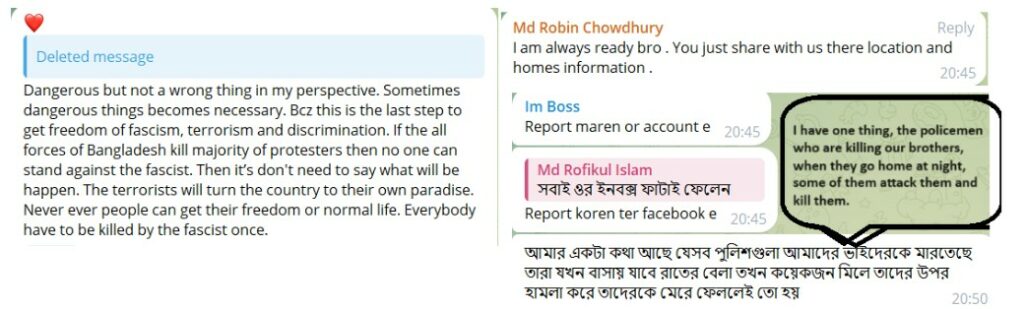

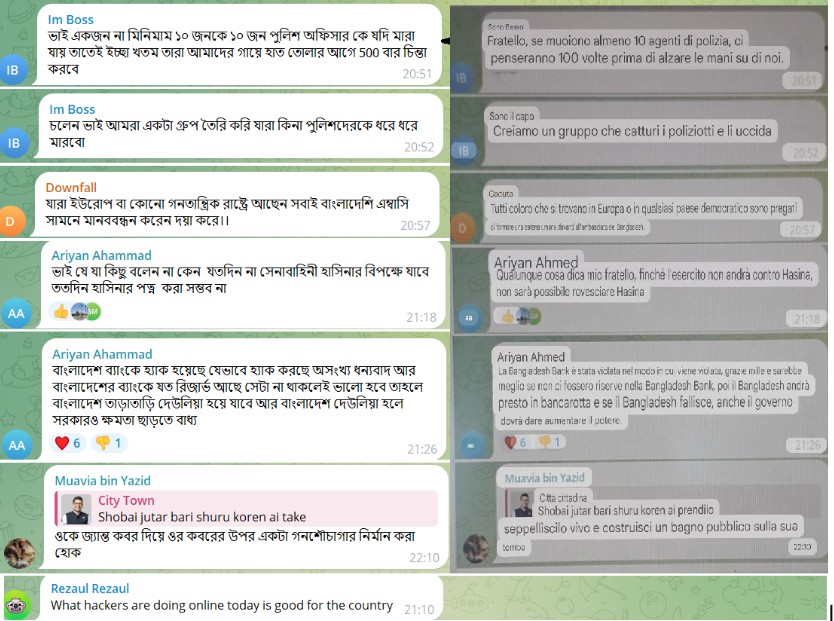

Dall’analisi dei commenti possiamo vedere come i toni crescano ancora di più. Il loro obiettivo principale è quello di formare gruppi, riempire le piazze (anche straniere ed europee) ed agire in maniera forte e decisa contro coloro che chiamano i “fascisti”.

Come riportato delle immagini di cui sopra i commenti richiamano alla mobilitazione su tutti i livelli con l’obiettivo principale di fare cadere il governo attuale.

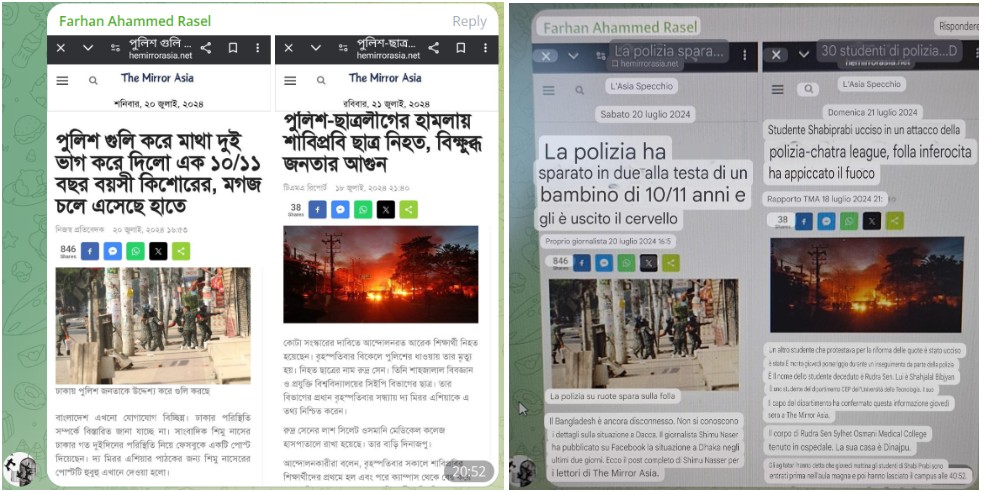

Per dare forza alla loro posizione ed ottenere ancora più consenso spesso pubblicano articoli come questi di “The Mirror Asia” dove

Come potete vedere si tende a riportare articoli forti e molto sensibili (anche se non verificati e con assenza di dettagli) come quello del bambino di 10/11 anni di cui sopra.

Come RHC ci teniamo a rimarcare come oggi più che mai, non possiamo pensare all’Hacker come una persona singola chiusa in una stanza buia con il suo PC, tanto meno che i danni che possono effettuare riguardano solo ai dispositivi informatici. Dobbiamo realizzare il fatto che gli Hacker e soprattutto gli Hacktivisti lavorano principalmente in gruppi e i loro obiettivi finali non sono i dispositivi IT, bensì le persone nel mondo fisiche in carne ed ossa.

Quanto riportato per il Bangladesh non è un caso isolato, ma anzi segue il trend degli ultimi 2 anni, dove abbiamo osservato un aumento significativo dell’attività di Hacktivismo a causa delle guerre in corso e dei conflitti geopolitici in varie regioni. Dall’inizio della guerra contro l’Ucraina, abbiamo assistito a una notevole mobilitazione di attori non statali e sostenuti dallo stato, che hanno formato nuovi gruppi o si sono uniti a collettivi di hacker esistenti.

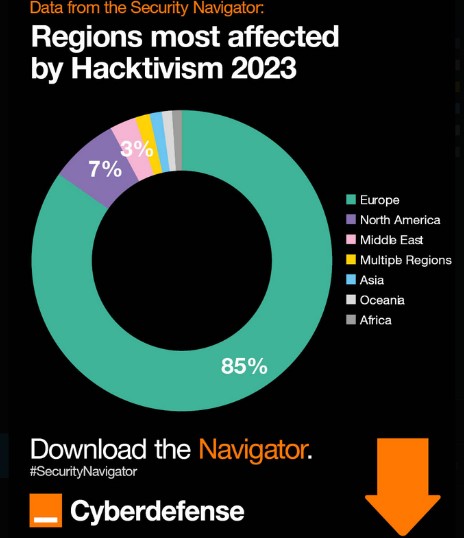

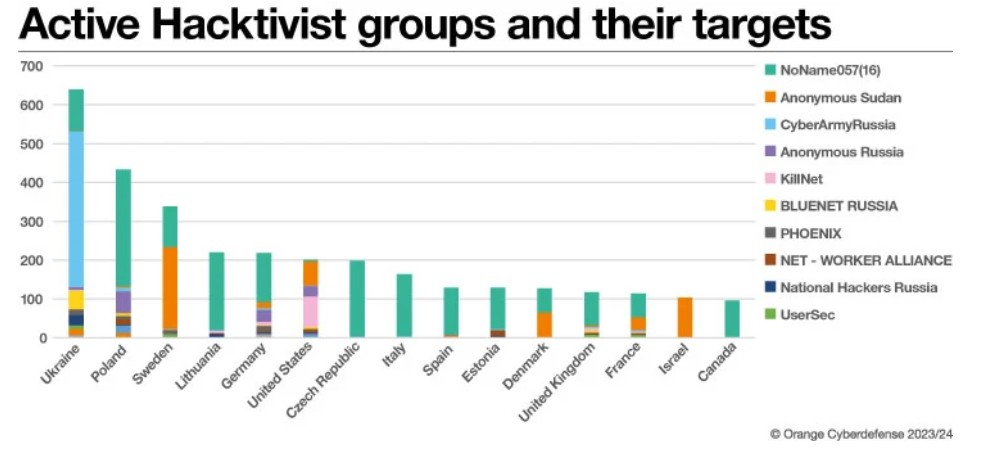

Infatti come si può notare dal report di Orange Cyberdefense, nel periodo 2023/2024 noi europei rappresentiamo la regione più colpita dagli Hacktivisti con l’Ucraina come principale target di queste attività:

A tal proposito per conoscere un pò più da vicino questi gruppi, vi invitiamo per chi non lo avesse fatto di leggere il nostro articolo/ intervista “Parla AzzaSec! RHC intervista gli Hacktivisti Italiani pro Palestina e Russia, affiliati a NoName057(16)”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.