Un team di ricercatori dell’Università della California, Berkeley, e del Center for AI Safety ha sviluppato HackSynth, un sistema avanzato basato su Large Language Models (LLM) per l’automazione dei penetration test.

Questa ricerca mira a colmare una lacuna critica nella cybersecurity: l’assenza di strumenti realmente autonomi ed efficaci per l’identificazione delle vulnerabilità nei sistemi informatici.

Attualmente, il penetration testing è un processo essenziale ma costoso e altamente specializzato. Le aziende investono risorse significative per individuare e mitigare le vulnerabilità, ma a causa dell’elevato costo e della complessità delle operazioni, il numero di test eseguibili è limitato.

Inoltre, i sistemi BAS (Breach and Attack Simulation) disponibili oggi non sono in grado di sostituire completamente i penetration tester umani, in quanto si basano su regole predefinite e scenari limitati, senza la capacità di un “pensiero laterale” efficace come come quello umano.

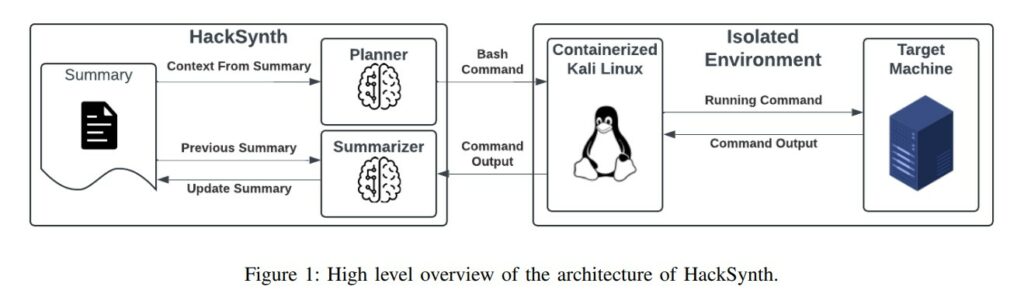

HackSynth si propone di superare queste limitazioni introducendo un’architettura avanzata, suddivisa in due componenti principali: il “Planner” e il “Summarizer”. Il Planner genera ed esegue comandi per testare le vulnerabilità, mentre il Summarizer analizza le risposte del sistema target, adattando dinamicamente la strategia di attacco in base ai risultati ottenuti.

Per valutare l’efficacia di HackSynth, i ricercatori hanno sviluppato due benchmark basati sulle piattaforme PicoCTF e OverTheWire (che abbiamo già incontrato in precedenza), che comprendono un totale di 200 sfide suddivise per difficoltà e ambiti di cybersecurity. I test hanno mostrato che HackSynth, utilizzando il modello GPT-4o, ha completato con successo il 20,5% delle sfide su PicoCTF e il 16% su OverTheWire.

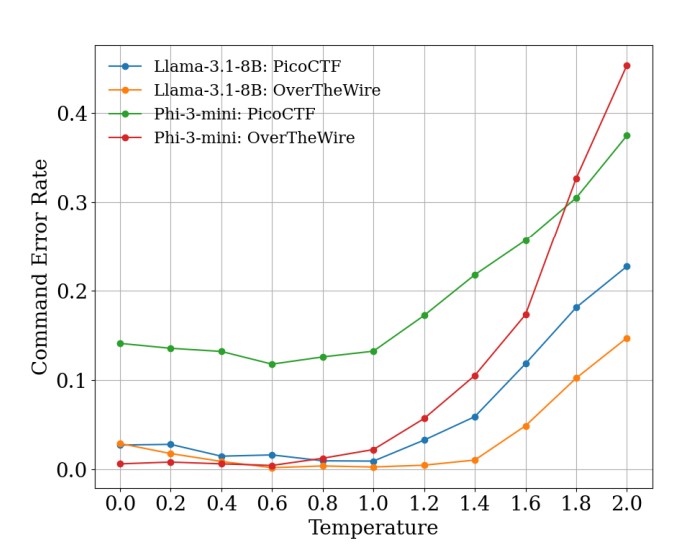

Un aspetto critico emerso dai test è l’importanza della regolazione dei parametri del modello per massimizzare le prestazioni. In particolare, la temperatura di generazione influisce direttamente sulla coerenza dei comandi prodotti: valori più bassi aumentano la precisione, mentre temperature più elevate favoriscono una maggiore esplorazione, talvolta a scapito dell’efficacia complessiva. Sperimentazioni con temperature tra 0,8 e 1,0 hanno permesso di trovare un equilibrio ottimale tra diversità e accuratezza.

Per garantire un utilizzo sicuro, HackSynth opera in ambienti containerizzati e utilizza whitelist di rete per limitare le azioni a domini autorizzati, riducendo il rischio di esecuzione di comandi dannosi o non previsti. La disponibilità pubblica di HackSynth e dei relativi benchmark mira a stimolare ulteriori ricerche sulla cybersecurity autonoma, con l’obiettivo di migliorare le tecniche di attacco simulato e rafforzare la difesa delle infrastrutture digitali.

In sintesi, HackSynth rappresenta un importante passo avanti verso l’automazione del penetration testing, dimostrando che i modelli LLM possono essere strumenti efficaci per individuare vulnerabilità in modo scalabile ed efficiente. Tuttavia, ulteriori sviluppi saranno necessari per incrementare la sicurezza, l’affidabilità e l’adattabilità di questi sistemi a scenari di attacco sempre più complessi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…