Art. 640 ter C.P. (Frode Informatica)

“Chiunque, alterando in qualsiasi modo il funzionamento di un sistema informatico o telematico o intervenendo senza diritto con qualsiasi modalità su dati, informazioni o programmi contenuti in un sistema informatico o telematico o ad esso pertinenti, procura a sé o ad altri un ingiusto profitto con altrui danno, è punito con la reclusione da sei mesi a tre anni e con la multa da euro 51 a euro 1.032.

La pena è della reclusione da uno a cinque anni e della multa da trecentonove euro a millecinquecentoquarantanove euro se ricorre una delle circostanze previste dal numero 1) del secondo comma dell'articolo 640, ovvero se il fatto produce un trasferimento di denaro, di valore monetario o di valuta virtuale o è commesso con abuso della qualità di operatore del sistema.

La pena è della reclusione da due a sei anni e della multa da euro 600 a euro 3.000 se il fatto è commesso con furto o indebito utilizzo dell'identità digitale in danno di uno o più soggetti.

Il delitto è punibile a querela della persona offesa, salvo che ricorra taluna delle circostanze di cui al secondo e terzo comma o la circostanza prevista dall'articolo 61, primo comma, numero 5, limitatamente all'aver approfittato di circostanze di persona, anche in riferimento all'età”Oggi basta scrivere all’interno del proprio browser di ricerca, la parola Trading per essere indirizzati su centinaia di siti, che promettono guadagni esorbitati mediante l’investimento di semplici somme. Ricordiamo che l’attività di Trading Online, consiste nell’acquistare e vendere titoli finanziari via computer. L’obiettivo principale di chi fa TOL consiste nel guadagnare sulla differenza di prezzo tra acquisto e vendita.

In definitiva consiste in una negoziazione telematica di titoli finanziari, quindi di un servizio finanziario fornito da società autorizzate da Consob, il cui scopo sarà quello di mettere a disposizione dei clienti, una piattaforma, su cui visualizzare i titoli presenti su numerosi mercati borsistici esteri e italiani. Queste società sono chiamate “broker online” o intermediari digitali.

Chiunque effettui tale attività, deve essere autorizzato ai sensi del DECRETO LEGISLATIVO del 24 feb 1998, n.58, dall’autorità finanziaria dello Stato in cui ha sede.

Chiarito questo aspetto, l’investitore oculato deve verificare che il consulente finanziario, deve essere in possesso di questa autorizzazione, diversamente si è preda di un operatore abusivo, non controllato. Il trader abusivo, che tratterà per sé le somme conferitegli, creando l’illusione di aver effettuato grandi guadagni, sparendo successivamente, commetterà sia il reato di abusivismo finanziario che quello di truffa (art. 640 1comma del C.P.). Infatti, in qualità di finto promotore finanziario, con più azioni esecutive di un medesimo disegno criminoso, con artifizi e raggiri indurrà la vittima in errore, ottenendo un guadagno trattenendo per se o per altri le somme dell’ignara vittima.

La tipica frode si esplica mediante la proposta di investimenti, propedeutica per l’intervento successivo sui dati di pagamento forniti dalla vittima, oppure reindirizzando il malcapitato su pagine fake, sostituite a quelle di siti affidabili, oppure sfruttando la creazione di piattaforme su misura, sostenute da numerose recensioni false.

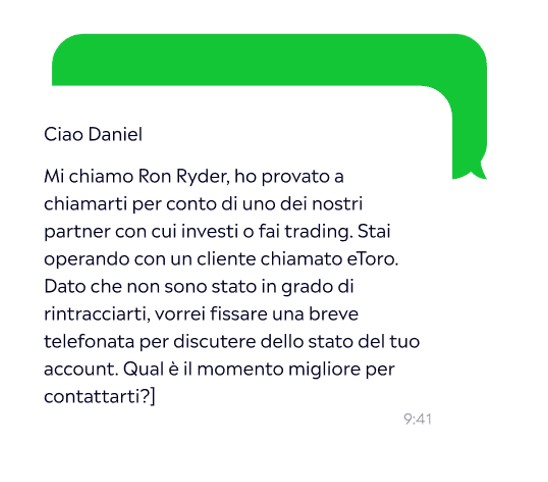

Solitamente il primo approccio avviene tramite un falso call center o mediante l’inoltro di Email/messaggi whatapps con proposte di investimento. Ottenuto il primo aggancio si verrà messi in contatto con quello che viene presentato come un consulente personale esperto, il quale avrà il compito di seguire tutte le operazioni.

Qui sarà possibile, ravvisare i primi segnali di truffa, infatti nel linguaggio utilizzato durante le comunicazioni, i messaggi sono solitamente infarciti di errori grammaticali. Inoltre il finto broker, non fornirà mai la documentazione informativa obbligatoria, in contrasto con il testo unico delle disposizioni in materia di intermediazione finanziaria.

La vittima, a questo punto, viene indotta ad investire, mediante piattaforme che sembrano affidabili. Piattaforme di cui il sedicente consulente, fornirà direttamente l’URL. Tali pagine,verosimilmente, saranno state hackerate o create ad hoc per eseguire tale attività di truffa. Da questo momento, per la persona vittima si apriranno due scenari:

il primo, si verifica quando il soggetto sarà indotta con artifici e raggiri ad effettuare direttamente investimenti che produrranno un guadagno ingiusto a favore del falso trader o di un terzo soggetto. La seconda si verifica quando la frode sarà veicolata sfruttando un sistema informatico, situazione che incorre quando la pagina del sito su cui si effettuano gli investimenti viene hackerata, oppure nella quale il falso operatore prospetta l’istallazione di programmi che sfruttano il protocollo RDP, necessari per un controllo remoto del computer della vittima.

Questa situazione manifesta i requisiti costitutivi della frode informatica (art. 640 ter del C.P.), in quanto si configura un inganno perpetrato mediante l’uso di strumenti informatici. Fattispecie aggravata dalla minorata difesa della vittima, poiché per la giurisprudenza l’utilizzo di sistemi informatici viene considerato pregiudizievole, in quanto permissivo di operazioni effettuabili a distanza.

Nelle fattispecie indicate, presenterà un grande fattore di criticità, il recupero degli eventuali fondi investiti, poiché per la maggior parte trasferiti su conti esteri, molto spesso sotto forma di criptovaluta e quindi difficilmente oggetto di provvedimenti di sequestro e restituzione da parte della Autorità Giudiziaria.

Come nella maggior parte delle fattispecie caratterizzate da frode, la miglior tutela risulta sempre l’attenzione preventiva. Una delle strategie utilizzate dai criminali informatici sarà puntare sull’elevata redditività dei prodotti , omettendo di spiegare in maniera esatta i rischi delle operazioni di investimento. Tuttavia la materia trattata comprende argomenti complessi e articolati, sia sul lato informatico che su quello finanziario, ovviamente non colmabili mediante semplici scambi telefonici o messaggi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…