Gli hacker utilizzano sempre più spesso lo strumento Windows Advanced Installer per infettare i computer di grafici, architetti e ingegneri con malware di mining. Gli aggressori nascondono il loro malware negli installer dei più diffusi programmi di modellazione 3D e progettazione grafica, tra cui Adobe Illustrator, Autodesk 3ds Max e SketchUp Pro.

Gli esperti di Cisco Talos che hanno notato questa tendenza riferendo che gli attacchi sono rivolti principalmente agli utenti di lingua francese.

Pertanto, la maggior parte delle vittime si trova in Francia e Svizzera. Numeri significativi di contagi si registrano anche negli Usa, Canada, Germania, Algeria e Singapore.

Apparentemente, gli hacker pubblicizzano software infetto utilizzando tecniche SEO black hat, e in realtà tale software piratato finisce per essere infettato da trojan di accesso remoto (RAT) e payload di malware che effettua attività di mining di criptovaluta.

Secondo gli esperti, gli aggressori concentrano i loro sforzi su obiettivi specifici, poiché grafici, animatori ecc. utilizzano più spesso computer con potenti processori grafici, il che significa che il mining sulle loro macchine sarà più redditizio.

I ricercatori scrivono di aver notato due diversi metodi di attacco utilizzati in questa campagna. In entrambi i casi, gli aggressori utilizzano Advanced Installer per creare file Windows Installer contenenti PowerShell dannosi e script batch che vengono eseguiti quando il programma di installazione viene avviato utilizzando la funzione Azione personalizzata. Va notato che i metodi di attacco differiscono per gli script eseguiti, la complessità della catena di infezione e i payload finali.

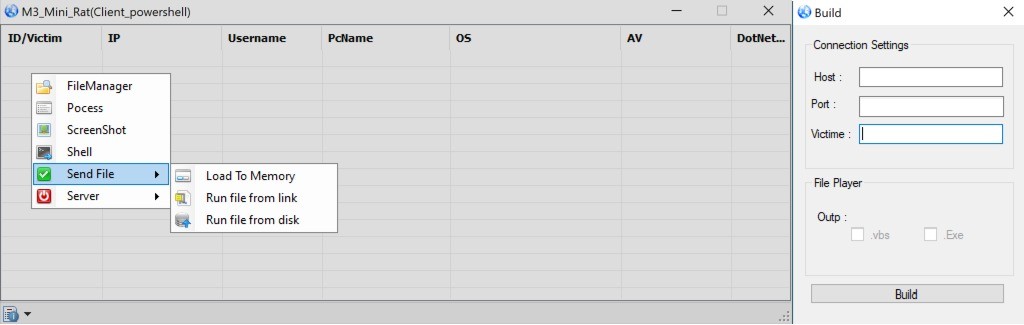

Di conseguenza, il computer della vittima viene infettato dal trojan di accesso remoto M3_Mini_Rat, che consente agli hacker di effettuare ricognizioni e installare ulteriori payload nel sistema.

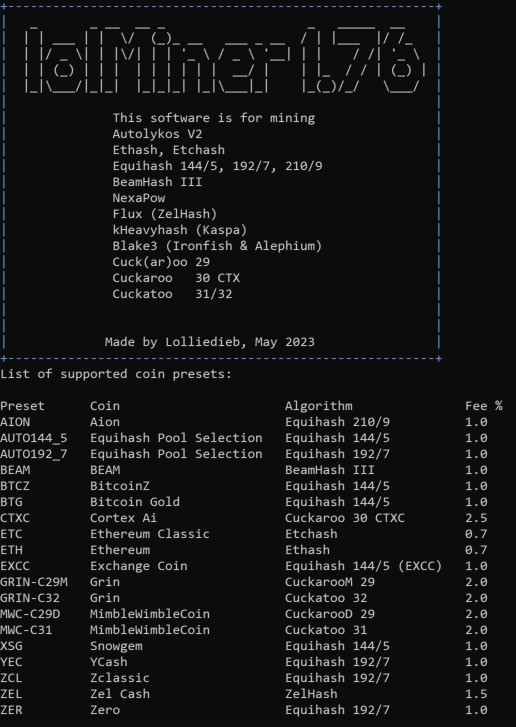

Ulteriori payload sono PhoenixMiner e lolMiner, che estraggono criptovaluta e “rubano” la potenza di calcolo delle schede video AMD, Nvidia e Intel (solo lolMiner).

PhoenixMiner è progettato per il mining di Ethash (ETH, ETC, Musicoin, EXP, UBQ e così via) e lolMiner supporta diversi protocolli tra cui Etchash, Autolykos2, Beam, Grin, Ae, ALPH, Flux, Equihash, Kaspa, Nexa, Ironfish e altri. Inoltre, la versione 1.76 di lolMiner, vista in questa campagna, supporta il mining simultaneo di due diverse criptovalute.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.