I ricercatori hanno ideato un nuovo attacco che recupera le chiavi di crittografia memorizzate nelle smart card e negli smartphone utilizzando le fotocamere degli iPhone o i sistemi di sorveglianza commerciali registrando i LED di alimentazione quando il lettore di schede o lo smartphone è acceso.

Come sappiamo si tratta di un attacco in side channel.

Monitorando attentamente caratteristiche come il consumo energetico, il suono, le emissioni elettromagnetiche o la quantità di tempo necessaria per l’esecuzione di un’operazione, gli aggressori possono raccogliere informazioni sufficienti per recuperare le chiavi segrete che sono alla base della sicurezza e della riservatezza di un algoritmo crittografico.

Come riportato da Wired nel 2008, uno dei side channel più antichi conosciuti è stato isolato su una telescrivente top-secret che l’esercito e la marina degli Stati Uniti utilizzavano durante la seconda guerra mondiale per trasmettere comunicazioni che non dovevano essere lette dalle spie tedesche e giapponesi.

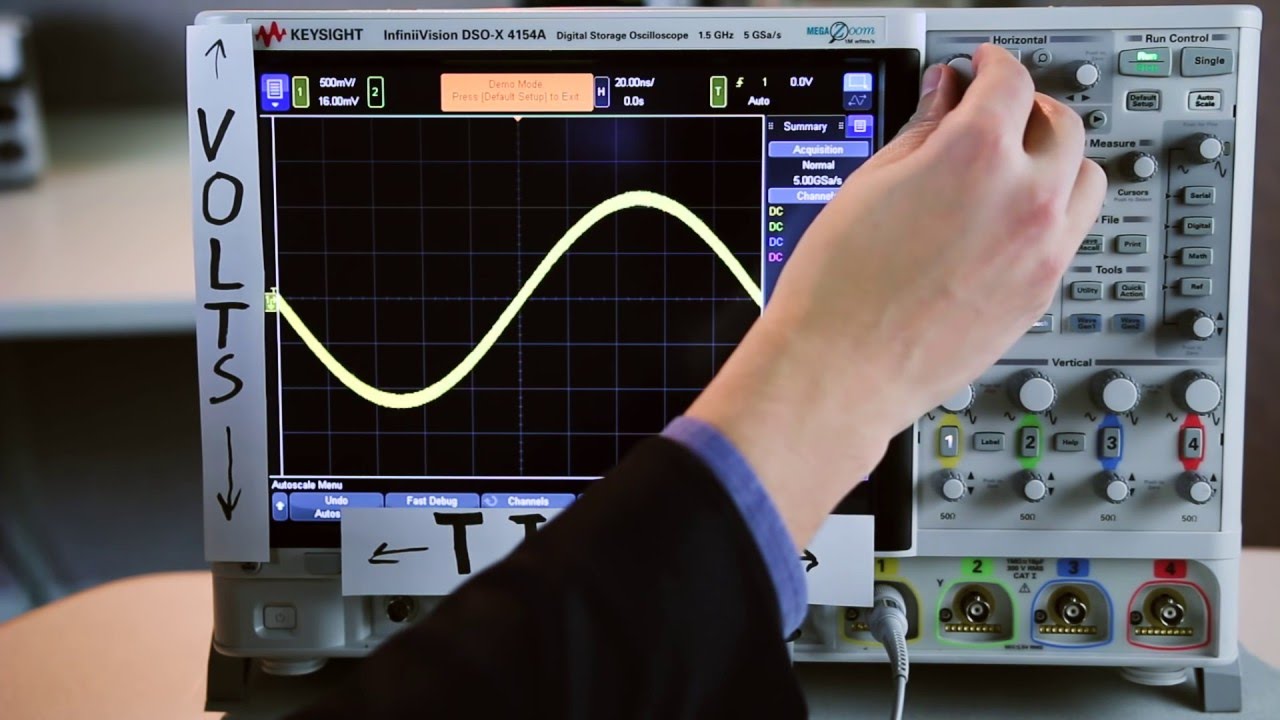

Con sorpresa degli ingegneri dei Bell Labs che hanno progettato il terminale, ogni volta che veniva inserita una lettera crittografata, uno oscilloscopio vicino riusciva a catturare delle informazioni utili. Sebbene l’algoritmo di crittografia nel dispositivo fosse valido, le emissioni elettromagnetiche emanate dal dispositivo erano sufficienti a fornire un side channel che faceva trapelare la chiave segreta.

Da allora i side channel sono diventati molto usati, e ne vengono scoperti di nuovi regolarmente. Dei side channel recentemente scoperti sono ad esempio Minerva e Hertzbleed, venuti alla luce rispettivamente nel 2019 e nel 2022.

Minerva è riuscita a recuperare la chiave segreta a 256 bit di una smart card approvata dal governo degli Stati Uniti misurando i modelli temporali in un processo crittografico noto come moltiplicazione scalare. Hertzbleed ha consentito a un utente malintenzionato di recuperare la chiave privata utilizzata dall’algoritmo crittografico post-quantum SIKE misurando il consumo energetico della CPU Intel o AMD che esegue determinate operazioni.

Dato l’uso della misurazione del tempo in uno e della misurazione della potenza nell’altro, Minerva è noto come side channel di temporizzazione e Hertzbleed può essere considerato un canale laterale di potenza.

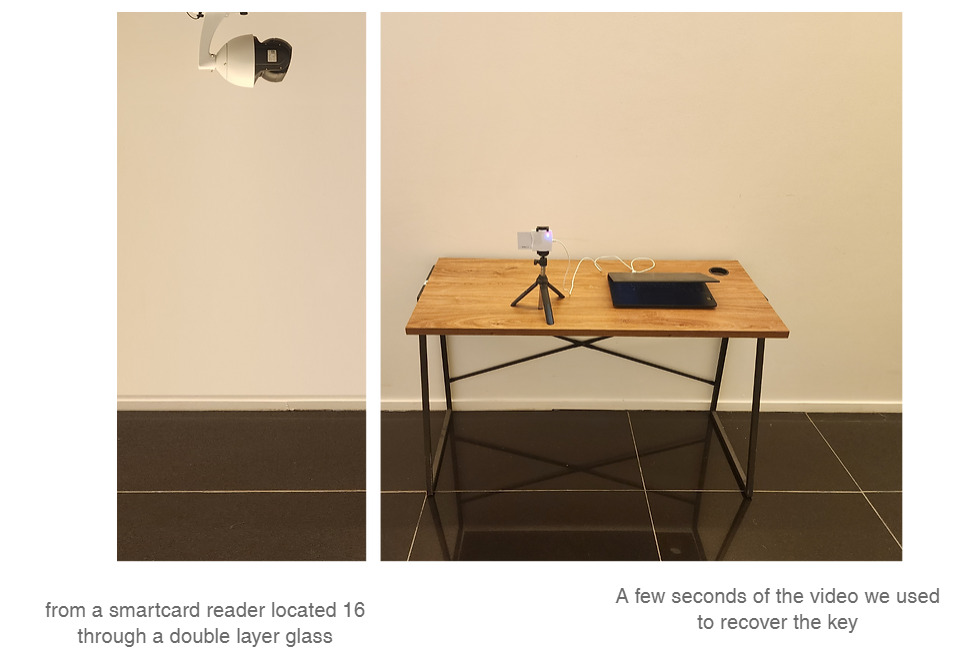

Martedì, degli accademici hanno svelato nuove ricerche che dimostrano attacchi che forniscono un nuovo modo per sfruttare questi tipi di canali secondari. L’attacco utilizza una telecamera di sorveglianza connessa a Internet per acquisire un video ad alta velocità del LED di alimentazione su un lettore di smart card o di un dispositivo periferico collegato durante le operazioni crittografiche.

Questa tecnica ha permesso ai ricercatori di estrarre una chiave ECDSA a 256 bit dalla stessa smart card approvata dal governo utilizzata in Minerva. L’altro ha permesso ai ricercatori di recuperare la chiave SIKE privata di un telefono Samsung Galaxy S8 addestrando la fotocamera di un iPhone 13 sul LED di alimentazione di un altoparlante USB collegato al telefono, in modo simile a come Hertzbleed ha estratto le chiavi SIKE da Intel e AMD.

I LED di alimentazione sono progettati per indicare quando un dispositivo è acceso. In genere emettono una luce blu o viola che varia in luminosità e colore a seconda del consumo energetico del dispositivo a cui sono collegati.

Esistono limitazioni a entrambi gli attacchi che li rendono irrealizzabili in molti (ma non tutti) gli scenari del mondo reale. Nonostante ciò, la ricerca pubblicata è rivoluzionaria perché fornisce un modo completamente nuovo per facilitare gli attacchi side-channel.

Non solo, ma il nuovo metodo rimuove la più grande barriera che impedisce ai metodi esistenti di sfruttare i canali laterali: la necessità di disporre di strumenti come un oscilloscopio, sonde elettriche o altri oggetti che toccano o si trovano in prossimità del dispositivo che viene attaccato.

Nel caso di Minerva, il dispositivo che ospitava il lettore di smart card doveva essere compromesso affinché i ricercatori potessero raccogliere misurazioni sufficientemente precise. Hertzbleed, al contrario, non si basava su un dispositivo compromesso, ma impiegò 18 giorni di costante interazione con il dispositivo vulnerabile per recuperare la chiave SIKE privata.

Per attaccare molti altri side channel, come quello nel terminale di telescrivente crittografato della seconda guerra mondiale, gli aggressori devono disporre di strumenti specializzati e spesso costosi collegati o vicino al dispositivo mirato.

Gli attacchi basati sul video presentati martedì riducono o eliminano completamente tali requisiti. Tutto ciò che serve per rubare la chiave privata memorizzata sulla smart card è una telecamera di sorveglianza connessa a Internet che può trovarsi fino a 62 piedi di distanza dal lettore mirato.

L’attacco del canale laterale al telefono Samsung Galaxy può essere eseguito da una fotocamera dell’iPhone 13 già presente nella stessa stanza.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…