Gli hacker nordcoreani utilizzano una nuova variante Linux del malware FASTCash per infettare i sistemi di trasferimento dei pagamenti degli istituti finanziari e il prelievo non autorizzato di contanti dagli sportelli bancomat.

Le varianti precedenti di FASTCash erano mirate ai sistemi Windows e IBM AIX (Unix), ma recentemente un rapporto del ricercatore di sicurezza HaxRob ha menzionato una versione Linux precedentemente sconosciuta del malware che prendeva di mira le distribuzioni Ubuntu 22.04 LTS.

Vale la pena notare che gli esperti hanno messo in guardia già nel 2018. All’epoca, questa attività era attribuita al gruppo di hacker nordcoreano Hidden Cobra.

È stato segnalato che FASTCash è stato utilizzato per svuotare gli sportelli bancomat in paesi dell’Asia e dell’Africa almeno dal 2016. Nel 2017, sono stati prelevati contanti dagli sportelli bancomat contemporaneamente in 30 paesi, e nel 2018 è stato registrato un altro incidente in cui gli hacker hanno svuotato gli sportelli bancomat in altri 23 paesi.

Nel 2020, lo US Cyber Command ha portato rinnovata attenzione su questa minaccia, collegando la rinnovata attività a FASTCash 2.0 e al gruppo APT38 (Lazarus). Un anno dopo, tre cittadini nordcoreani furono accusati di essere coinvolti in questi programmi e responsabili del furto di oltre 1,3 miliardi di dollari da istituzioni finanziarie di tutto il mondo.

La variante di malware più recente individuata da HaxRob è apparsa per la prima volta su VirusTotal nel giugno 2023 e il ricercatore scrive che presenta somiglianze con le varianti precedenti per Windows e AIX. Il nuovo FASTCash si presenta come una libreria condivisa che viene inserita in un processo in esecuzione sul server utilizzando la chiamata di sistema ptrace e la collega alle funzioni di rete.

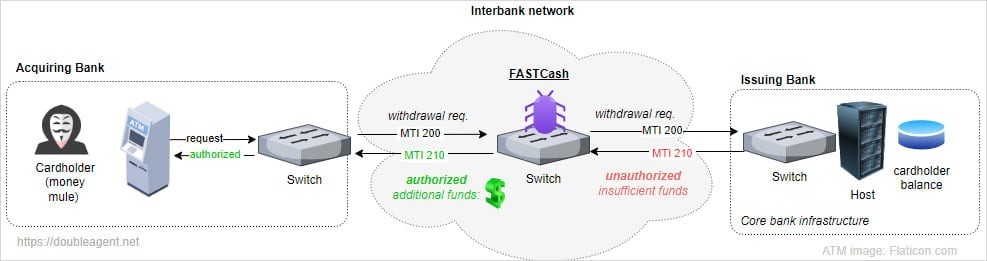

Gli switch attaccati sono intermediari che forniscono la comunicazione tra gli ATM, i terminali PoS e i sistemi centrali delle banche, instradando richieste e risposte alle transazioni. Il malware intercetta e manipola i messaggi di transazione ISO8583, utilizzati nel settore finanziario per elaborare carte di debito e di credito.

Nello specifico, FASTCash intercetta i messaggi relativi alle transazioni che sono state rifiutate a causa di fondi insufficienti sul conto del titolare della carta e sostituisce la risposta “rifiuta” con una risposta “approva“. Il messaggio modificato contiene anche un importo casuale compreso tra 12.000 e 30.000 lire turche (350-875 dollari) per autorizzare la transazione richiesta.

Una volta ricevuto nel sistema della banca il messaggio contenente i codici di approvazione (DE38, DE39) e l’importo (DE54), la banca approva la transazione e il money mule, lavorando in collaborazione con gli hacker, ritira i contanti dal bancomat e fugge.

Va notato che quando la versione Linux di FASTCash è apparsa su VirusTotal, non è stata rilevata dalle soluzioni di sicurezza, il che significa che il malware ha aggirato con successo la maggior parte dei meccanismi di sicurezza standard, consentendo agli hacker di eseguire le proprie operazioni senza interferenze.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…