Un gruppo di criminali informatici sponsorizzato dal governo cinese ha attaccato un’anonima organizzazione taiwanese utilizzando una suite di servizi e strumenti Google pubblicamente disponibili.

Gli esperti di Google TAG non hanno dubbi sul fatto che il gruppo cinese HOODOO, attivo almeno dal 2007, noto anche come APT41, Bario, Bronze Atlas, Wicked Panda e Winnti, sia dietro la campagna dannosa.

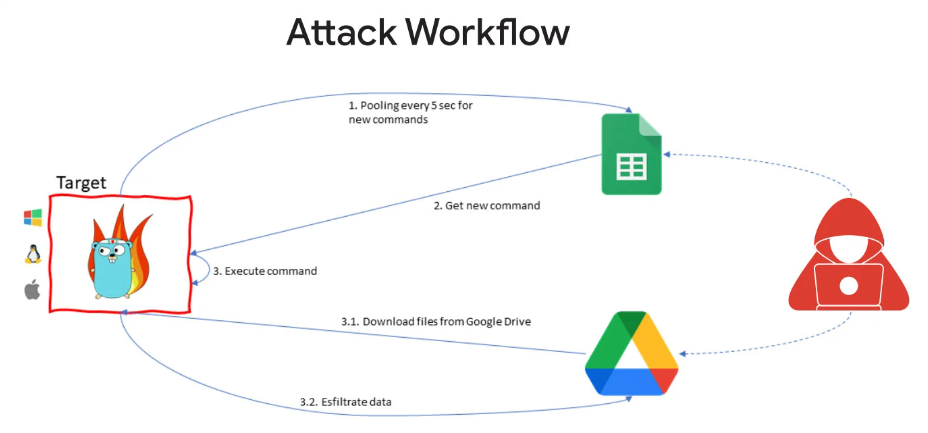

Il punto di partenza dell’attacco è un’e-mail di phishing contenente un collegamento a un file protetto da password ospitato su Google Drive.

Questo file include lo strumento Red Teaming pubblicamente disponibile “Google Command and Control” (GC2) sviluppato da appassionati e utilizzato dagli aggressori per leggere i comandi dannosi da Google Sheets, nonché per esfiltrare i dati della vittima nello spazio cloud.

Gli esperti di Google hanno affermato che questi aggressori avevano precedentemente utilizzato metodi simili, incluso l’uso di GC2, nel luglio 2022 durante un attacco a un sito Web italiano di ricerca del lavoro.

Lo studio di Google è notevole in quanto scopre due tendenze emergenti contemporaneamente. La prima tendenza è il crescente utilizzo da parte dei gruppi di attacco cinesi di strumenti pubblicamente disponibili come Cobalt Strike, GC2 per confondere i ricercatori di sicurezza e nascondere la fonte dell’attacco. La seconda tendenza indica la crescente prevalenza di malware e strumenti scritti nel linguaggio di programmazione Go grazie alla sua modularità e compatibilità multipiattaforma.

Google ha anche avvertito che l’onnipresente disponibilità e convenienza dei servizi cloud li ha resi uno strumento desiderabile e utile non solo per gli utenti ordinari, ma anche per i criminali informatici che utilizzano questi servizi per diffondere malware ed esfiltrare dati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…