Gli esperti del Solar Group hanno scoperto la penetrazione di hacker stranieri nell’infrastruttura di un’autorità esecutiva anonima. I ricercatori affermano che gli aggressori hanno utilizzato malware autoprodotti per lo spionaggio e che per il controllo remoto hanno utilizzato server compromessi di organizzazioni in diversi paesi.

Il raggruppamento esiste da almeno tre anni, ma non ci sono ancora dati sufficienti per attribuirlo con precisione, quindi questa entità si chiama NGC2180. Si sottolinea che ora tutti i malware rilevati sono stati neutralizzati e che i sistemi interessati sono tornati a funzionare.

Il Gruppo Solar afferma che alla fine del 2023 gli specialisti hanno effettuato un’analisi completa dell’infrastruttura di uno dei dipartimenti russi che gestiscono i dati critici. Durante il lavoro sono stati rilevati segni di hacking su uno dei computer. Un’indagine più approfondita ha rivelato diversi campioni di un malware a più fasi chiamato DFKRAT sulla rete dipartimentale.

Nella fase finale dell’attacco, il malware implementa un impianto che offre agli aggressori ampie opportunità di manipolare il sistema attaccato (dal furto dei dati dell’utente al download di ulteriore malware).

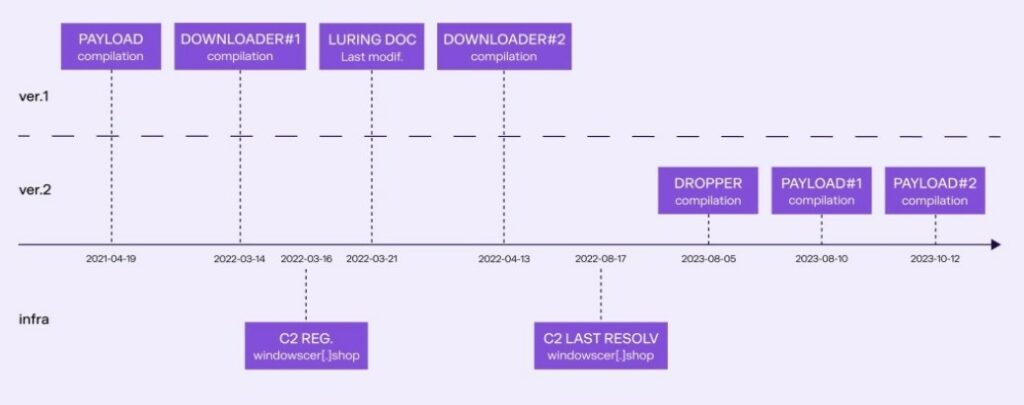

Il rapporto rileva che la versione del malware precedentemente scoperta non è stata trovata da nessuna parte. Ma nello spazio pubblico sono riusciti a trovare le versioni precedenti del malware e a tracciarne l’evoluzione a partire dal 2021.

Pertanto, con ogni nuova versione il malware diventava più complesso. In particolare, nell’ultimo caso gli aggressori hanno utilizzato la tecnica del DLL Side-Loading e hanno rinunciato alla trasmissione graduale dei comandi dal server di controllo al sistema di destinazione. Tali azioni da parte degli hacker indicano tentativi di nascondere attività dannose dalle misure di sicurezza sull’host finale.

Uno dei campioni trovati è stato recapitato al computer della vittima tramite un’e-mail di phishing caricata con un downloader. Nell’ultimo attacco il vettore dell’infezione è rimasto sconosciuto.

“Siamo riusciti a trovare e analizzare un frammento del codice del server di comando e controllo. Il file è stato caricato su un servizio pubblico con il nome config.jsp da un indirizzo IP dell’Arabia Saudita. Dall’analisi dell’infrastruttura di rete è emerso che probabilmente si trattava di una vittima intermedia il cui server era stato compromesso per ospitare il centro di controllo (C2). Nella versione attuale dell’impianto, per coordinare il proprio lavoro è stato utilizzato un componente violato del server dell’Istituto di nanoscienza e nanotecnologia del Centro nazionale per la ricerca scientifica “Democrito” in Grecia”, ha affermato Alexey Firsh, responsabile dell’analisi delle minacce. dipartimento presso il centro Solar 4RAYS del Gruppo Solar.

I ricercatori scrivono che l’attività di NGC2180 almeno negli ultimi tre anni indica un gruppo cibernetico altamente organizzato. E la compromissione di server legittimi per l’implementazione di infrastrutture di controllo, così come il fatto che NGC2180 abbia preso di mira importanti strutture governative, indicano un approccio sistematico e una possibile motivazione politica del gruppo.

“Sulla base dell’analisi di un frammento del server di comando e controllo, riteniamo che ci siano ancora più campioni che appartengono al cluster descritto. L’architettura del malware è stata rielaborata qualitativamente dagli hacker di attacco in attacco: i metodi di controllo remoto, consegna e distribuzione sono stati migliorati, solo il nucleo dell’impianto stesso è rimasto invariato. Tutto ciò suggerisce che dietro questi attacchi si nasconde un gruppo ben organizzato con un’ampia riserva di risorse che, come sappiamo da altre ricerche pubbliche, spesso riceve il sostegno statale. In futuro ci aspettiamo ulteriori attacchi da parte di NGC2180, quindi invitiamo la comunità della sicurezza informatica a utilizzare gli indicatori forniti nel nostro studio per identificare le tracce della presenza di questo gruppo”, ha avvertito Dmitry Marichev, un esperto del gruppo di analisi malware dell’Università Centro di ricerca Solar 4RAYS del Gruppo Solar.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…