Gli hacker hanno sfruttato una vecchia vulnerabilità di Microsoft Office, CVE-2017-8570, per implementare il famigerato Cobalt Strike Beacon, prendendo di mira i sistemi in Ucraina.

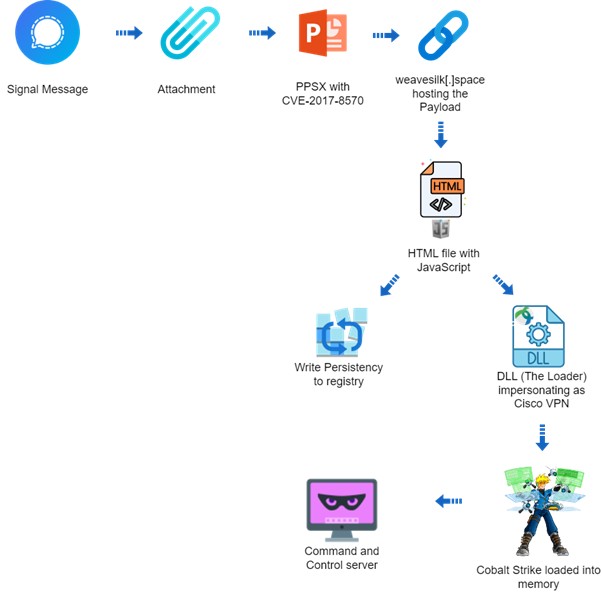

L’attacco, rilevata dal Deep Instinct Threat Lab, inizia con lo sfruttamento del CVE-2017-8570, una vulnerabilità identificata per la prima volta nel 2017. Questa vulnerabilità consente agli aggressori di eseguire codice arbitrario tramite file appositamente predisposti, rendendolo un potente strumento per l’accesso iniziale.

Gli aggressori hanno utilizzato un file PPSX (PowerPoint Slideshow) dannoso, mascherato da vecchio manuale di istruzioni dell’esercito americano dei carri armati di sminamento. Il file è stato progettato in modo intelligente per aggirare le tradizionali misure di sicurezza.

Comprendeva una relazione remota con un oggetto OLE esterno, utilizzando un prefisso “script:” prima di un URL HTTPS per nascondere il payload, evitare l’archiviazione su disco e complicare l’analisi. Questa tecnica mette in risalto la sofisticatezza degli aggressori e si concentra sulla furtività e sulla persistenza.

Nonostante l’analisi dettagliata, non è stato possibile attribuire l’operazione a nessun attore noto della minaccia. Questa mancanza di attribuzione aggiunge complessità alla difesa contro questi attacchi, poiché comprendere l’avversario è fondamentale per prevedere e mitigare le sue tattiche e tecniche.

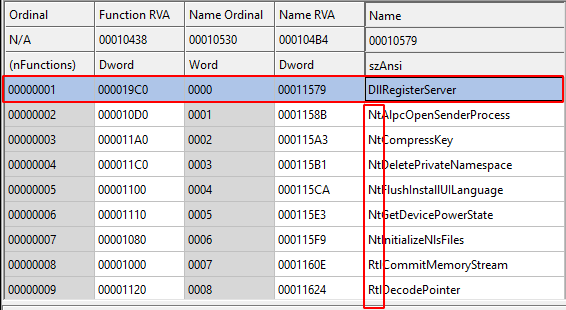

Al centro di questa campagna c’è l’utilizzo di un loader personalizzato per il Cobalt Strike Beacon, uno strumento popolare tra gli aggressori informatici grazie alle sue potenti capacità di comando e controllo (C&C) e alla flessibilità nell’implementazione di ulteriori carichi utili.

Il Cobalt Strike Beacon utilizzato in questo attacco è stato configurato per comunicare con un server C&C, abilmente mascherato da un popolare sito Web di fotografia ma ospitato in condizioni sospette.

La configurazione del Beacon includeva una versione crackata del software, indicata da un License_ID pari a 0, e istruzioni dettagliate per le comunicazioni C&C, inclusi il nome di dominio, l’URI e la chiave pubblica per gli scambi crittografati.

Questa configurazione non solo facilita un controllo efficace sui sistemi compromessi, ma complica anche gli sforzi dei difensori volti a intercettare o interrompere la comunicazione. La loro tecnologia ha rilevato con successo tutte le fasi dell’attacco, dalla consegna iniziale dei documenti all’esecuzione del Cobalt Strike Beacon.

Questa capacità di rilevamento completa è fondamentale in un panorama in cui gli aggressori evolvono costantemente i loro metodi per eludere il rilevamento.

Questo attacco sottolinea l’importanza della vigilanza e delle capacità di rilevamento avanzate nel campo della sicurezza informatica. Si consiglia alle organizzazioni di aggiornare regolarmente i propri sistemi per correggere vulnerabilità note come CVE-2017-8570.

Con l’evolversi della minaccia, rimane fondamentale per le comunità di sicurezza informatica condividere informazioni e collaborare sulle strategie di difesa, assicurandosi di rimanere un passo avanti rispetto agli avversari informatici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…