Possiamo dire che “anche i grandi piangono”, e sicuramente questo incidente di Amazon ci deve far comprendere quanto oggi le aziende di terze parti possono essere il “tallone di achille” di una postura cyber corretta all’interno delle mura della propria azienda.

La recente fuga di dati dei dipendenti divulgata attraverso un post su Breach Forums da un threat actors del colosso dell’e-commerce Amazon ha sollevato importanti preoccupazioni sulla sicurezza delle informazioni all’interno delle grandi aziende e sull’impatto dei fornitori terzi nelle loro vulnerabilità.

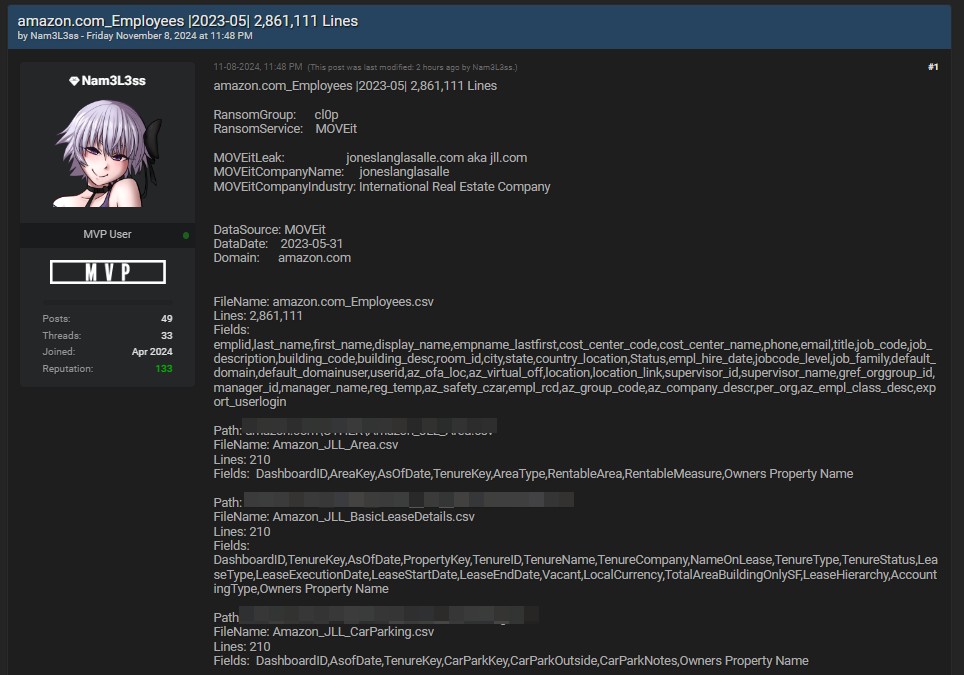

Secondo quanto riportato, oltre 2,8 milioni di record contenenti dati dei dipendenti Amazon sono stati esposti nelle underground. L’attore della minaccia, conosciuto come “Nam3L3ss“, ha condiviso i dettagli dei dati sottratti, che includono indirizzi e-mail aziendali, numeri di telefono fissi e altre informazioni legate al lavoro. Questo attacco evidenzia la fragilità delle catene di approvvigionamento digitali, dove un singolo punto di accesso compromesso può mettere a rischio una quantità considerevole di dati sensibili.

Il colosso dell’e-commerce Amazon ha confermato che alcuni dati dei suoi dipendenti sono stati compromessi a causa di una violazione della sicurezza che ha coinvolto un fornitore di terze parti. Secondo Amazon, la violazione ha interessato le informazioni di contatto relative al lavoro, tra cui indirizzi e-mail dei dipendenti, numeri di telefono fissi e sedi degli edifici.

Il numero esatto dei dipendenti interessati dall’ultima violazione della sicurezza non è stato reso noto da Amazon, anche se da quanto riportato sul post su Breach Forums si parla di 2.861.111 record di dati appartenenti ad Amazon.

Il record riportato sul post dal criminale informatico è il seguente:

Per ora, l’attore della minaccia noto come “Nam3L3ss” ha rivendicato la responsabilità della fuga di dati di Amazon su Breach Forums, un popolare forum di hacking. Nam3L3ss non è un nuovo arrivato nella comunità globale della criminalità informatica ed è noto per l’estrazione di dati dalle organizzazioni tramite incidenti ransomware o accesso non autorizzato a database esposti.

A complicare ulteriormente la situazione, Nam3L3ss ha dichiarato che i dati trapelati rappresentano solo una frazione delle informazioni raccolte e che è riuscito a estrarre interi database da fonti esposte.

I ricercatori di Bleeping Computer hanno riportato che non si tratta di dipendenti solo di Amazon. L’elenco delle aziende i cui dati sono stati rubati durante gli attacchi MOVEit o raccolti da risorse esposte su Internet e ora trapelato sul forum degli hacker include Lenovo, HP, TIAA, Schwab, HSBC, Delta, McDonald’s e Metlife, tra le altre (come mostrato nella tabella seguente).

| Company | Date Stolen | Number of Employees |

| Lenovo | 2023-05 | 45,522 |

| McDonald’s | 2023-05 | 3,295 |

| HP | 2023-05 | 104,119 |

| City National Bank | 2023-05 | 9,358 |

| BT | 2023-05 | 15,347 |

| dsm-firmenich | 2023-05 | 13,248 |

| Rush University | 2023-05 | 15,853 |

| URBN | 2023-05 | 17,553 |

| Westinghouse | 2023-05 | 18,193 |

| UBS | 2023-05 | 20,462 |

| TIAA | 2023-05 | 23,857 |

| OmnicomGroup | 2023-05 | 37,320 |

| Bristol-Myers Squibb | 2023-05 | 37,497 |

| 3M | 2023-05 | 48,630 |

| Schwab | 2023-05 | 49,356 |

| Leidos | 2023-05 | 52,610 |

| Canada Post | 2023-05 | 69,860 |

| Amazon | 2023-05 | 2,861,111 |

| Delta | 2023-05 | 57,317 |

| Applied Materials | 2023-05 | 53,170 |

| Cardinal Health | 2023-05 | 407,437 |

| US Bank | 2023-05 | 114,076 |

| fmr.com | 2023-05 | 124,464 |

| HSBC | 2023-05 | 280,693 |

| MetLife | 2023-05 | 585,130 |

L’incidente sembra essere collegato alla vulnerabilità MOVEit Transfer (CVE-2023-34362), un difetto critico nel software di trasferimento file di Progress Software, sfruttato per la prima volta nel maggio 2023. Questa falla ha consentito ai cybercriminali di eseguire attacchi alla supply chain che hanno colpito oltre 1.000 organizzazioni a livello globale, tra cui Amazon. La gang ransomware Clop è stata tra i primi gruppi a sfruttare questa vulnerabilità, e le sue attività mirate continuano a colpire aziende e istituzioni pubbliche. L’attacco mette in luce come le vulnerabilità nei servizi di terzi possano compromettere seriamente anche i sistemi delle aziende più protette, che si affidano a fornitori esterni per esigenze operative specifiche.

Nel 2023, l’expploit collegato al difetto di MOVEit, ha consentito agli autori della minaccia di aggirare i protocolli di autenticazione di bypass tramite un difetto di iniezione SQL, potenzialmente concedendo un accesso non autorizzato ai database MOVEit Transfer. MOVEit Transfer è ampiamente utilizzato da agenzie governative e aziende private in tutto il mondo.

Questa fuga di dati apre la strada a potenziali attacchi di phishing e altre minacce cyber, mettendo a rischio la sicurezza di milioni di dipendenti. L’incidente rappresenta un avvertimento per tutte le aziende che devono garantire non solo la protezione dei loro sistemi interni, ma anche un rigoroso monitoraggio e controllo delle pratiche di sicurezza dei loro partner e fornitori.

“I sistemi di Amazon e AWS rimangono sicuri e non abbiamo riscontrato alcun evento di sicurezza. Siamo stati informati di un evento di sicurezza presso uno dei nostri fornitori di gestione immobiliare che ha avuto un impatto su diversi dei suoi clienti, tra cui Amazon. Le uniche informazioni di Amazon coinvolte erano le informazioni di contatto di lavoro dei dipendenti, ad esempio indirizzi e-mail di lavoro, numeri di telefono fisso e ubicazioni degli edifici”, ha commentato sulla questione Adam Montgomery, portavoce dell’azienda.

Nessun dato personale sensibile, come numeri di previdenza sociale o informazioni finanziarie, è stato esposto nell’ultima violazione della sicurezza, poiché le informazioni non sono mai state accessibili al fornitore terzo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…