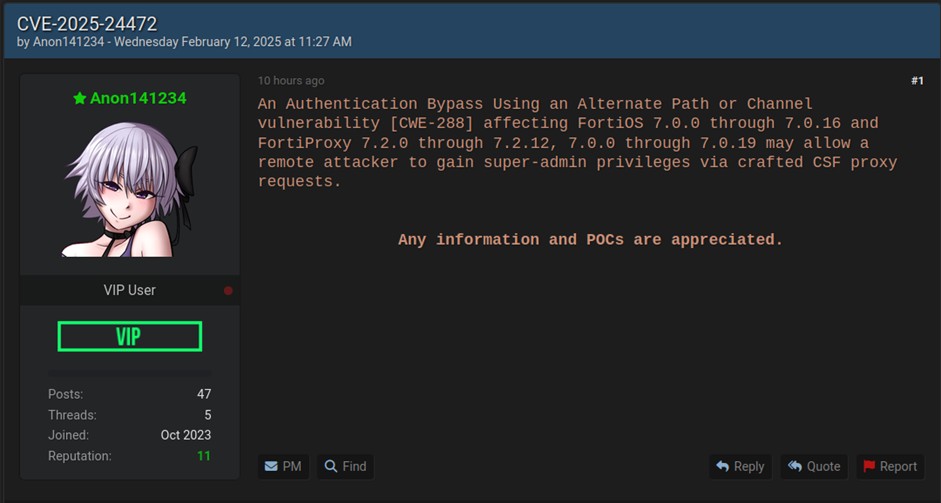

Sul noto forum underground un utente dallo pseudonimo Anon141234 riporta la CVE-2025-24472, che affligge i prodotti Fortinet. Oltre a chiedere informazioni è interessato ad un Proof Of Concept.

Questa vulnerabilità di tipo Authentication Bypass, sfruttabile su FortiOS e FortiProxy non aggiornati, consente ad un attaccante di guadagnare privilegi di super-admin tramite richieste al modulo websocket Node.js.

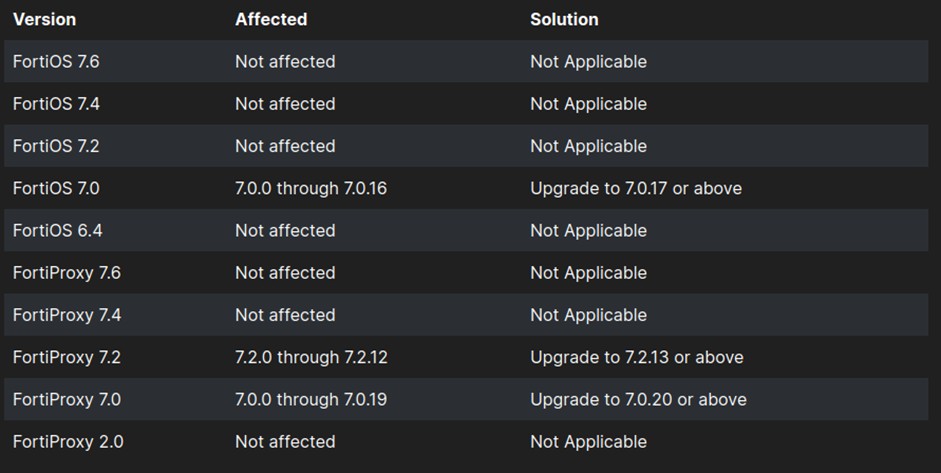

La CVE è riconosciuta da Fortinet sul proprio sito Product Security Incident Response Team (PSIRT) dove potete trovare gli IOC (indicatori di compromissione), i metodi di mitigazione e la tabella delle versioni di FortiOS e FortiProxy vulnerabili.

La CVE è recentissima e pare essere un’evoluzione della precedente CVE-2024-55591 di cui ci siamo occupati pochi giorni fa, trovate l’articolo a questo link.

Non abbiamo trovato, per adesso, analisi tecniche della CVE (oltre a quella ufficiale fatta da Fortinet), POC o exploit pubblici disponibili in rete; ma con una classificazione di livello 9.6 (Critical) e con la possibilità di bypassare l’autenticazione e guadagnare i privilegi di super-admin non tarderà ad essere reso pubblico qualcosa su GitHub. Nel frattempo (probabilmente con exploit closed e non pubblici), la vulnerabilità risulta attivamente sfruttata in rete come confermato da Fortinet e dal CSIRT nazionale.

Come detto, il CISIRT nazionale ha emesso un bollettino di sicurezza il 12 febbraio 2025 alle 9.22 indicando in una nota che “la vulnerabilità CVE-2025-24472 risulta essere sfruttata attivamente in rete.”

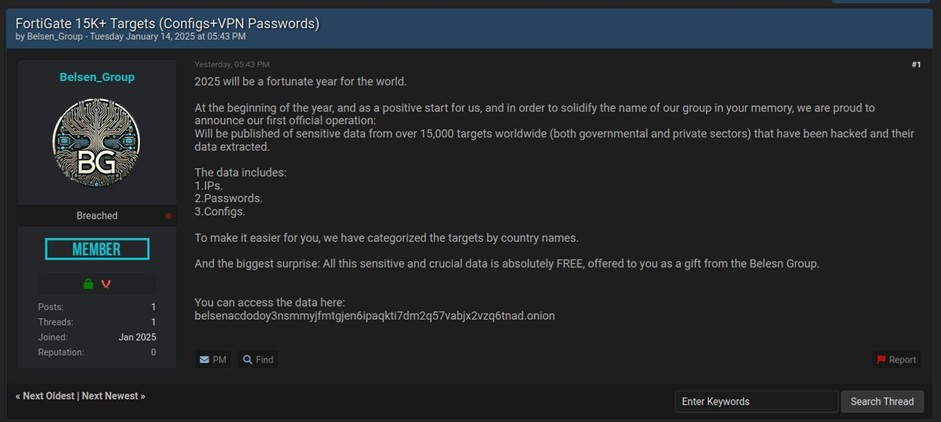

I dispositivi esposti e potenzialmente vulnerabili sono tanti. La cosa si fa ancora più “semplice” quando gli hacker “aiutano” gli hacker. Infatti Il 14 gennaio 2025 (più o meno in corrispondenza del riconoscimento della CVE-2024-55591) il gruppo Belsen_Group allo scopo di, “solidificare nella vostra memoria il nome del loro gruppo”, ha regalato un file contenente 15.000 configurazioni in chiaro di firewall compromessi, sfruttando CVE precedenti, e il dump delle credenziali VPN.

Il file, suddiviso per IP del dispositivo compromesso, riporta anche centinaia di IP geo-localizzabili sul territorio italiano.

Le raccomandazioni del produttore ma in generale le best practies sono sempre le stesse: disabilitare l’accesso pubblico all’interfaccia amministrativa del firewall, limitarne l’accesso con ACL o filtro su IP sorgenti, monitorare gli avvisi di sicurezza e applicare le patch e gli aggiornamenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…