Bentornati alla nostra serie di articoli dedicati alla cybersecurity per le Piccole e Medie Imprese (PMI)! In un mondo sempre più digitale, la sicurezza informatica è diventata una priorità fondamentale per le aziende di tutte le dimensioni. Tuttavia, le PMI spesso non dispongono delle risorse o delle competenze necessarie per affrontare adeguatamente le minacce informatiche.

Quando si tratta di proteggere la tua azienda dalle minacce informatiche, avere una strategia ben definita è fondamentale. Il NIST Cybersecurity Framework è uno strumento potente, progettato per aiutare le aziende di tutte le dimensioni a gestire e ridurre i rischi di cybersecurity.

Sebbene sia stato creato principalmente per le organizzazioni negli Stati Uniti, il suo approccio è riconosciuto a livello internazionale e può essere applicato ovunque. Ma cos’è esattamente questo framework e come può essere utile alla tua PMI? Scopriamolo insieme.

Immagina di avere un super manuale della sicurezza, scritto da un gruppo di geniacci del National Institute of Standards and Technology (NIST) negli Stati Uniti. Questo “manualone”, noto come NIST Cybersecurity Framework, non è un obbligo, ma è un po’ come quelle raccomandazioni della nonna: “Fidati, se lo segui ti risparmi un sacco di grane”.

E indovina? È progettato per aiutare le aziende di tutte le taglie, anche quelle piccole come un chiosco di limonate, a proteggere i propri dati come se fossero il tesoro nazionale.

Ora, potresti pensare: “Ma dai, questo è roba per le multinazionali con budget che noi comuni mortali possiamo solo sognare!”. E invece no! Il NIST Cybersecurity Framework è fatto apposta per essere flessibile e adattabile, un po’ come quei jeans che stanno bene a tutti (o quasi). Quindi sì, anche la tua piccola azienda può usarlo per tenere al sicuro dati, clienti e un bel po’ di notti di sonno.

Immagine tratta da brightsec.com

Crediti Fortinet

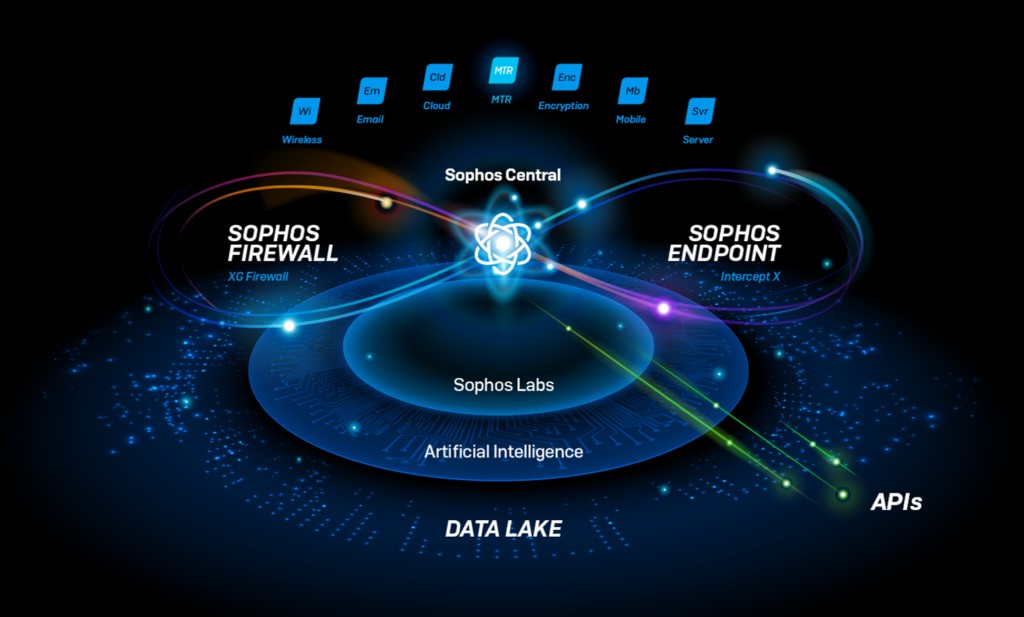

Crediti Sophos

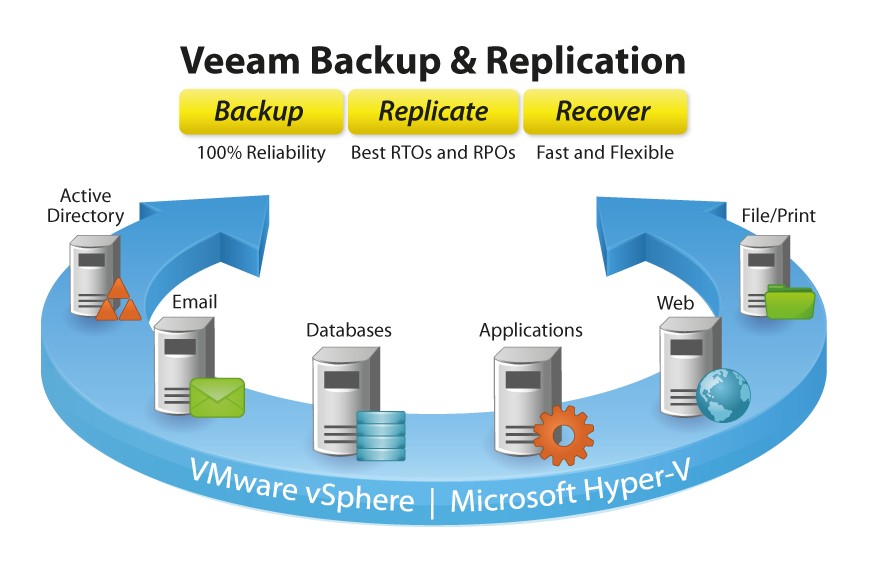

Crediti Veeam

Per riassumere il framework NIST per la cybersecurity aiuterà la tua azienda a:

Nel prossimo articolo esploreremo come rilevare e rispondere agli incidenti di sicurezza in modo efficace, utilizzando il NIST Framework come guida. Non perdere l’occasione di rafforzare la sicurezza della tua PMI!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…