Stiamo assistendo a un periodo turbolento nel panorama della cybercriminalità, segnato dall’emergere di una nuova piattaforma di phishing-as-a-service (PaaS) chiamata ‘FlowerStorm’. Questa minaccia, che si concentra principalmente sugli utenti di Microsoft 365, ha rapidamente guadagnato terreno dopo l’imprevisto arresto del suo predecessore, Rockstar2FA, avvenuto nel novembre 2024.

Rockstar2FA, un kit di phishing evoluto dall’ormai noto DadSec, ha subito un parziale crollo infrastrutturale l’11 novembre 2024 (Qui l’articolo completo). Secondo i ricercatori di Sophos, Sean Gallagher e Mark Parsons, molte pagine del servizio sono diventate inaccessibili, probabilmente a causa di problemi tecnici piuttosto che per interventi delle forze dell’ordine. In particolare, l’infrastruttura di Rockstar2FA faceva affidamento su un modello centralizzato che si è dimostrato vulnerabile a interruzioni multiple, lasciando spazio a nuove piattaforme come FlowerStorm.

Comparsa per la prima volta a giugno 2024, FlowerStorm ha colmato rapidamente il vuoto lasciato da Rockstar2FA. Questa nuova piattaforma condivide molte caratteristiche con il suo predecessore, tra cui meccanismi avanzati di elusione, un pannello user-friendly e una gamma diversificata di opzioni di phishing. Tuttavia, è l’uso di tecniche Adversary-in-the-Middle (AiTM) che rende FlowerStorm particolarmente insidiosa. Queste tecniche permettono agli attaccanti di intercettare credenziali e cookie di sessione, bypassando così le protezioni di autenticazione multi-fattore (MFA).

I portali di phishing utilizzati da FlowerStorm imitano in modo convincente le pagine di login di Microsoft, progettate per ingannare gli utenti e raccogliere token MFA e credenziali. Inoltre, Sophos ha evidenziato che FlowerStorm utilizza un sistema modulare che permette agli operatori di personalizzare gli attacchi in base ai target, rendendo la piattaforma particolarmente adattabile.

In un curioso dettaglio, la piattaforma adotta un tema botanico per le sue operazioni. Termini come “Flower”, “Sprout”, “Blossom” e “Leaf” compaiono nei titoli HTML delle pagine di phishing. Anche i pattern di registrazione e hosting dei domini sono simili a quelli di Rockstar2FA, con un forte utilizzo di domini .ru e .com, supportati da servizi di Cloudflare. Le similitudini nei domini suggeriscono una possibile connessione tra i due operatori o almeno una condivisione delle stesse infrastrutture.

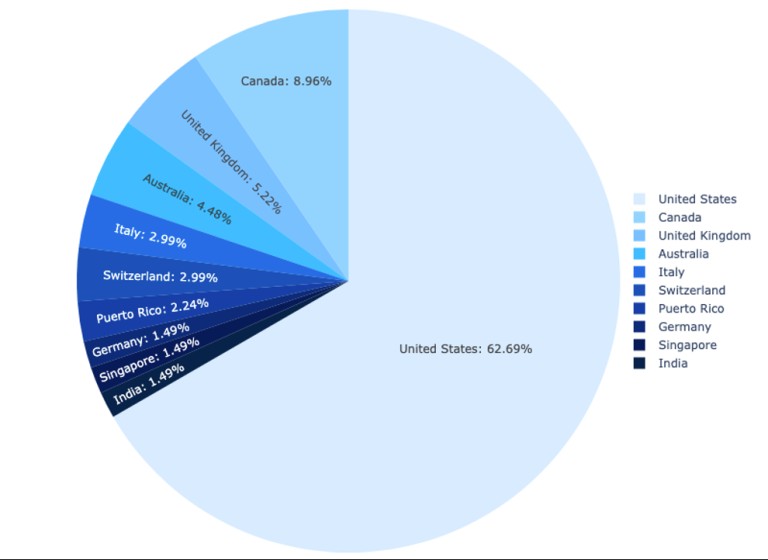

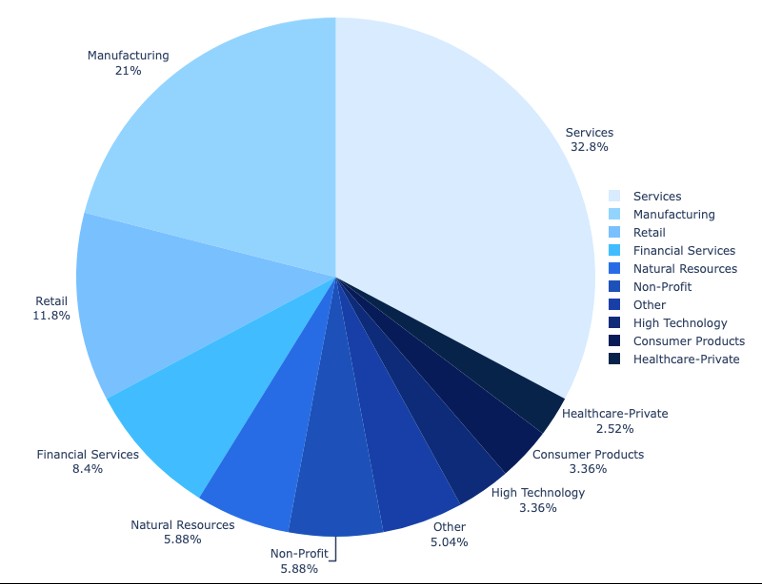

I dati di telemetria di Sophos rivelano che il 63% delle organizzazioni e l’84% degli utenti colpiti da FlowerStorm risiedono negli Stati Uniti. Tra i settori più colpiti troviamo i servizi (33%), la manifattura (21%), il retail (12%) e i servizi finanziari (8%).

Oltre a questo, si segnala una crescente attenzione verso i settori governativi e sanitari, con attacchi mirati che sfruttano vulnerabilità specifiche nelle loro infrastrutture di email e autenticazione.

Si consigliano alcune contromisure per proteggersi da attacchi sofisticati come quelli di FlowerStorm:

FlowerStorm non è solo un nome, ma un simbolo di come la cybercriminalità stia evolvendo in modo sofisticato e imprevedibile. Proprio come una tempesta che travolge tutto ciò che incontra, questa piattaforma di phishing-as-a-service ha dimostrato di essere in grado di adattarsi, mutare e prosperare, colpendo senza pietà utenti vulnerabili. Con il suo approccio modulare e l’uso di tecniche avanzate come l’Adversary-in-the-Middle (AiTM), FlowerStorm rappresenta una delle minacce più insidiose del panorama cyber odierno. Non c’è più tempo da perdere: la difesa contro questa tempesta deve essere immediata, precisa e senza compromessi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…