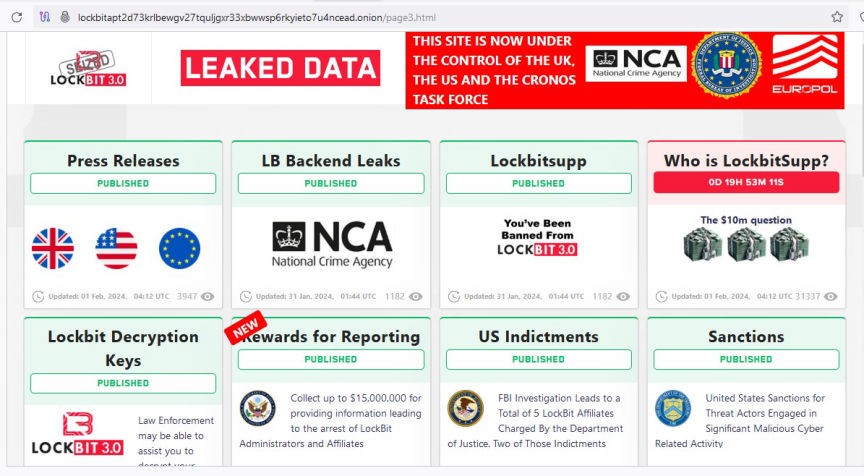

Sono passati 2 mesi da Operation Cronos portata avanti da FBI, Europol ed agenzie di altre 10 nazioni che ha scosso il famoso RaaS Russo. Nelle ultime ore la questione LockBit è riuscita ad attirare ancora una volta le attenzioni su di se.

L’APT ha ricevuto un trattamento speciale non solo per le risorse impiegate ma anche nell’attenzione sui dettagli per rendere la sua “piccola” sconfitta ironicamente teatrale.

Lo stesso LockbitSupp, autodefinitosi “CEO” del RaaS, ha apprezzato il rebrand del logo effettuato dalle agency quando hanno sequestrato il suo sito a tal punto da renderlo logo ufficiale sulla sua nuova versione. Ha persino offerto un lavoro al penetration tester che è riuscito a scoprire la vulnerabilità di PHP che ha causato l’intrusione e compromissione del sito.

Operation Cronos si estese a dei primi arresti (anche se apparirebbero non corellati direttamente alle operazioni di LockBit ma al riciclaggio delle criptovalute ottenute) e il sequestro di 30 StealBit server, machine utilizzate dagli affiliati per il trasferimento dei dati ottenuti dagli attacchi. Oltretutto alcune (in piccola parte rispetto al totale) chiave di decrypt vennero rilasciate per poter decryptare i dati senza la necessità dei onerosi riscatti. Dopo pochi giorni, tramite uno statement pubblicato dallo stesso LockbitSupp, rispose e criticò la operazione come inefficace per lo smantellamento del loro business.

“[…] I am on the right track […] This shows that no hack from the FBI can stop a business from thriving, because what doesn’t kill me makes me stronger.“, disse LockbitSupp.

Fu proprio l’arroganza percepita nelle parole della testa di LockBit a rendere la notizia di un secondo sequestro ancora più interessante oltre che inaspettata. Non ci sono conferme da parte degli organi nazionali coinvolti lasciando spazio ad un ventaglio di possibilità visto l’ambiente opaco di cui stiamo parlando.

Alle ore 21.00 italiane ha iniziato a circolare la notizia della resurrezione del leak site sequestrato precedentemente a LockBit. Questa volta i contenuti non si limitano ad un “Wanted” o screenshot del backend del loro piattaforma.

Per ora tutte le sezioni del sito sono vuote e riportano la dicitura “Coming Soon – Due to be released at 2024-05-07 14:00:00 UTC”. Per potere fruire del contenuto di questo secondo “attacco” dobbiamo ancora aspettare qualche ora.

Quello che per ora si può fare è analizzare la situazione e solo dopo potersi lanciare in illazioni. Partendo dal sito possiamo notare ancora la presenza della sezione “Who is LockbitSupp? – The $10m question“, questo può essere sia una riproposta di ottenere informazioni riguardo all’Evil CEO sotto degna ricompensa oppure finalmente verrà data una risposta dalle agency. Molto più interessanti invece le sezioni “But there’s more…”, ”What have we learnt?” e “More LB hackers exposed”.

La precedente compromissione della infrastruttura amministrativa potenzialmente conteneva maggiori informazioni sulla struttura della RaaS e dei suoi affiliati. Improbabile che siano state trovate delle risposte ma sicuramente informazioni che hanno potuto unirsi a quelle dalle indagini in corso portando alla de-anonimizzazione di collaboratori.

La sezione “What have we learnt?” sembrerebbe essere coperta interamente dall’NCA e prometti di raccontare delle curiosità “from the backend”. A primo acchito potrebbe contenere informazioni riguardanti la struttura, organizzazione o relazioni esterne di LockBit. L’immaginazione lascia spazio rendendo questa sezione forse tra le più hypate. Potrebbero emergere dei primi segni di cedimento del colosso che sembra essere immune a qualsivoglia minaccia, incluso l’FBI.

Infine “But there’s more…” potrebbe contenere informazioni su membi di LockBit che lavorano sotto la leadership di LockbitSupp oppure di altri RaaS connessi ad esso.

Per ora non si può discutere neanche sulla veridicità di tale operazione e il tutto può essere riconducibile ad una Exit Tattic. Per prepararsi adeguatamente a ciò che verrà leakato il 7 maggio è necessario analizzare cosa è successo tra la prima e seconda fase dell’operazione.

Il primo sequestro è stato un fulmine a ciel sereno e per molti ha dimostrato come Davide può sconfiggere Golia appropiandosi di un’aura da vincitore. Per altri invece si capì che, pur essendoci un danno effettivo a LockBit, il suo declino è ancora lontano visto i pochi danni arrecati. Una azione di tale spessore è un qualcosa che ci si poteva aspettare vista la mole e i target degli attacchi.

I dubbi sulla “sconfitta del cybercrime” vengono dalla, relativa, lunga carriera del gruppo. E’ da più di tre anni ormai che sono in affari senza singoli destabilimenti aumentando di anno in anno la mole di attachi. Questo ha permesso una stabilità non da poco visto che nessuna Exit o “riciclo” del gruppo è stato necessario mantenendo integra la loro immagine pubblica.

Questa robustezza sta venendo testata da quando le informazioni bersagliate non si limitarono a dati aziendali ma a documenti sensibili che possono minacciare le politiche interne di un paese.

Nella statement pubblico di LockbitSupp abbiamo delle interessanti affermazioni che possono aiutarci a mettere un pò di chiarezza sulla situazione attuale ascoltando l’altra fazione.

“The FBI decided to hack now for one reason only, because they didn’t want to leak information from https://fultoncountyga.gov/ the stolen documents contain a lot of interesting things and Donald Trump’s court cases that could affect the upcoming US election” disse LockbitSupp

Per quanto le parole siano dette da un criminale a tutti gli effetti non si può negare la plausibilità della sua affermazione. Ottenere informazioni di questo calibro rende LockBit un nemico politico nonostante il gruppo si sia sempre definito money-oriented e del tutto fuori da tali contesti. Questa sembra essere la casus belli dei federali che, unendosi ad altre nazioni, rendono le speciali attenzioni a LockBit molto più comprensibili.

“A couple of my partners were arrested, to be honest I doubt that very much, they are probably just people who are laundering cryptocurrencies, maybe they were working for some mixers and exchangers with drops, that’s why they were arrested and considered my partners, it would be interesting to see the video of the arrest, where at their homes, Lamborghinis and laptops with evidence of their involvement in our activities, but I somehow think we will not see it, because the FBI arrested random people to get a certificate of merit from the management […] Basssterlord is not caught, I know Basssterlord’s real name, and it’s different than the poor guy the FBI caught.”. LockbitSupp

L’FBI non è nuova a fare operazioni più con lo scopo di intimidire che per la diretta carcerazione dei suoi obbiettivi. specialmente su questi tipi di crimini. Per queste entità, strettamente legate alla loro politica interna, è importante dare una buona immagine pubblica ai propri cittadini ed anche ai detrattori. Questo spiegherebbe tutti gli sforzi per rendere il tutto il più “cinematografico” possibile, non a caso il termine “Ransomware Drama” è nato da questa storia.

“I really dislike that all such throw-ins are made without publishing transactions and wallets, thus it is impossible to verify what is true. You can accuse me of anything without proving anything, and there is no way I can refute it, because there are no transactions and bitcoin wallets.”. LockbitSupp.

Gli arresti delle autorità dimostrano infine la vuotezza della prima fase della operazione. Le agency non hanno riportato alcun record delle transazioni e non trovano prove che colleghino direttamente gli arrestati a LockBit. Inoltre, nessuna prova è emersa riguardo al riciclo delle criptovalute che hanno portati a tali arresti (informazioni che potrebbero essere vitali per rintracciare la loro destinazione finale). Purtroppo questa è la conclusione del primo sequestro che si traduce in molta forma ma poca sostanza, niente che possa essere riconducibile all’Evil CEO. Dopo 4 giorni dal sequestro LockBit resuscitò come se nulla fosse successo continuando a pubblicare i dati delle organizzazioni compromesse.

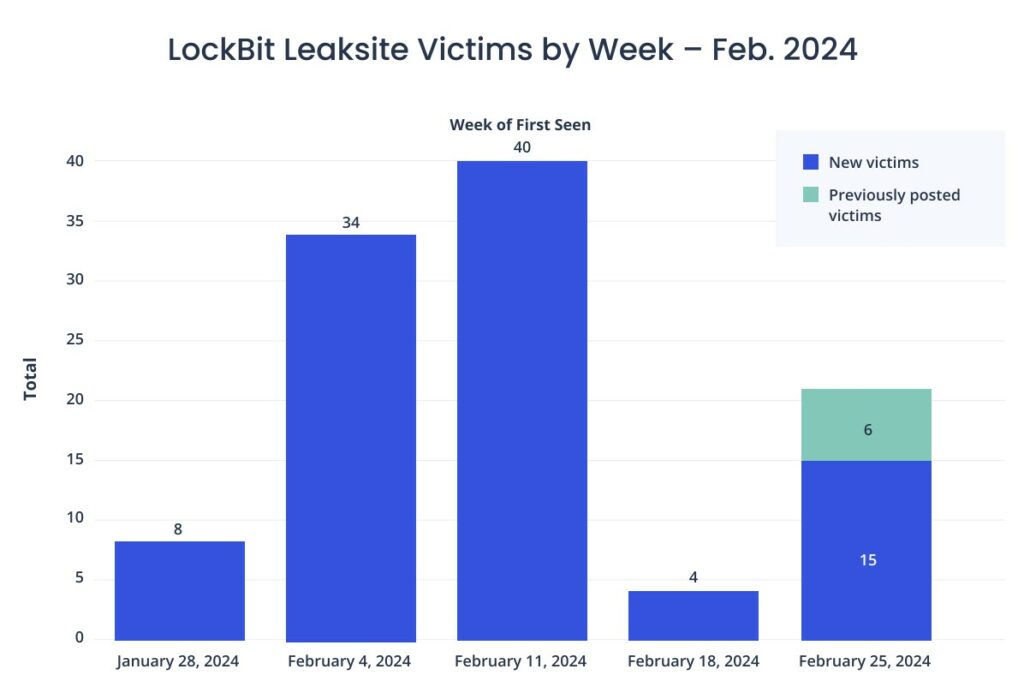

Il fatto che il leak site di LockBit ritornò operativo non significa che le loro operazioni tornarono a pieno regime. Secondo il report Q1 2024 di Corvus Insurance dimostrò come, dopo il primo sequestro, anche LockBit ruggisca più di quando morda. Il nuovo sito di LockBit presenta un calo del 49% nelle nuove operazioni, con il 40% dei dati riciclati da vittime precedenti. I movimenti sono chiari e la curva si stia muovendo verso il basso, solo il tempo ci dirà se questo trend è momentaneo o meno.

LockBit ha perso 3 punti percentuali di share di mercato ed ha dimostrato che la sua affidabilità è diminuita dalla prima metà dell’aprile 2023. Questo calo è dovuto a vittime false, dati inutili e gaffe riportate dal john DiMaggio nel suo articolo “Ransomware Diaries Volume 3 – LockBit’s Secrets”.

Per quanto Operation Chronos possa sembrare un singolo atto di provocazione, portato più al indebolire la reputazione del gruppo che al gruppo stesso, ha tutto molto più senso con ciò che è stato raccolto ed analizzato. Operation Cronos potrebbe puntare al forzare un “fallimento” del gruppo stringendolo in una morsa dove ciò che viene mostrato pubblicamente può (notare il condizionale) essere più efficace di semplici indagini concluse con il wallpaper delle diversi agency su un leak site come comunemente accade.

LockBit rimane il primo RaaS al mondo ma ciò non toglie che la loro figura quadrata sta venendo man mano smussata, questo non cambia solo la visione del pubblico ma anche quella di potenziali affiliati e ransomware operators che possono liberamente cambiare RaaS nel caso la affidabilità venga persa.

La concorrenza tange le aziende come i gruppi di criminali organizzati, più LockBit scende e più spazio libera necessita di essere riempito dalle nuove leve.Per quanto ora come ora sembra essere lontano un ritiro di LockBit non deve comunque essere ignorato in futuro perchè la loro fetta è enorme rispetto ai competitor e necessità di essere intercettate per evitare che altri gruppo arrivino al livello del predecessore.

Alla scrittura di questo articolo non si hanno conferme da parte di nessuna agency coinvolta nella Operation Chronos. Non si tratta di un altro sequestro ma piuttosto di una riattivazione del sito compromesso a febbraio e questo ne aumenta la legittimità.

L’unica delle due parti che si è espressa pubblicamente è LockBit stessa tramite VX-Underground dove ha descritto i messaggi dell’FBI ed associati come “bugie” e li ritengono “innervositi per il nostro continuo lavorare”.

Today we spoke with Lockbit ransomware group administrative staff regarding the return of the old domain and new messages from FBI, NCA UK, and EURPOL.

— vx-underground (@vxunderground) May 5, 2024

Lockbit ransomware group states law enforcement is lying.

Lockbit also said and quote: "I don't understand why they're…

I possibili scenari possono essere i seguenti :

Uno dei meme più sensati è stato paragonare lo scontro di LockBit e le diverse agency come la serie di DragonBall Z. Ad intervalli più o meno regolari un qualcosa di nuovo veniva a galla lasciando più domande ed hype tra gli appassionati.

Importante però non farsi trascinare dal momento, sia nella prima fase di Chronos che nella seconda si sono viste diverse affermazioni polarizzanti dal “LockBit è sconfitto” al “LockBit è robusto abbastanza da non subire danni”. Così si rishcia di fare il gioco di una delle due parti lasciando da parte le numerose sfacettature e approfondimenti che possono portare alla realtà dei fatti.

La prima fase di Chronos è stat un nulla di fatto ma online si trovano diverse definizioni di come finalmente il gruppo era passato al capolinea. Senza nessuna fonte attendibile e verificabile ciò che viene detto da entrambi i lati va preso ed analizzato guardandone il contesto.

LockBit ed il suo CEO hanno sempre puntato sulla affidabilità dei loro servizi. Dal lato delle vittime sono stati diversi i casi in cui dopo il pagamento i dati non vennero rimossi dalla dashboard oppure in falsi leak di dati con il solo scopo di ottenere denaro tramite le minaccie. Questa cosa non passò innosservata rendondo le minaccie come vuote ed insensato il riscatto richiesto.

Il tutto può aver portato aver portato alla disperazione del gruppo portandoli a bersagli sensibili, come l’ospedale di Cannes pochi giorni fa oppure a un child hospital di Chicago dove sono più propensi a pagare vista la natura dei dati. Questo tipo di attacchi violano le regole del RaaS stesso e indica un suo declino, evidenziato dalla necessità di colpire bersagli sempre più fragili a discapito di quelli più onerosi.

Sull’altra sponda abbiamo a capo una delle agency dello stato più colpito dai ransomware negli anni precedenti. Quando la questione dei documenti legali che avrebbero scosso le elezioni di questo Novembre è stata portata alla luce è stato superato il limite. Gli USA non possono più permettere di lasciare impunito tale atto e anche altri stati, preoccupati di ricevere lo stesso trattamento, si sono attivati.

Per ora però le azioni, al di fuori del digitale e l’humor brittanico, non hanno soddisfatto abbastanza. Le informazioni che saranno protagoniste questo 7 Maggio potranno confermare l’efficacia di queste agenzie sul territorio digitale.

Questa serie di episodi segnano la storia del crimine informatico, mai nessuno gruppo prima d’ora ha ricevuto questo tipo di trattamento. Non una ma ben due rilasci di informazioni con gli stessi metodi usati da LockBit stesso. Non ci resta che utilizzare il tempo rimanente del countdown per analizzare ulteriormente tutto il contesto e sviluppare le lenti necessarie per leggere le informazioni che verranno rese pubbliche in maniera precisa e critica.

Will law enforcement actually unveil the leadership behind Lockbit ransomware group?

— vx-underground (@vxunderground) May 5, 2024

Will law enforcement indict more ransomware operators?

What has law enforcement secretly been doing?

What will the press release say?

Find out on the next episode of Dragon Ball Z pic.twitter.com/kstW7Cn4SB

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…