Nell’ultimo mese del 2024, LockBit ha fatto parlare di se in maniera esodante. La notizia di spicco è la tanto attesa uscita del programma 4.0 del RaaS più famoso nella scena. Dopo tutta la serie di Operation Cronos, che non sembra essere ancora conclusa, LockBit è stato messo alla prova con una esperienza di contrasto al crimine digitali senza precedenti eseguita da una task force internazionale.

In questo articolo espanderemo gli ultimissimi aggiornamenti cercando di fare il punto della situazione e commentare queste prime (parziali) conclusioni di un vero e proprio logoramento che impatterà il futuro della sicurezza e crimine digitale.

Per chi volesse avere il contesto completo ed approfondire la timeline in questione trovate elencati, in ordine cronologico, gli articoli pubblicati su Red Hot Cyber riguardo le principali fasi di Lockbit vs Operation Cronos:

29 Novembre 2024, Kaliningrad, Russia. Forze dell’ordine locali annunciano l’arresto di “Wazawaka” descritta come una figura centrale nello sviluppo di ben 3 gruppi ransomware : Conti, Babuk e, ovviamente, LockBit. Dietro al nickname si celava Mikhail Pavlovich Matveev, 32enne Russo alla quale era gia stato pubblicato una taglia di $10 MLN attraverso il programma “Reward For Justice” dell’FBI.

Secondo le accuse grazie al contributo di Mikhail avrebbero fatto guadagnare (in totale) $200 MLN ai 3 gruppi, le indagini sarebbero iniziate a Gennaio 2024 e nel momento del suo arresto era ancora attivo all’interno di LockBit.

Il fatto che autorità Russe abbiano arrestato uno sviluppatore ransomware che aveva dichiarato nei suoi post, su forum underground, di non attaccare nazioni ex-CIS va contro alla tipica regola non scritta sul non ricevere interesse da parte delle autorità locali finchè risultino innocui a quest’ultimi. Non è ancora chiaro il perchè di questo arresto e le opache procedure legali Russe non aiutano ad ottenere ulteriori informazioni, tra le varie speculazioni è l’interesse sull’ottenimento dei guadagni di Wazawaka.

L’amministratore del canale Telegram Club 1337 è entrato in contatto diretto con Mikhail che ha confermato di essere accusato sotto l’articolo 273 Russo (Computer Information as a Crime), di essere rilasciato in attesa di sentenza e la confisca di una porzione “significante” delle sue criptovalute che secondo le stime le cifre ammontano a qualche millione di dollari.

Altri membri di LockBit erano già stati arrestati in precedenza (vedi link numero 3 in prefazione) ma si trattava di affiliati oppure responsabili del riciclaggio di denaro. Mikhail è il primo componente centrale del gruppo ad essere arrestato, la lista di ricercati (da parte degli US) correlati a LockBit sono i seguenti:

Se con Mikhail non possiamo avere informazioni riguardo al suo arresto e serie interrogatori con Rostislav Panev le cose si fanno decisamente più interessanti. 51 anni, residente ad Haifa (Israele) arrestato il 18 Agosto 2024 sotto richiesta degli USA con conferma di estradizione nel 12 Dicembre 2024 è ritenuto di essere un’altro sviluppatore centrale per LockBit e di essere in contatto diretto con LockBitSupp.

La notizia del suo arresto è stata resa pubblica solo di recente con prime dichiarazioni sulle accuse. Gli investigatori hanno tracciato le prime attività di Panev agli albori del gruppo nel 2019 fino al suo arresto nel 2024, il suo ruolo era lo sviluppo di builder usati dagli affiliati per generare versioni eseguibili del ransomware. Uno dei suoi contributi è stata la feature che permettava al malware di stampare in versione cartacea la ransom note del gruppo.

Le indagini forensi sui device seguenti all’arresto hanno rilevato una connessione diretta tra Panev e Dmitry Khoroshev che utilizzava il moniker LockBitSupp nella quale discutevano l’avanzamento del malware e del pannello di controllo degli affiliati. Il suo lavoro veniva retribuito con pagamento regolare che ammonterebbe a circa $230,000 in questi 5 anni di attività.

Infine sono state trovate credenziali per l’accesso alla repository del codice di diversi builder di LockBit, del tool di exfiltration chiamato StealBit e anche l’accesso al pannello amministrativo del gruppo.

Attualmente è in corso una battaglia legale tra l’avvocato di Panev, Sharon Nahari, e il governo Israeliano che secondo il legale avrebbero avanzato accuse non veritiere riguardo riciclaggio di denaro, utilizzo del malware ed estorsione sottolineando che il suo cliente si è limitato al solo sviluppo di tool per il gruppo.

È chiaro a tutti che Operation Cronos, dopo aver preso accesso al backend, ha testato la OPSEC di tutti i membri ed affiliati dimostrando che con il giusto approccio è possibile tracciare l’identità di attori anonimi. Ora che Panev verrà estradato negli USA unito a tutte le informazioni collezionate dai suoi device giocheranno un ruolo cruciale per future operazioni.

L’estradizione è programmata per il 15 Gennaio 2025.

LockBitSupp è stato sempre marcato da una forte dose di arroganza accompagnate da provocazioni alle forze dell’ordine (nello specifico FBI ed NCA) mostrandosi immune agli attacchi da parte di quest’ultime. Dopo l’elezione di Donald Trump (alla quale LBSupp non ne ha mai nascosto l’apprezzamento) lo status del profilo TOX è stato cambiato in questo:

Tralasciando la preferenza politica, questa non è la prima volta che LB cita esplicitamente una nuova versione delle loro operazioni. Fino ad ora erano presenti solo discussioni a riguardo ma dal 6 Novembre 2024 sembra essere ufficiale senza però ulteriori informazioni a riguardo.

L’arresto di Panev potrebbe essere una delle cause che hanno portato al rallentamento del rilascio del programma 4.0 ed inoltre, come abbiamo precedentemente documentato, LockBit aveva avuto dei problemi tecnici che hanno portato il gruppo a pubblicare uno statement su come contattare il gruppo andando diretti al punto senza perdersi in troppi giri di parole. Con una buona confidenza possiamo concludere che l’arresto di Panev abbia creato un danno non indifferente e questo spiegherebbe perchè non si è voluto rendere pubblico il suo arresto direttamente ad Agosto.

All’inizio di Dicembre 2024 lo status venne cambiato in “17 декабря” (17 Dicembre), ci si poteva aspettare un annuncio ufficiale del nuovo programma ma a sorpresa LockBit presenta una nuova occasione per provocare i suoi detrattori.

È stato rilasciato uno statement con un file zip protetto destinato a Christopher Wray, direttore dell’FBI. Di seguito lo statement tradotto dal Russo:

Amici, oggi è un gran giorno: è il compleanno del direttore dell’FBI!

Caro Christopher Asher Ray. In questo bellissimo giorno, vorrei augurarti un buon compleanno dal profondo del mio cuore e augurarti tutto il meglio. Che la tua vita sia sempre bella e piena di bei momenti, come quello in cui mi hai catturato o almeno riconosciuto la mia identità. Che i tuoi ricordi siano solo luminosi e buoni, come quando sei stato ingannato dal tuo staff e ti hanno detto che mi avevano trovato. Che tu possa essere circondato solo da persone che ti aiutino a salire ancora più in alto, ma dove andare ancora più in alto? Che il tuo lavoro sia facile e favorito, e che il tuo stipendio sia alto e desiderabile come il mio. Che i vostri occhi brillino sempre come adesso, che i vostri soldi non finiscano mai e che tutti i vostri sogni si realizzino con la rapidità che desiderate. Accettate questo archivio come un regalo. Per favore, non scaricate questo archivio in nessun caso, è un archivio solo per il Direttore dell’FBI. Ancora, buon compleanno!

Ironia della sorte, Christopher Wray ha annunciato il suo ritiro il giorno 16 Dicembre 2024. Questa provocazione tornerà utile nella sezione conclusiva dell’articolo.

Per concludere l’anno LB ha finalmente pubblicato i primi link per l’iscrizione di affiliati del nuovo programma RaaS. Come già analizzato da Sandro Sana (articolo numero 5 nella prefazione) oltre al pagamento di $777 in XMR o BTC non sono presenti ulteriori requisiti. Per ora questo è tutto quello che si sa oltre alla data di uscita ufficiale settata al 3 Febbraio 2025.

Il RaaS nonostante tutto ciò che li sta accadendo non sembra volersi fermare, ci teniamo a ricordare il concetto espresso nel primo statement pubblico dopo Operation Cronos dove LBSupp affermava che non si tratta più di soldi ma di ottenere il più alto numero di vittime possibile sul suo DLS come sfida contro l’FBI.

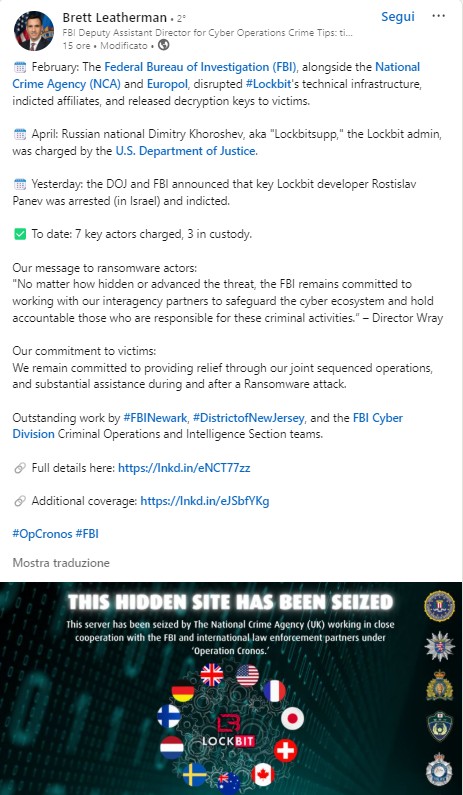

L’ultimo aggiornamento su questo loop conflittuale proviene da un post LinkedIn del direttore per le Cyber Operations Crime dell’FBI Brett Leatherman che riporta le parole di Wray:

“No matter how hidden or advanced the threat, the FBI remains committed to working with our interagency partners to safeguard the cyber ecosystem and hold accountable those who are responsible for these criminal activities.”

Director Wray

Sembra chiaro l’impegno preso e la volontà nel continuare Operation Cronos da parte dell’FBI unita all’intera task force messa in piedi per sopprimere LockBit. L’umiliazione portata dal sequestro di parte del DLS e dei server StealBit accompagnata dalla richiesta di LBSupp di collaborare se le forze dell’ordine avessero pubblicato il deanon di ALPHV/BLACKCAT hanno messo in pessima luce il RaaS.

Dietro a tutti i tecnicismi e agli arresti è palese una forte PsyOPS (Psychological Operation) mostrandosi fermi e robusti di fronte a chi (dichiara) di esserlo altrettanto. Una partita di scacchi 3D dove le due parti comunicano in maniera più o meno esplicita le loro intenzioni. Qualsiasi sia la conclusione, il 2025 si prospetta essere un anno centrale per questo stallo ma possiamo riflettere su tutto l’avvenimento di Cronos conseguito nel 2024.

Per ora non possiamo prevedere cosa sia davvero il programma LockBit 4.0 ne tanto meno quali sono davvero gli obbiettivi, capacità ed endgame del gruppo ma sicuramente si sta segnando un precedente nell’ambito del crimine digitale che segnerà un nuovo standard per future minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…