Il malware Emotet, si sta ora diffondendo tramite gli allegati e-mail di Microsoft OneNote nel tentativo di aggirare le ultime restrizioni di sicurezza di Microsoft e infettare più computer.

Emotet è una nota botnet dannosa che storicamente si è diffusa tramite allegati e-mail di Microsoft Word ed Excel contenenti macro dannose. Se un utente apre un allegato e attiva il supporto macro, ciò comporta il download e l’esecuzione di una DLL dannosa che installa il malware Emotet sul computer della vittima.

Una volta scaricato, il malware può rubare contatti ed e-mail per future campagne di spam. Emotet può essere utilizzato anche per installare altri payload che forniscono l’accesso iniziale alla rete aziendale per i successivi attacchi informatici.

Con Microsoft che ora blocca automaticamente le macro nei documenti Word ed Excel caricati, inclusi i file allegati alle e-mail, la campagna malware Emotet è diventata drammaticamente inefficace.

Tuttavia, gli aggressori hanno reagito rapidamente alle misure intraprese da Microsoft e hanno iniziato a distribuire malware tramite gli allegati di OneNote.

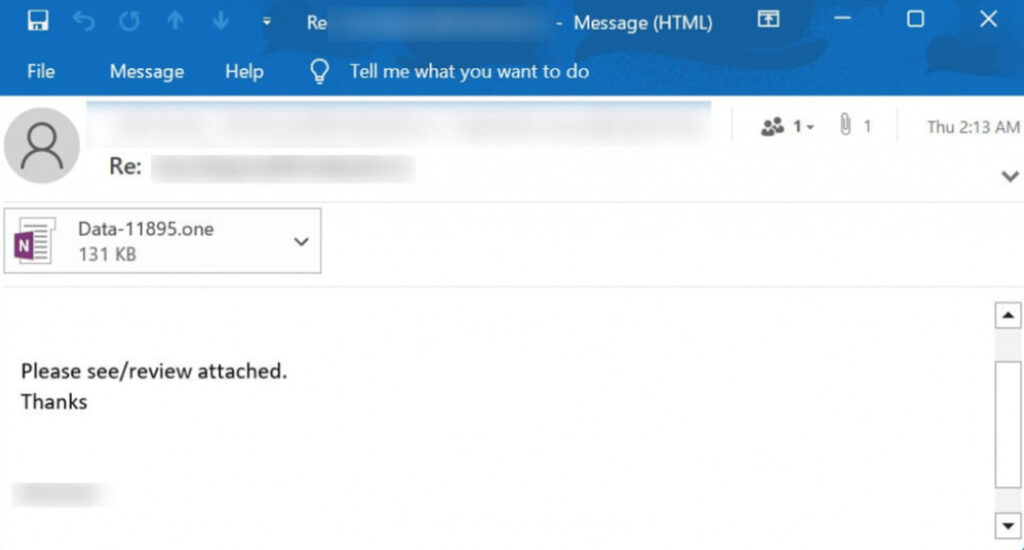

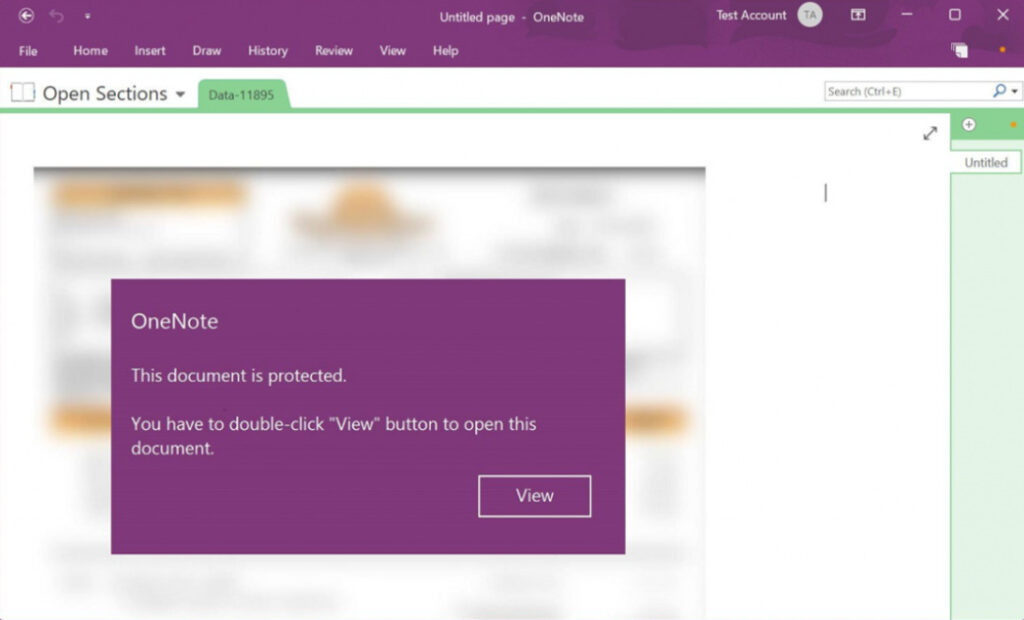

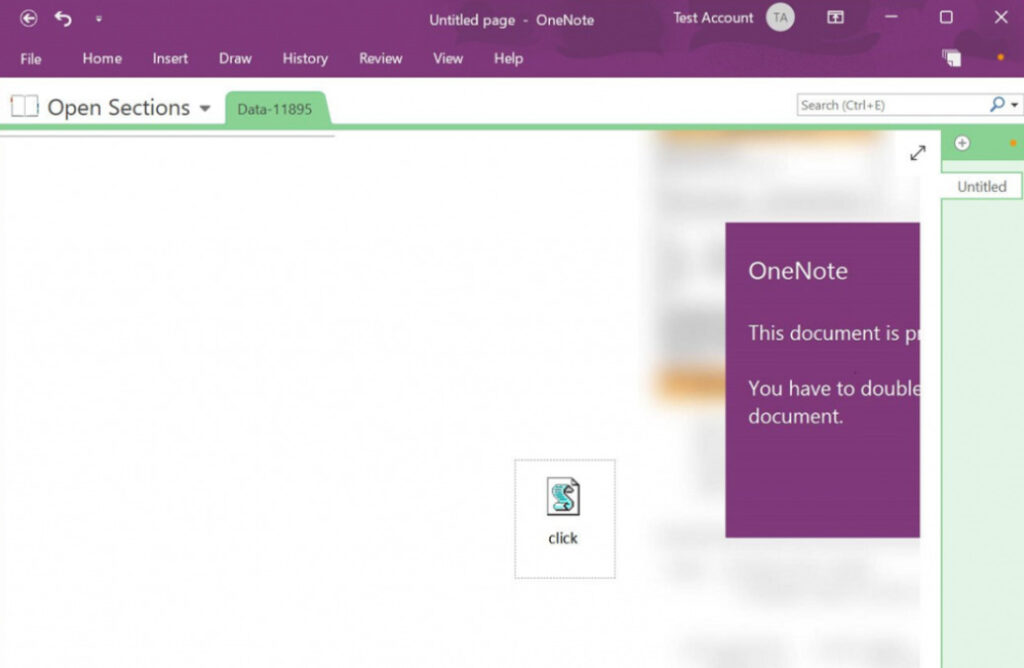

L’immagine sopra mostra un esempio di tale attacco.

All’e-mail di phishing è allegato un file Microsoft OneNote.

Al suo interno viene contenuto un falso messaggio che il documento è protetto e per una corretta visualizzazione è necessario fare doppio clic sul pulsante “Visualizza”. Tuttavia, proprio sotto questo pulsante, gli aggressori hanno nascosto un file VBScript dannoso chiamato “click.wsf”, il cui lancio porta all’esecuzione di codice.

Il suddetto VBScript contiene uno script che scarica una DLL da un sito Web remoto e quindi lo esegue.

Sebbene OneNote visualizzi un avviso quando un utente tenta di eseguire il contenuto incorporato in un file, le statistiche mostrano che molti utenti spesso fanno clic sul pulsante OK solo per eliminare l’avviso senza leggere il testo e pensare alle possibili conseguenze.

Microsoft è già a conoscenza del problema e presto aggiungerà una migliore protezione contro i documenti di phishing a OneNote, ma la data esatta in cui l’aggiornamento sarà disponibile per tutti non è stata ancora fornita.

Come soluzione alternativa, gli amministratori di sistema di Windows possono utilizzare Criteri di gruppo per bloccare completamente o parzialmente gli script incorporati nei file di Microsoft OneNote.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…