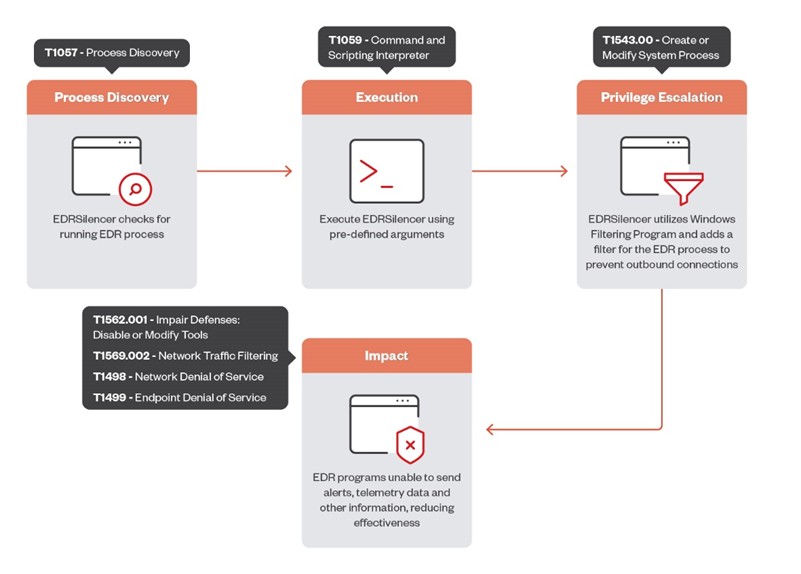

Gli specialisti di Trend Micro hanno scoperto che in una serie di attacchi gli aggressori hanno utilizzato lo strumento EDRSilencer per disattivare gli avvisi emessi dal sistema EDR. I criminali informatici integrano lo strumento nei loro attacchi per nascondere le tracce degli attacchi ed eludere il rilevamento.

EDRSilencer è uno strumento open source sviluppato in modo simile alla soluzione commerciale NightHawk FireBlock di MdSec. Il programma identifica i processi EDR attivi e utilizza la piattaforma di filtraggio Windows ( WFP ) per monitorare e bloccare il traffico di rete sui protocolli IPv4 e IPv6. Il WFP, utilizzato nei firewall e negli antivirus, consente di configurare filtri robusti utilizzati per controllare il traffico.

EDRSilencer applica filtri per bloccare la comunicazione tra l’EDR e il server di gestione. Durante i test i tecnici sono riusciti a bloccare l’invio dei dati e i dispositivi risultavano inattivi nel portale di gestione. Di conseguenza, l’invio di notifiche e telemetria dettagliata viene bloccato.

Nella nuova versione dello strumento è disponibile il blocco di 16 moderne soluzioni EDR, tra cui:

Gli esperimenti hanno inoltre dimostrato che alcuni prodotti EDR continuano a trasmettere report a causa dell’assenza di determinati file eseguibili nell’elenco codificato. Tuttavia, gli aggressori hanno la possibilità di aggiungere filtri per i processi desiderati, ampliando l’elenco dei componenti bloccati.

| EDR Product | Process |

| Carbon Black Cloud | RepMgr.exe, RepUtils.exe, RepUx.exe, RepWAV.exe, RepWSC.exe |

| Carbon Black EDR | cb.exe |

| Cisco Secure Endpoint (Formerly Cisco AMP) | sfc.exe |

| Cybereason | AmSvc.exe, CrAmTray.exe, CrsSvc.exe, ExecutionPreventionSvc.exe, CybereasonAV.exe |

| Cylance | CylanceSvc.exe |

| Elastic EDR | winlogbeat.exe, elastic-agent.exe, elastic-endpoint.exe, filebeat.exe |

| ESET Inspect | EIConnector.exe, ekrn.exe |

| FortiEDR | fortiedr.exe |

| Harfanglab EDR | hurukai.exe |

| Microsoft Defender for Endpoint and Microsoft Defender Antivirus | MsMpEng.exe, MsSense.exe, SenseIR.exe, SenseNdr.exe, SenseCncProxy.exe, SenseSampleUploader.exe |

| Palo Alto Networks Traps/Cortex XDR | Traps.exe, cyserver.exe, CyveraService.exe, CyvrFsFlt.exe |

| Qualys EDR | QualysAgent.exe |

| SentinelOne | SentinelAgent.exe, SentinelAgentWorker.exe, SentinelServiceHost.exe, SentinelStaticEngine.exe, LogProcessorService.exe, SentinelStaticEngineScanner.exe, SentinelHelperService.exe, SentinelBrowserNativeHost.exe |

| Tanium | TaniumClient.exe, TaniumCX.exe, TaniumDetectEngine.exe |

| Trellix EDR | xagt.exe |

| TrendMicro Apex One | CETASvc.exe, WSCommunicator.exe, EndpointBasecamp.exe, TmListen.exe, Ntrtscan.exe, TmWSCSvc.exe, PccNTMon.exe, TMBMSRV.exe, CNTAoSMgr.exe, TmCCSF.exe |

Tuttavia, dopo aver aggiunto ulteriori processi all’elenco dei blocchi, gli strumenti EDR interrompono l’invio dei dati. Questa disabilitazione consente alle attività dannose di non essere rilevate, aumentando le possibilità di attacchi riusciti senza intervento specialistico.

Come funziona EDRSilencer (fonte: Trend Micro)

Trend Micro consiglia di classificare EDRSilencer come malware e di bloccarlo nelle prime fasi dell’attacco.

Gli esperti consigliano inoltre di utilizzare misure di sicurezza a più livelli per isolare i sistemi critici, utilizzando soluzioni con analisi comportamentale e rilevamento di anomalie e monitorando gli indicatori di compromissione sulla rete. Anche il principio del privilegio minimo è un elemento chiave nella protezione da tali attacchi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…