Il nuovo malware bancario Android DroidBot mira a rubare credenziali da 77 app bancarie e di criptovaluta (tra cui Binance, KuCoin, BBVA, Unicredit, Santander, Metamask, BNP Paribas, Credit Agricole, Kraken e Garanti BBVA).

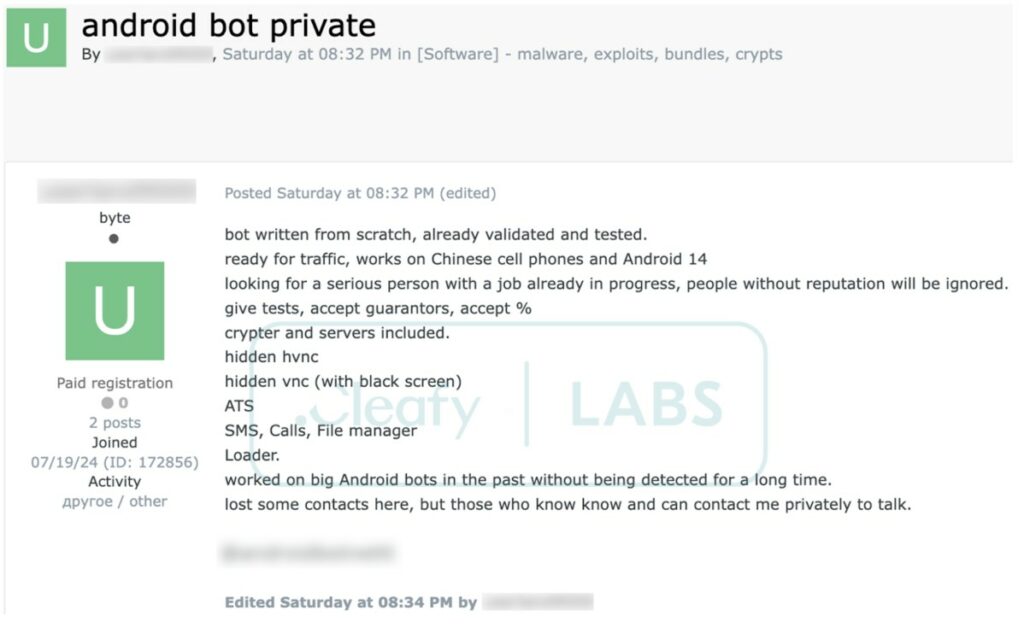

La società che ha scoperto DroidBot, Cleafy, riferisce che è attivo da giugno 2024 e opera secondo lo schema malware-as-a-service (MaaS). L’abbonamento a DroidBot costa 3.000 dollari al mese e molte cyber gang utilizzano questo servizio per scopi specifici.

Secondo Cleafy, il malware attacca principalmente utenti nel Regno Unito, Italia, Francia, Spagna e Portogallo. Sebbene DroidBot non abbia funzionalità nuove o sofisticate, l’analisi di una sola delle botnet costruite su di esso ha rivelato 776 casi unici di infezione nel Regno Unito, Italia, Francia, Turchia e Germania. Allo stesso tempo, i ricercatori avvertono che il malware è attualmente in fase di sviluppo e che i suoi attacchi si stanno espandendo in nuove regioni, compresi i paesi dell’America Latina.

Gli analisti ritengono che i creatori di DroidBot si trovino in Turchia e forniscano ai propri clienti gli strumenti già pronti necessari per sferrare attacchi. Questo “pacchetto di servizi” includono:

Poiché diversi client lavorano sulla stessa infrastruttura (e a ciascun gruppo viene assegnato un ID univoco), i ricercatori sono stati in grado di identificare 17 gruppi diversi utilizzando DroidBot. Il generatore di payload consente ai clienti di personalizzare DroidBot per applicazioni specifiche, utilizzare lingue diverse e impostare i propri indirizzi del server di controllo. Gli utenti del malware hanno inoltre accesso a documentazione dettagliata, supporto tecnico e accesso al canale Telegram, dove vengono regolarmente pubblicati gli aggiornamenti.

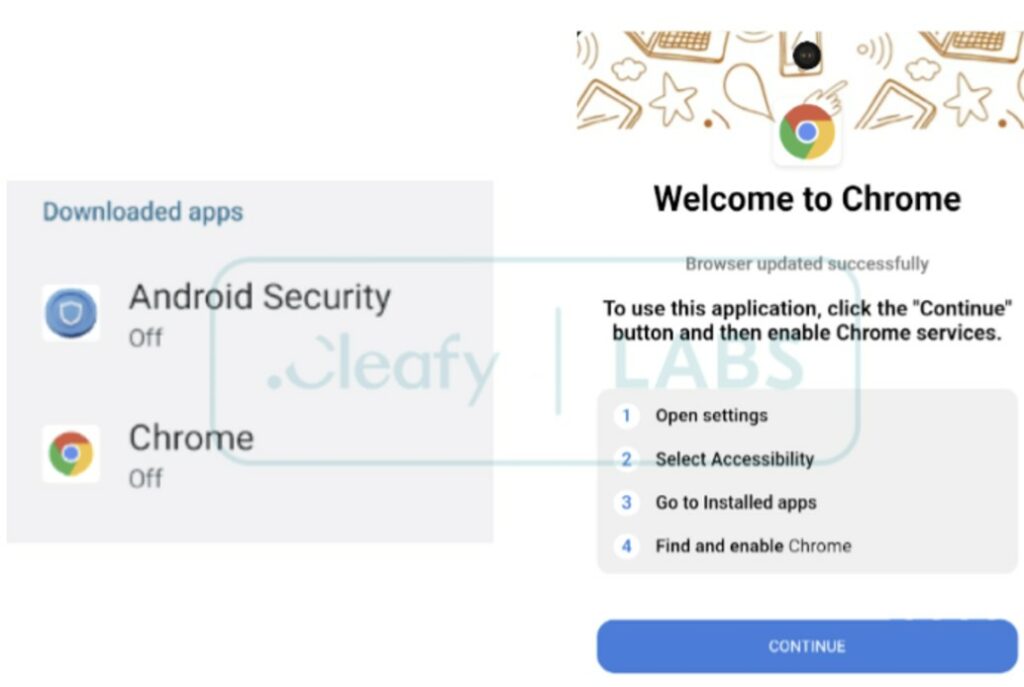

DroidBot spesso si maschera da applicazione come Google Chrome, Google Play Store o Android Security per indurre gli utenti a installare malware. Nonostante queste forme innocue, si comporta come un Trojan su un dispositivo infetto e cerca di rubare informazioni riservate da applicazioni specifiche.

Come molti altri malware Android, DroidBot abusa dei servizi di accessibilità per tenere traccia delle azioni dell’utente e simulare passaggi e tocchi.

Va osservato che DroidBot non è ancora penetrato nel negozio ufficiale di Google Play. Pertanto, per proteggersi da tali attacchi, i ricercatori invitano gli utenti a installare applicazioni solo da fonti attendibili e a esaminare attentamente quali autorizzazioni richiedono.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…