Il nuovo servizio PhaaS (Phishing-as-a-Service, “Phishing-as-a-Service”) Dracula utilizza circa 20.000 domini per imitare vari marchi e rubare credenziali agli utenti Android e iPhone in 100 paesi.

Darcula è stata notata per la prima volta nell’estate del 2023 dal ricercatore di sicurezza Oshri Kalfon ma ora gli analisti di Netcraft riferiscono che da allora la piattaforma è diventata notevolmente più popolare tra i criminali informatici e recentemente ha iniziato a essere utilizzata in attacchi su larga scala.

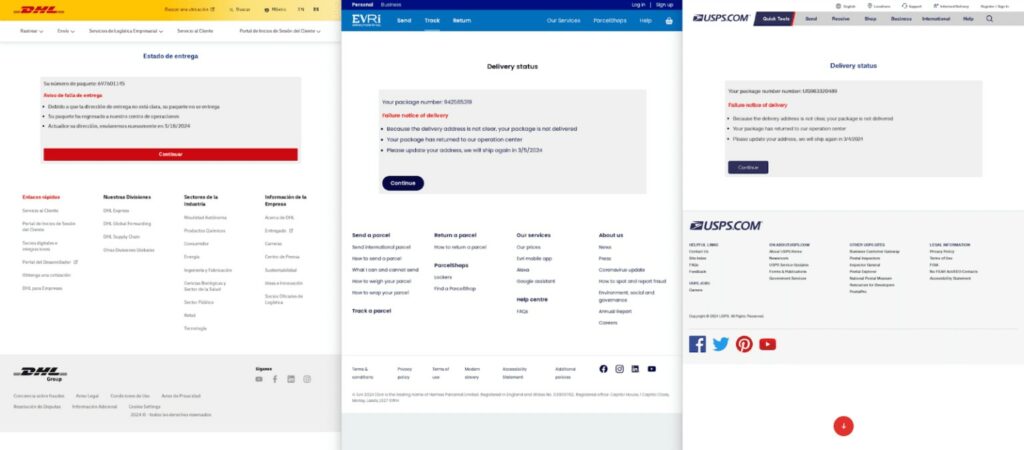

“Nell’ultimo anno, la piattaforma Darcula è stata utilizzata in numerosi attacchi di phishing di alto profilo, tra cui la messaggistica a dispositivi Apple e Android nel Regno Unito, e frodi postali in cui i criminali si sono spacciati per il servizio postale degli Stati Uniti (USPS), come riportato in numerosi pubblicazioni su Reddit /r/phishing”, riferisce Netcraft.

Secondo gli esperti, Darcula è già stato utilizzato per attaccare vari servizi e organizzazioni, dai dipartimenti postali, finanziari, governativi e fiscali alle società di telecomunicazioni, compagnie aeree e servizi di pubblica utilità, offrendo ai truffatori più di 200 modelli tra cui scegliere.

Va notato che Darcula utilizza JavaScript, React, Docker e Harbour, che consente ai creatori del servizio di aggiornarlo regolarmente e aggiungere nuove funzionalità, e i clienti non hanno bisogno di reinstallare il kit di phishing.

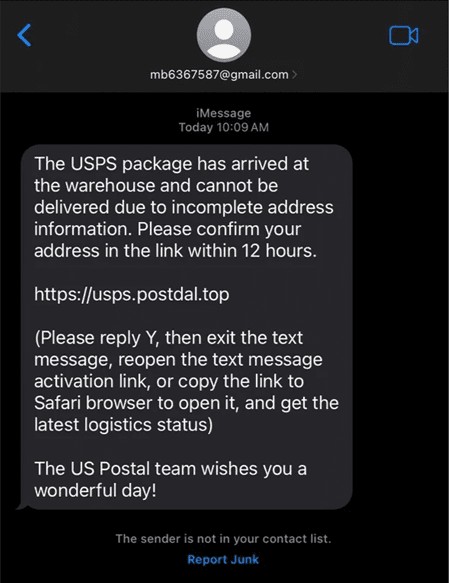

Un’altra caratteristica distintiva del servizio è che utilizza il protocollo Rich Communication Services (RCS) per Google Message e iMessage, anziché i messaggi SMS, per inviare messaggi di phishing.

L’idea è che le vittime abbiano maggiori probabilità di percepire tali messaggi come autentici, confidando nelle protezioni aggiuntive non disponibili con gli SMS. Inoltre, RCS e iMessage supportano la crittografia end-to-end, il che significa che è impossibile intercettare e bloccare i messaggi di phishing in base al loro contenuto.

Netcraft osserva che i criminali sono probabilmente incoraggiati ad apportare tali modifiche in relazione alle recenti iniziative legislative volte a combattere gli attacchi informatici tramite SMS.

Come accennato in precedenza, il kit di phishing offre ai clienti 200 modelli di phishing che imitano marchi e organizzazioni in più di 100 paesi in tutto il mondo. Le pagine di destinazione sono di alta qualità e utilizzano la lingua regionale, i loghi e i contenuti corretti.

I truffatori selezionano semplicemente la marca desiderata ed eseguono uno script di installazione che distribuisce il sito di phishing corrispondente e il relativo pannello di controllo nell’ambiente Docker. Il sistema utilizza Harbour per ospitare l’immagine Docker e i siti di phishing vengono creati utilizzando React.

Gli esperti affermano che Darcula utilizza in genere i domini di primo livello .top e .com per ospitare domini appositamente registrati per attacchi di phishing e circa un terzo di essi sono protetti da Cloudflare. In totale, sono stati scoperti 20.000 domini Darcula su 11.000 indirizzi IP, con circa 120 nuovi domini aggiunti all’elenco ogni giorno.

I suddetti RCS e iMessage su cui fa affidamento Dracula hanno i loro limiti. Ad esempio, Apple ha recentemente impedito agli account di inviare un gran numero di messaggi a più destinatari e Google ha introdotto restrizioni che impediscono ai dispositivi Android roottati di inviare e ricevere messaggi RCS.

Gli aggressori cercano di aggirare queste restrizioni creando più ID Apple e utilizzando interi gruppi di dispositivi per inviare un piccolo numero di messaggi da ciascuno di essi. Un ostacolo più difficile è la sicurezza di iMessage, che consente ai destinatari di fare clic su un collegamento URL solo se hanno risposto al messaggio.

Gli esperti ricordano agli utenti di trattare tutti i messaggi in arrivo con la dovuta cautela, soprattutto se un mittente sconosciuto chiede di accedere a un URL.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…