AirAsia Group si impegna nella protezione della privacy dei suoi clienti in ogni modo possibile. Quello non è un contratto, intendiamoci, ma solo un’espressione del loro impegno.

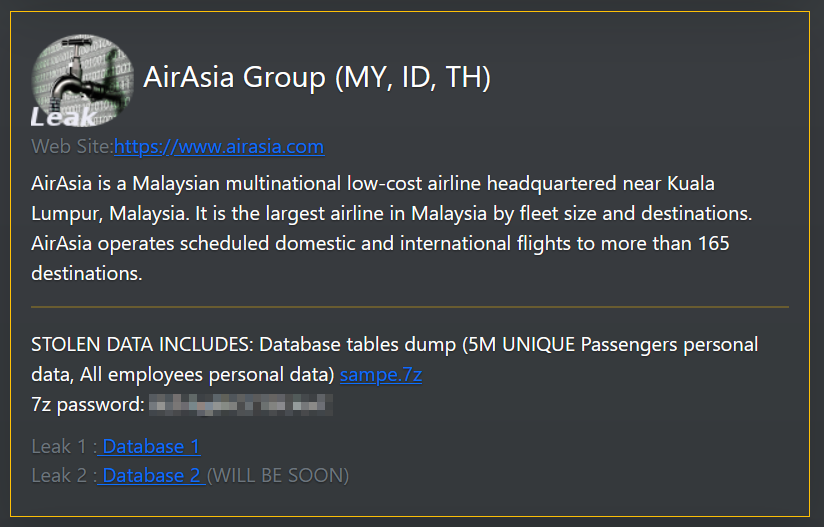

L’11 e il 12 novembre, AirAsia Group è stata vittima di un attacco ransomware da parte di Daixin Team. Gli attori della minaccia, che sono stati oggetto di un recente allarme CISA, hanno informato il sito DataBreaches di aver ottenuto i dati personali di 5 milioni di passeggeri unici e di tutti i dipendenti.

Sono stati quindi forniti due file .csv che Daixin Team ha fornito anche ad AirAsia Group.

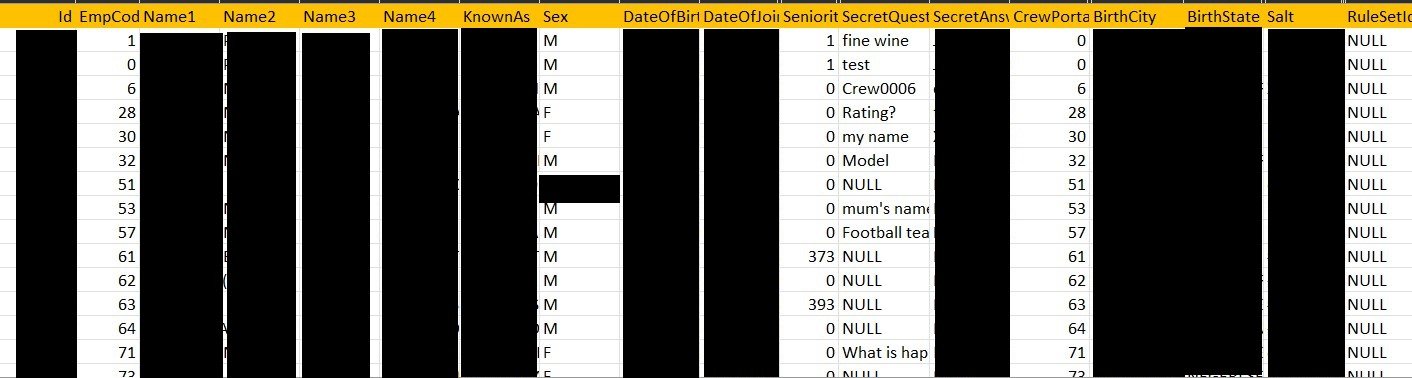

Un file conteneva informazioni sui passeggeri. Il secondo file conteneva informazioni sui dipendenti con numerosi campi che includevano nome, data di nascita, paese di nascita, luogo, data di inizio del rapporto di lavoro, la loro “domanda segreta”, “risposta” e altro ancora.

Secondo il portavoce di Daixin, AirAsia ha risposto all’attacco.

Secondo quanto riferito, sono entrati rapidamente nella chat, hanno chiesto al negoziatore di Daixin un esempio dei dati e, dopo aver ricevuto il campione, “hanno chiesto in dettaglio come avremmo eliminato i loro dati in caso di pagamento”.

Secondo quanto riferito, AirAsia non ha cercato di negoziare l’importo, il che potrebbe indicare che non ha mai avuto intenzione di pagare nulla. “Di solito tutti vogliono negoziare un importo inferiore”, ha detto il portavoce della cybergang a DataBreaches anche se non è nota la richiesta economica per il riscatto.

Il portavoce di Daixin ha sottolineato la gang ransomware ha evitato di bloccare host di apparecchiature di volo (radar, controllo del traffico aereo e simili) che avrebbero potuto mettere a rischio la vita delle persone e che era possibile farlo.

Inoltre il portavoce della gang ha detto che avrebbero potuto effettuare gravi danni in quando la rete di AirAsia Group aveva una organizzazione caotica e senza alcuno standard di sicurezza, e questo ha causato l’irritazione dei penetration tester della cybergang che si sono rifiutati di proseguire ad effettuare l’attacco e a ricercare i dati e hanno detto:

“Lascia che i nuovi arrivati rovistino dentro questa spazzatura, hanno molto tempo”.

Al momento non conosciamo altro caso analogo dove una cybergang si è rifiutata di attaccare una infrastruttura IT per una totale assenza di best practices sulla sicurezza informatica.

DataBreaches ha chiesto al portavoce di Daixin se volesse confermare che la scarsa organizzazione di AirAsia ha davvero risparmiato alla compagnia aerea ulteriori attacchi. Il portavoce ha risposto

“Sì, li ha aiutati. La rete interna è stata configurata senza alcuna regola e di conseguenza ha funzionato molto male. Sembrava che ogni nuovo amministratore di sistema costruisse il suo capannone accanto al vecchio edificio e allo stesso tempo, la protezione della rete era molto, molto debole.”

Sicurezza per incompetenza? Potrebbe prendere piede?

In ogni caso, Daixin ha informato DataBreaches che oltre a far trapelare i dati dei passeggeri e dei dipendenti sul loro sito di fuga dedicato, il gruppo prevede di rendere le informazioni sulla rete – “comprese le backdoor” – disponibili privatamente e gratuitamente sui forum degli hacker. “Il team DAIXIN declina ogni responsabilità per future conseguenze negative”, hanno detto a DataBreaches.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…