L’attuale panorama della sicurezza informatica è dominato da una preoccupante escalation di compromissioni delle credenziali, una delle minacce più significative per individui e aziende. Gli attacchi recenti rivelano la vulnerabilità dei sistemi di autenticazione, evidenziando la necessità di adottare misure di sicurezza avanzate per proteggere dati sensibili e infrastrutture critiche.

Secondo il report di Recorded Future, molteplici piattaforme online sono state coinvolte in episodi di compromissione delle credenziali, tra cui:

Gli aggressori hanno sfruttato vulnerabilità nei sistemi di memorizzazione e gestione delle credenziali. Ad esempio, è stato riscontrato che piattaforme come panel.surveyeah.com e docsity.com contenevano cookie di autenticazione rubati, permettendo agli attaccanti di ottenere accesso prolungato agli account delle vittime. Questo tipo di attacco è particolarmente pericoloso in quanto non richiede il furto della password in chiaro, ma sfrutta i cookie di sessione per autenticarsi come l’utente legittimo, aggirando così eventuali meccanismi di autenticazione a più fattori (MFA).

Forum di hacking, come quelli presenti su RaidForums (ora chiuso), Breached.to e Exploit.in, hanno discusso delle vulnerabilità sfruttate, confermando che molti utenti riutilizzano password deboli o già compromesse in precedenti attacchi. In particolare, sono stati individuati database contenenti milioni di credenziali rubate, spesso vendute sul dark web o scambiate tra cybercriminali per essere utilizzate in attacchi di credential stuffing.

Questi attacchi sfruttano la pratica diffusa di riutilizzare la stessa password su più servizi online, permettendo agli attaccanti di ottenere accesso non solo ai siti colpiti direttamente, ma anche a email personali, servizi finanziari e account aziendali delle vittime.

Ad esempio, un recente dump di credenziali ha evidenziato che oltre il 60% delle password compromesse erano già state esposte in precedenti violazioni. Tra le tecniche più utilizzate dagli attaccanti per sfruttare queste credenziali compromesse troviamo:

Per mitigare questi rischi, gli esperti di sicurezza raccomandano l’uso di password uniche e complesse per ogni servizio, supportate da strumenti di password manager. Inoltre, abilitare l’autenticazione a più fattori (MFA) è essenziale per ridurre il rischio di accessi non autorizzati, anche in caso di compromissione delle credenziali.

Oltre alle violazioni delle credenziali, il report di Recorded Future ha identificato una crescente attività malevola, con molteplici analisi sandbox che rivelano la diffusione di malware avanzati. Alcuni esempi di malware recentemente rilevati mostrano punteggi di pericolosità estremamente elevati (Polyscore 0.99), con funzionalità come:

Ad esempio, un malware analizzato nel report 7967a824d4df4a7cc3d5fd2c0acddda88ee0231d268c98f8e62073151a93da40 è stato classificato come altamente pericoloso e capace di estrarre dati sensibili dalle macchine infette, comunicando con server malevoli localizzati in Russia e Cina.

Ulteriori analisi condotte su malware recenti, come b8ddfb796f25efb82f091568439bf23a210155e1a3c3c4000f2998a47d7926e2, mostrano come le campagne di attacco utilizzino tecniche avanzate di packaging software (T1027.002 – Software Packing) per offuscare il codice e rendere più difficile il rilevamento da parte dei sistemi di difesa aziendali.

Parallelamente, le campagne di phishing stanno aumentando esponenzialmente. Diversi domini sono stati segnalati come fraudolenti e utilizzati per campagne di phishing mirate, spesso collegate ad attacchi malware:

Secondo i dati delle analisi OSINT condotte dai team di threat intelligence, gli attori malevoli dietro questi attacchi stanno implementando phishing kit evoluti che replicano in modo realistico le pagine di login di banche e servizi email. Alcuni di questi kit sono stati individuati nei forum underground, come XSS.is, dove gli hacker offrono strumenti avanzati per la raccolta di credenziali e il bypass dei sistemi di autenticazione a due fattori (2FA).

I cybercriminali non si limitano più al phishing via email, ma sfruttano canali diversificati come social media, SMS e chiamate vocali automatizzate per ingannare le vittime. L’uso crescente di deepfake vocali per impersonare autorità aziendali e convincere gli impiegati a rivelare dati critici è un ulteriore segnale dell’evoluzione delle tecniche di attacco.

Secondo il rapporto PolySwarm, le minacce analizzate mostrano una chiara tendenza verso attacchi mirati contro aziende di settori strategici, con un’attenzione particolare a:

L’adozione di soluzioni di Threat Intelligence e analisi comportamentale diventa sempre più essenziale per contrastare queste minacce. I dati suggeriscono che le aziende con sistemi di monitoraggio attivo delle minacce e politiche di sicurezza avanzate riducono drasticamente il rischio di compromissione rispetto a quelle con misure difensive statiche.

Alcuni IOC emersi dalle analisi recenti includono:

Questi indicatori forniscono un punto di partenza per rilevare e mitigare le minacce nei sistemi aziendali e personali.

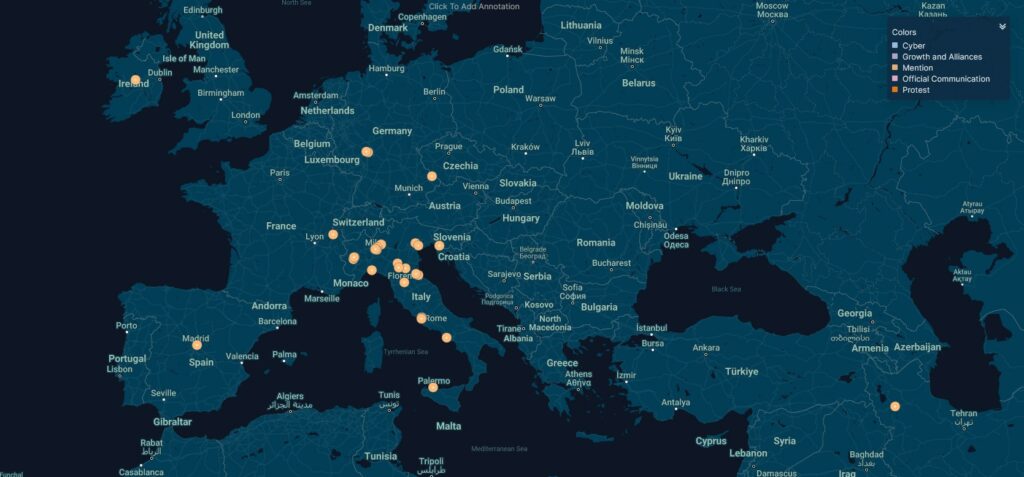

Una recente mappa interattiva delle minacce evidenzia le aree con la maggiore concentrazione di attacchi. In particolare:

Questa distribuzione geografica riflette le priorità strategiche degli attaccanti, che mirano a regioni con alta densità di dati sensibili e infrastrutture digitali.

Per affrontare la crescente minaccia delle credenziali compromesse, gli esperti raccomandano una combinazione di strategie tecniche e comportamentali:

Le compromissioni di credenziali rappresentano una delle sfide più pressanti nel campo della sicurezza informatica. La combinazione di tecniche avanzate, l’uso di domini di phishing e la diffusione di strumenti sul dark web amplificano la portata di questi attacchi.

Adottare un approccio proattivo e implementare misure di sicurezza robuste non è più un’opzione, ma una necessità per proteggere utenti e aziende da una minaccia in continua evoluzione.

Questo articolo è stato redatto attraverso l’utilizzo della piattaforma Recorded Future, partner strategico di Red Hot Cyber e leader nell’intelligence sulle minacce informatiche, che fornisce analisi avanzate per identificare e contrastare le attività malevole nel cyberspazio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…