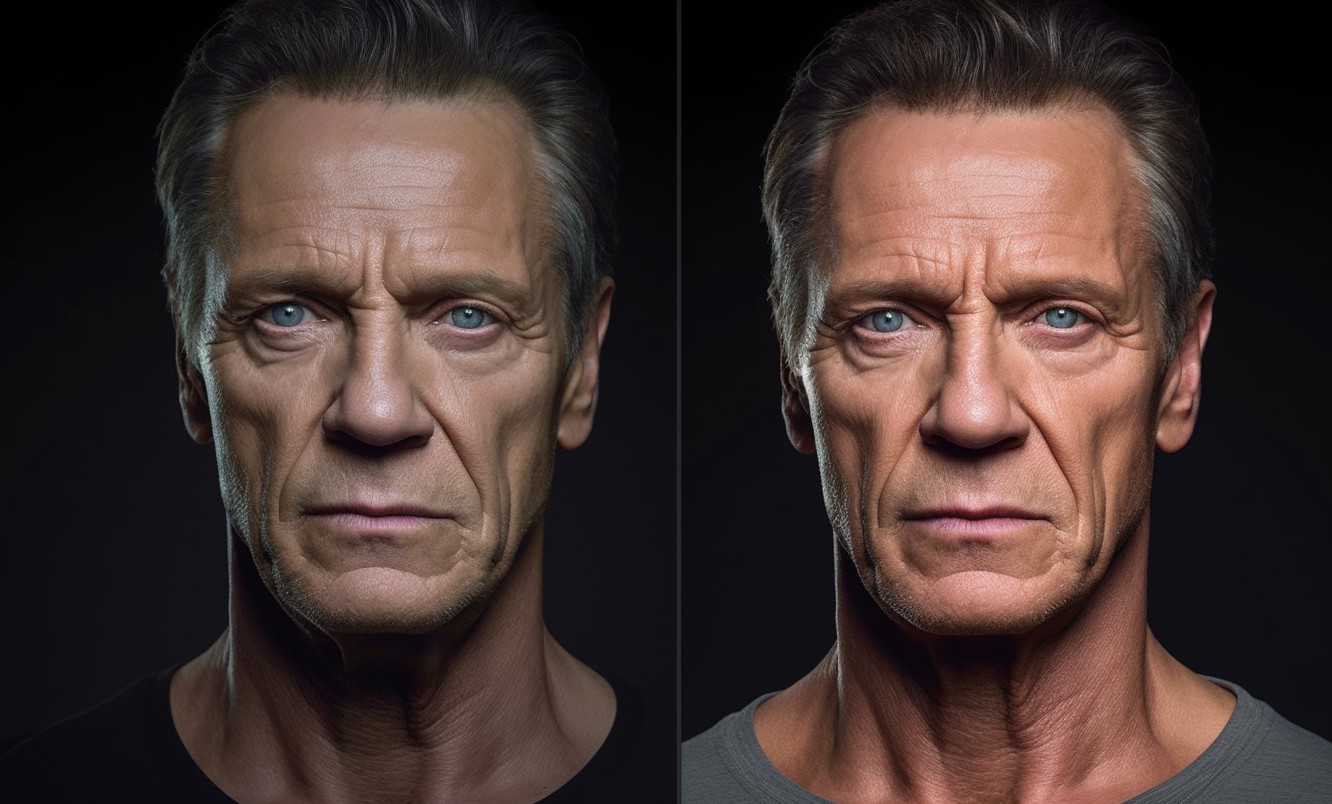

Ricordate il caso di Bikinioff, così come le controverse reazioni al fenomeno?

Ebbene: ci sono state alcune evoluzioni a riguardo. Purtroppo, prevedibili stante la destinazione d’uso dell’app. Infatti, il suo impiego distorto non si è certamente fatto attendere più di tanto. E così le cronache si sono dovute occupare di un ampio ventaglio di reati, dalla molestia alla sextortion. Le vittime? Per lo più donne. Anche, e soprattutto minorenni.

Fino ad ora abbiamo avuto modo di apprendere da alcune vicende piuttosto allarmanti in seguito alle denunce presentate. In Italia, un caso che ha coinvolto almeno 5 studentesse (13 anni di età) e una professoressa la quale ha visto le proprie foto caricate su un sito porno. In Spagna, il caso di Almendralejo ha visto coinvolte almeno 20 studentesse (come riporta puntualmente Elisabetta Rosso di Fanpage).

Lo schema ricorrente consiste in deepfake generati senza il consenso delle vittime, che vengono successivamente distribuiti. Ma una volta caricati online, è bene ricordare che i contenuti sono destinati ad avere una permanenza ben più longeva rispetto a quei desiderata che il legislatore vorrebbe imporre. Ebbene, sebbene questa sia l’ennesima ed emblematica occasione in cui ci si dovrebbe chiedere se e in che modo sia possibile predisporre un’azione efficace di prevenzione, ci si troverà molto probabilmente ad assistere alla presentazione di soluzioni salvifiche destinate non solo a rivelarsi inefficaci per la tutela delle vittime, ma soprattutto rischiose per tutti.

Un’occasione come questa non può passare inosservata per chi strumentalmente intende perseguire la chimera della sicurezza attraverso un aumento della sorveglianza. Non è certo una novità un tentativo di comprimere libertà individuali e collettive con un pretesto analogo a quello che ha gettato le basi a regolamenti come chatcontrol, ad esempio, per cui si fa leva su un’indimostrata (e indimostrabile) correlazione fra aumento di controllo e di sicurezza (effettiva e non percepita). Ovviamente la componente emotiva gioca la propria parte, confondendo normazione emergenziale con norme d’eccezione, che hanno la forza di rompere gli argini di equilibri e proporzioni. Ma quando un diritto umano viene immotivatamente compresso e gli scroscianti applausi zittiscono ogni obiezione, ecco che la crepa diventa irreparabile.

Sebbene sia all’apparenza solida, questa chimera rivela tutta la propria fragilità nel momento in cui si considera che la sorveglianza non comporta alcun effetto deterrente né vale a dissuadere da taluni comportamenti. Al più, in talune ipotesi, potrà consentire una possibilità di operare una raccolta successiva di prove. Ma in questo caso la violazione è già prodotta e la vittima ne ha già subito gli effetti più devastanti.

Certo, la prevenzione non è un argomento che ha lo stesso hype di un’emergenza. Non gode della magnitudo di un’onda mediatica o di un social trend confrontabile rispetto a quella generata da un danno già realizzato. Non solo: richiede anche un maggiore impegno con azioni coordinate che si pongono ben oltre un fin troppo facile soluzionismo, che il più delle volte nella sostanza è la proverbiale chiusura della stalla dopo la fuga dei buoi. Premette un rifiuto di affrontare dei problemi alla radice, e genera profonde spaccatura tanto nel tessuto culturale quanto in quello dei diritti.

Poiché il mondo digitale è per sua natura intrinsecamente complesso, tanto nella struttura quanto nelle dinamiche, la medesima complessità si riflette anche nei problemi e nelle soluzioni. E dunque cause e conseguenze devono essere separate, analizzate e comprese. Al costo di non cedere alle molteplici tentazioni dei fin troppo facili, o interessati, soluzionismi che vengono proposti.

La regolamentazione di una tecnologia, o ancor meglio dell’impiego che una persona possa fare di tale tecnologia, è importante. Parimenti lo è un controllo affinché se ne possano prevenire impieghi distorti. Ma nessuno deve illudersi che una norma possa risolvere tutto. Citando Jean Cruet: “Il diritto non domina la società, ma l’esprime”. E dunque si devono fare due considerazioni: che una società digitale migliore va realizzata ancor prima che normata; che raramente il diritto ha fatto la società mentre più spesso è stata la società a fare il diritto.

Oggi si parla molto di educazione digitale, al punto che tale argomento è stato elevato a tema di marketing politico assumendo contorni vaghi e quasi esoterici. Tant’è che chi ne parla spesso non entra nello specifico né va a definirne i contenuti, limitandosi ad uno slogan. E raramente c’è una piena cognizione delle dinamiche dei mondi digitali.

Probabilmente, deve essere affrontato in via prioritaria il tema dell’educazione sociale. Altrimenti, ci si potrà rischiosamente trovare ad essere non solo dei cittadini ben poco digitali, ma dei pessimi esemplari di esseri umani. Il che esprimerà un’altrettanto pessima società, e un ancora peggiore diritto.

Cosa che forse non possiamo più permetterci il lusso di relegare alla visione distopica di un futuro remoto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…